Heim >Betrieb und Instandhaltung >Sicherheit >So analysieren und umgehen Sie die reCAPTCHA-Überprüfung während des Tumblr-Benutzerregistrierungsprozesses

So analysieren und umgehen Sie die reCAPTCHA-Überprüfung während des Tumblr-Benutzerregistrierungsprozesses

- PHPznach vorne

- 2023-05-12 10:04:112047Durchsuche

Hallo zusammen, der unten geteilte Artikel wurde vom Autor während des Tumblr-Benutzerregistrierungsprozesses entdeckt und der „Mensch-Maschine-Authentifizierungs“-Mechanismus (reCAPTCHA) von Tumblr ist fehlerhaft und kann leicht umgangen werden. Das durch diese Umgehung verursachte Sicherheitsrisiko besteht darin, dass böswillige Angreifer eine große Anzahl gefälschter sozialer Konten erstellen und Benutzernamen und E-Mail-Adressen für die Konten auflisten können, was indirekt zu abnormalem Datenverkehr in der Tumblr-Website-Anwendung und sogar zum Verlust von Benutzerinformationen führt.

Ich teile mein Verständnis und meine Erfahrungen mit Schwachstellentests

Am 16. Juni letzten Jahres, während des Hackathon-Wettbewerbs von HackerOne in London, überstieg die Prämie für die Entdeckung von Schwachstellen 80.000 US-Dollar. Öffentliche Schwachstellentests sind in der Tat eine Branche mit einer vielversprechenden Zukunft. Für öffentliche Testplattformen können organisierte Testaktivitäten mit Prämien nicht nur Sicherheitsforscher motivieren, Schwachstellen zu entdecken, sondern auch detaillierte Schwachstelleninformationen bereitstellen an den Hersteller zur sofortigen Reparatur.

Sicherheit ist ein komplexes Thema und selbst große Unternehmen machen zwangsläufig Fehler. Unternehmen sind häufig mit unsicheren Sicherheitsrisiken zwischen internen Ressourcen und externen Angreifern konfrontiert, und öffentliche Schwachstellentests können die bestehenden Sicherheitslücken schließen. Wenn Ihre Organisation nicht in der Lage ist, qualitativ hochwertige und vielfältige Sicherheitstester selbst auszubilden oder auszuwählen, können Sie externe öffentliche Testprojekte oder Beratungsdienste nutzen, um Sicherheitsprodukte oder zugehörige Systeme zu testen und Schwachstellen aufzudecken.

Ich persönlich habe während des öffentlichen Testprozesses auch einige schlechte Erfahrungen gemacht. Ich habe Myspace einmal über eine Sicherheitslücke mit hohem Risiko gemeldet, die den Zugriff auf jedes Konto ermöglichte, aber während der langwierigen Verhandlungen mit Myspace war ihnen das einfach egal und ich habe mich letztendlich dafür entschieden, die Sicherheitslücke offenzulegen (zum Lesen hier klicken). Diese Sicherheitslücke betrifft fast 360 Millionen Benutzerkonten. Ich hoffe, dass der öffentliche Druck genutzt werden kann, um die Behebung dieser Sicherheitslücke zu veranlassen.

Im Gegenteil, ich habe einmal eine Sicherheitslücke bei der Umgehung des reCaptcha-Bestätigungscodes bei der Firma Tumblr entdeckt. Nachdem ich sie über Twitter darüber informiert hatte, kommunizierten sie direkt mit mir per privater Nachricht, und die Sicherheitslücke wurde in nur zwei Tagen behoben. Im Folgenden teile ich den Prozess der Schwachstellenerkennung.

Tumblrs reCAPTCHA-Bestätigungscode-Umgehungs-Schwachstelle

Als ich www.tumblr.com zur Benutzerregistrierung besuchte, stellte ich fest, dass der darin eingebettete Google reCAPTCHA-Bestätigungscode-Dienst eine Fehlkonfigurations-Schwachstelle aufwies, d. h. das vom Client und der Anwendung gesendete reCAPTCHA In der Bestätigungscode-Anfrage kann der Parameterwert „g-recaptcha-response“ leer bleiben. Diese Sicherheitslücke betrifft alle neu registrierten Benutzer und erfordert keine speziellen Tools, um sie auszunutzen. Sie müssen lediglich manuell auf die Schaltfläche klicken, die auf der Website angezeigt wird, oder Änderungen über einen Paketerfassungsagenten veranlassen.

Auswirkungen der Sicherheitslücke

Wenn der Captcha-Mechanismus ordnungsgemäß ausgeführt und eingesetzt wird, hat er im Allgemeinen eine geschwindigkeitsbegrenzende Wirkung (Rate Limiting), die genutzt werden kann, um zu verhindern, dass Spam-Benutzer gefälschte soziale Konten erstellen, und um die Anzahl solcher zu reduzieren Anfragen für konkrete Anwendungen. Die von mir entdeckte Schwachstelle zur Umgehung des reCAPTCHA-Bestätigungscodes auf der Tumblr-Seite kann von Angreifern zum Erstellen gefälschter Konten genutzt werden. Da der Benutzerregistrierungsmechanismus von Tumblr außerdem nur die Bindung der registrierten E-Mail-Adresse an einen Benutzernamen zulässt, kann diese Schwachstelle auch zum Angriff genutzt werden Benutzer. Brute-Force-Aufzählungsangriffe auf E-Mail-Adressen und Benutzernamen können zum Verlust von Tumblr-Benutzerregistrierungsinformationen führen.

Wiederkehr der Sicherheitslücke

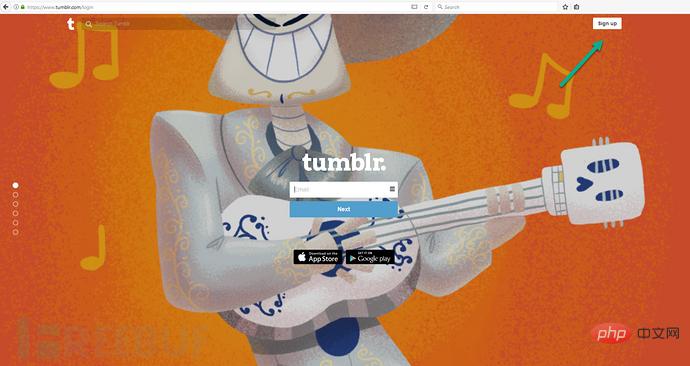

Sehen wir uns zunächst den normalen Kontoerstellungsprozess auf der Seite www.tumblr.com an. Gehen Sie zunächst zur Anmeldeseite https://www.tumblr.com/login und klicken Sie auf die Registrierungsschaltfläche „Anmelden“. in der oberen rechten Ecke ":

Dann wird zur Kontoregistrierungsseite https://www.tumblr.com/register gesprungen:

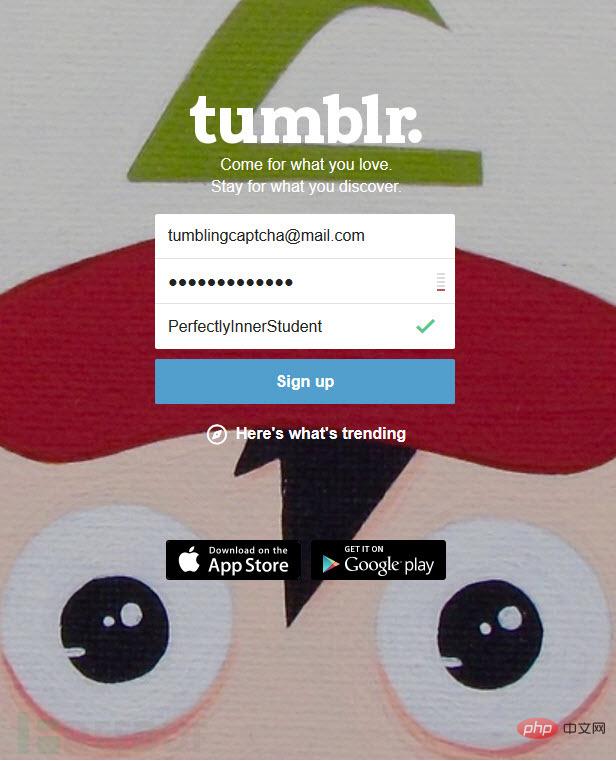

Klicken Sie dann auf die Startschaltfläche „Erste Schritte“ und so weiter Es werden die erforderlichen Optionen angezeigt, einschließlich Benutzername, Passwort und E-Mail:

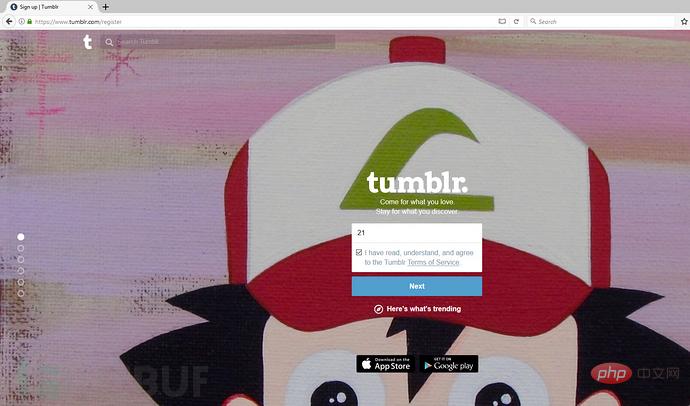

Nachdem Sie die oben genannten Pflichtfelder ausgefüllt haben, müssen Sie auch Ihr Alter eingeben und die Nutzungsbedingungen überprüfen:

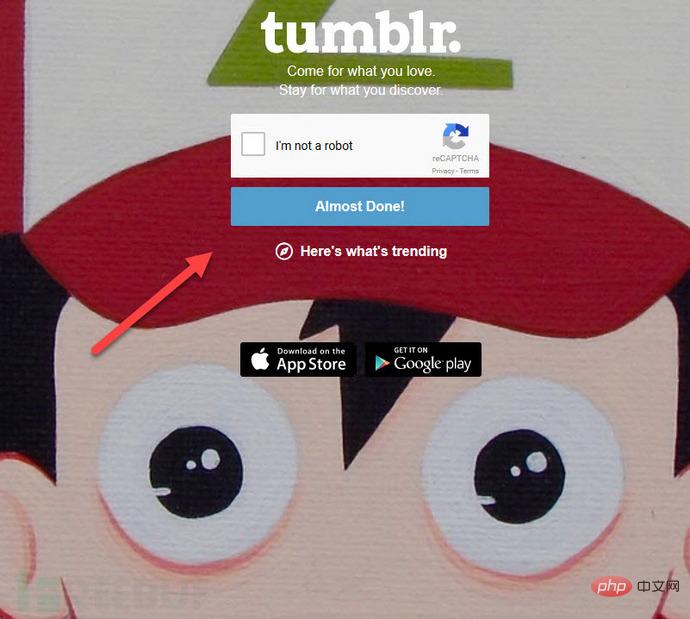

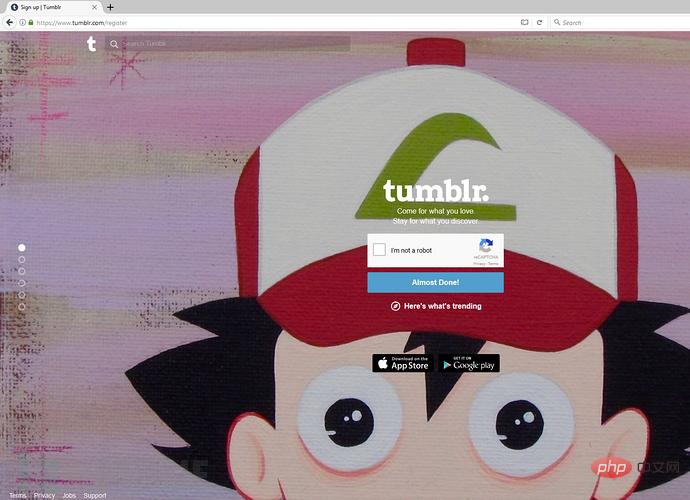

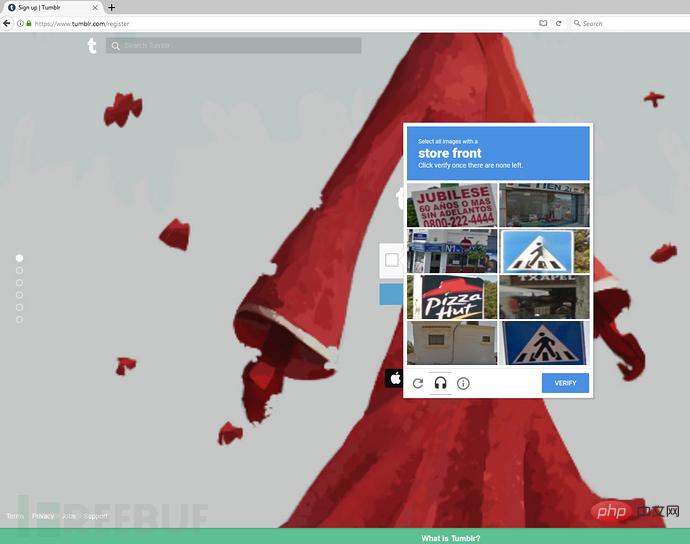

Als nächstes wird ein „Mensch“ angezeigt. Computeridentitätsüberprüfung“ wird angezeigt (reCAPTCHA) Seite:

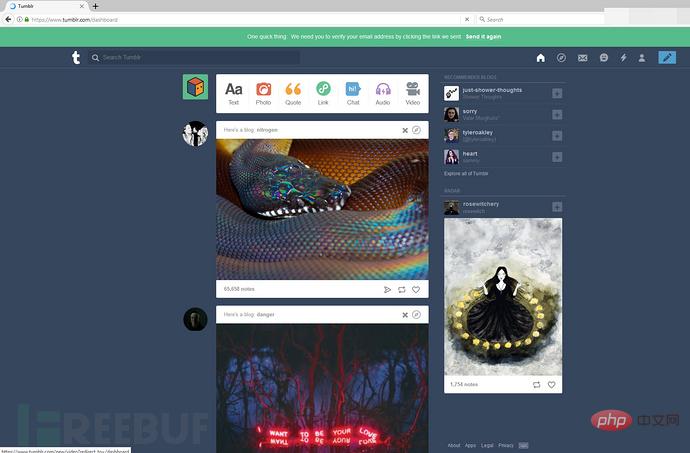

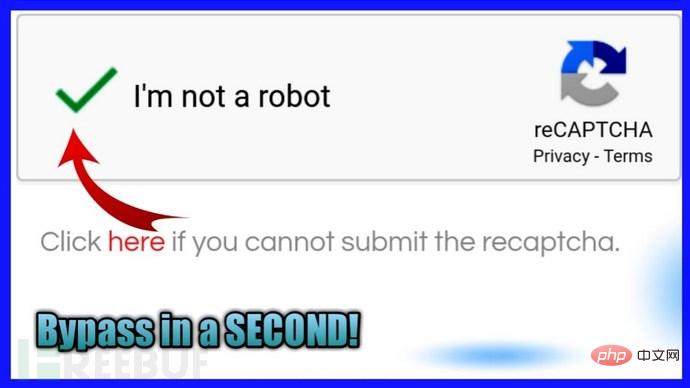

Zusätzlich zu der hier eingesetzten Option „Mensch-Maschine-Authentifizierung“ (reCAPTCHA) gibt es darunter auch die Option „Fast fertig!“ Das Witzige daran ist, dass Sie zwar im Allgemeinen die „Mensch-Maschine-Authentifizierung“ abschließen müssen, bevor Sie mit dem nächsten Schritt fortfahren können, aber mein Test hat ergeben, dass Sie „Ich bin kein Roboter“ in „Mensch-Maschine-Authentifizierung“ einfach ignorieren können Klicken Sie unten auf „Fast fertig!“, um hier die sogenannte „Mensch-Maschine-Authentifizierung“ abzuschließen, und gehen Sie dann direkt zum nächsten Schritt zur Tumblr-Homepage des Benutzers. Ist dieser Einsatz der „Mensch-Computer-Authentifizierung“ (reCAPTCHA) hier nur zur Schau gedacht?

Paketerfassungsanalyse

Für eine detaillierte Analyse verwenden wir Burp, um die spezifischen Anfragen und Antworten anzuzeigen, die von Benutzern im Schritt „Mensch-Maschine-Authentifizierung“ (reCAPTCHA) initiiert wurden.

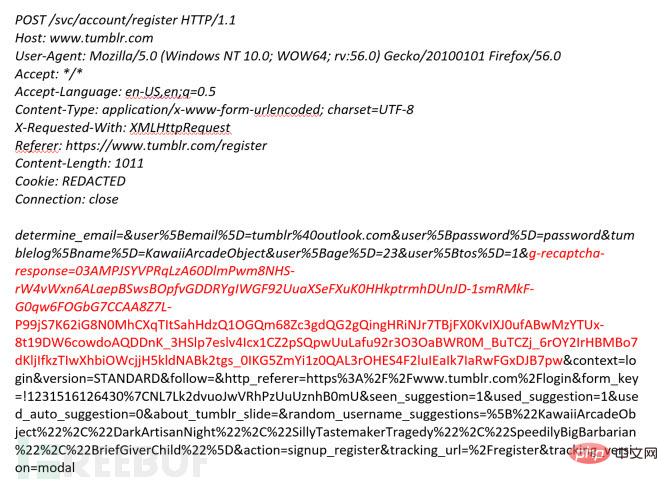

Die POST-Anfrage beim Initiieren der „Mensch-Maschine-Authentifizierung“ lautet wie folgt:

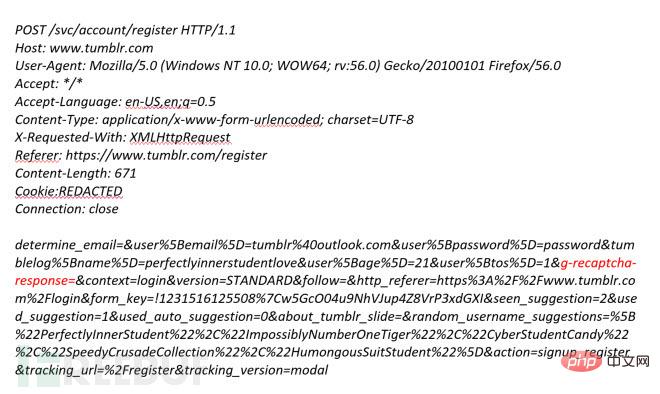

Wenn Sie sich die obige POST-Anfrage genau ansehen, können Sie feststellen, dass es sich bei der Recaptcha-Herausforderung um einen Parameterwert namens „g-recaptcha-response“ handelt. Das ist der obige rote Teil im Bild. Aber wenn wir diesen Parameterwert leer lassen, ist das gleichbedeutend damit, ihn nicht zu überprüfen. Was passiert? Die auf diese Weise erstellte POST-Anfrage lautet wie folgt:

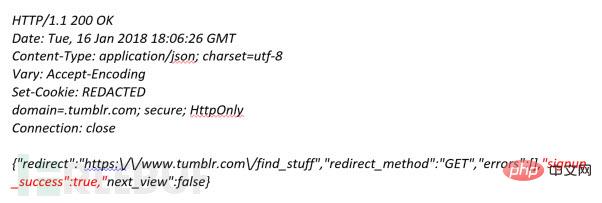

Nach dem Testen wurde festgestellt, dass der Tumblr-Server dieselbe und gültige Antwort auf die beiden oben genannten POST-Anfragen zurückgegeben hat:

Das heißt natürlich: Der Tumblr-Server hat einfach vergessen, den Wert des Parameters „g-recaptcha-response“ zu überprüfen, was dazu führte, dass der oben erwähnte Mechanismus der „Mensch-Maschine-Authentifizierung“ (reCAPTCHA) umgangen wurde.

Das heißt natürlich: Der Tumblr-Server hat einfach vergessen, den Wert des Parameters „g-recaptcha-response“ zu überprüfen, was dazu führte, dass der oben erwähnte Mechanismus der „Mensch-Maschine-Authentifizierung“ (reCAPTCHA) umgangen wurde.

Obwohl viele Website-Anwendungen ein hohes Maß an Vertrauen von der Benutzerbasis erfordern, sind Sicherheitslücken wie diese bei der Umgehung der Authentifizierung auch auf diesen Websites häufig. Nein, vor nicht allzu langer Zeit hat Google gerade eine Schwachstelle behoben, die reCAPTCHA vollständig umgeht.

Das obige ist der detaillierte Inhalt vonSo analysieren und umgehen Sie die reCAPTCHA-Überprüfung während des Tumblr-Benutzerregistrierungsprozesses. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente