Heim >Betrieb und Instandhaltung >Sicherheit >So beheben Sie APT-Angriffe auf die Lieferkette von SolarWinds mit einem Klick

So beheben Sie APT-Angriffe auf die Lieferkette von SolarWinds mit einem Klick

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2023-05-11 21:31:041674Durchsuche

SolarWindsDer APT-Angriff auf die Lieferkette wurde aufgedeckt

Kürzlich hat der APT-Angriff auf die Lieferkette von SolarWinds die Aufmerksamkeit der Branche auf sich gezogen. SolarWinds gab offiziell bekannt, dass sich in den betroffenen Versionen der SolarWinds Orion Platform von 2019.4 HF5 bis 2020.2.1 und den zugehörigen Patchpaketen Schadcode mit hochkomplexem Backdoor-Verhalten befindet.

Es wird berichtet, dass die Hintertür die Möglichkeit enthält, Dateien zu übertragen, Dateien auszuführen, das System zu analysieren, die Maschine neu zu starten und Systemdienste zu deaktivieren, wodurch Benutzer, die kontaminierte Pakete installiert haben, dem Risiko eines Datenlecks ausgesetzt sind.

Da das Modul über ein digitales Signaturzertifikat von SolarWinds verfügt, hat es einen Whitelist-Effekt für Antivirensoftware. Es ist stark verborgen, schwer zu erkennen und birgt großen Schaden.

Ein-Klick-Zugriff, Notfall-Fehlerbehebung

Gegenmaßnahmen: Überwachen Sie den Exportverkehr, um zu sehen, ob ein Anforderungspaket für den Domänennamen avsvmcloud.com vorhanden ist , starten Sie die Fehlerbehebung für den Host.

Anheng Cloud DNS Threat Response Cloud Gateway kann Benutzern durch Netzwerkverhaltenserkennung dabei helfen, SolarWinds-Schwachstellen rechtzeitig zu entdecken. Das für diese Schwachstelle charakteristische Netzwerkverhalten besteht darin, dass der infizierte Host den Domänennamen avsvmcloud.com abfragt, solange der DNS-Abfrageverkehr aller Geräte des Unternehmens überwacht wird und der Domänenname avsvmcloud.com im Zusammenhang mit der Solarwinds-Schwachstelle erkannt wird Durch die Rückverfolgung bis zur Quelle kann der infizierte Host so schnell wie möglich und kostengünstig erkannt und lokalisiert werden und eine Untersuchung auf dem Host durchgeführt werden.

Scannen

Scannen Sie den QR-Code oder öffnen Sie:

http://dns.anhengcloud.com (Sie können klicken, um den Originaltext zu lesen)

二天

Fügen Sie die aktuelle Netzwerkumgebung hinzu Beenden Sie die IP (öffentliche IP) und verweisen Sie die eigenständige DNS-Konfiguration oder den nächsten Hop des DNS-Servers auf den DNS-Knoten 121.36.198.132 oder 119.3.159.107 des DNS Threat Response Cloud Gateway. Nach Abschluss des Hinzufügens kann das aktuelle Netzwerk verwendet werden geschützt und überwacht.

Nach dem Hinzufügen der Export-IP gibt es eine Standardrichtlinie, die global wirksam wird. Benutzer können benutzerdefinierte Richtlinien hinzufügen, die Art der zu erkennenden bösartigen Domänennamen und die Schutzintensität auswählen und den Domänennamen schwarz und anpassen Weiße Liste.

Drei Prüfungen

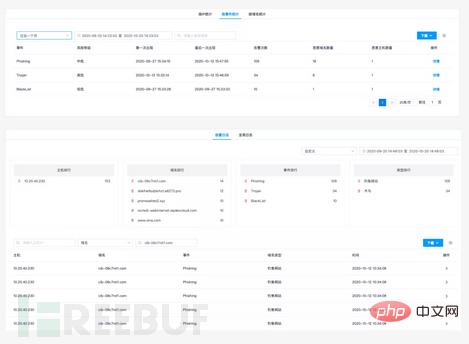

Das Statistikmodul für Schutzergebnisse kann den Alarmstatus anhand der IP-, Ereignis- und Domänennamendimensionen anzeigen und unter bestimmten Bedingungen auch Protokollabfragen anzeigen.

Das obige ist der detaillierte Inhalt vonSo beheben Sie APT-Angriffe auf die Lieferkette von SolarWinds mit einem Klick. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente