Heim >Betrieb und Instandhaltung >Betrieb und Wartung von Linux >So überprüfen Sie die offenen Ports und aktivierten Ports des Servers unter Linux

So überprüfen Sie die offenen Ports und aktivierten Ports des Servers unter Linux

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2023-05-11 18:37:152937Durchsuche

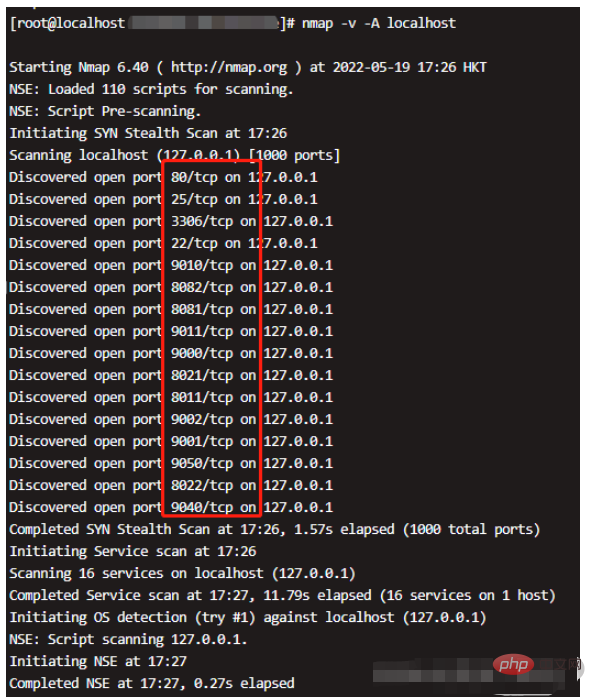

nmap-Tool erkennt offene Ports

Nmap ist die Abkürzung für Network Mapper. Nmap ist ein kostenloses Open-Source-Tool zur Netzwerkerkennung und -aufklärung. Nmap kann das Netzwerk nach aktiven Hosts, offenen Ports, Betriebssystemversion und Diensterkennung durchsuchen und eine verdeckte Informationsüberprüfung durchführen. Die Installationsmethode ist wie folgt:

#yum安装 yum -y install nmap #rpm包安装 rpm -ivh nmap-4.11-1.1.x86_64.rpm

Überprüfen Sie die offenen Ports:

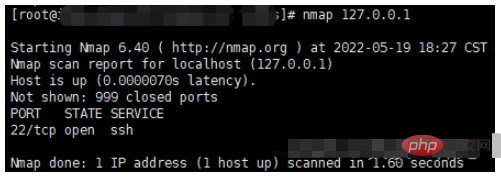

#查看本机开放端口信息(也可以查看其他ip) nmap 127.0.0.1

nmap 127.0.0.1 Überprüfen Sie die offenen Ports dieser Maschine und alle Ports werden gescannt.

⚠️Dieses Tool fragt den offenen Portstatus ab und kann Nur ein 22-Port.

Nmap-Scan-Parameter

-p: Den angegebenen Port scannen

- #🎜🎜 # -A: Offensives Scannen verwenden

- -sV: Nmap für Versionserkennung angeben

- -F: Scannen die 100 wahrscheinlichsten offenen Ports

- -v: Redundante Informationen anzeigen, Details während des Scannens anzeigen #🎜 🎜# - iL: Zielhost oder Zielnetzwerksegment aus Datei importieren

- -sn: Nur Hosterkennung, kein Port-Scanning#🎜🎜 #

# 🎜🎜#– ausschließen: Der verbundene Host oder die verbundene Website wird nicht gescannt

-

-sL: Nur die angegebene Ziel-IP auflisten, keine Hosterkennung

# 🎜🎜# - –system-dns: Geben Sie an, dass der DNS-Server des Systems verwendet werden soll

- –excludefile: Der Host oder das Netzwerksegment in Die importierte Datei wird nicht gescannt. 🎜🎜#-sU: Verwenden Sie UDP-Scanning, um den UDP-Portstatus des Zielhosts zu ermitteln.

- -Pn: Behandelt alle angegebenen Hosts als aktiviert und überspringen Sie den Host-Erkennungsprozess.

- -T4: Geben Sie die Zeit an, die der Scanvorgang benötigt ## hat 6 Ebenen. Je höher die Ebene, desto schneller ist die Erkennung und Blockierung. Es wird empfohlen, das allgemeine Scan-Befehlsformat nmap + Scan-Parameter + Zieladresse oder Netzwerk zu verwenden Segment

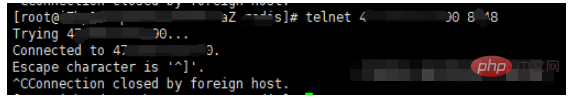

- Telnet, um zu überprüfen, ob der Port geöffnet istBefehlsregeln: Telnet-IP-Port Der folgende Inhalt zeigt an, dass eine Verbindung hergestellt werden kann

- #🎜 🎜#

# 🎜🎜#

Wenn der Server nicht über ein Telnet-Tool verfügt, können Sie den folgenden Befehl ausführen, um es zu installieren:

yum -y install telnet.x86_64

nc (netcat)-Befehl zum Überprüfen, ob ein Port im Remote-Linux-System geöffnet ist

Es ist als vertrauenswürdiges Backend-Tool konzipiert, das direkt verwendet oder einfach von anderen Programmen oder Skripten aufgerufen werden kann.

Gleichzeitig ist es auch ein funktionsreiches Tool zum Debuggen und Erkunden von Netzwerken, da es fast jede Art von Verbindung herstellen kann, die Sie benötigen, und außerdem über mehrere interessante integrierte Funktionen verfügt.netcat verfügt über drei Funktionsmodi: Verbindungsmodus, Abhörmodus und Tunnelmodus.

Allgemeine Syntax des Befehls nc (netcat):

nc [-optionen] [Hostname oder IP] [Portnummer]

nc [-optionen] [Hostname oder IP] [Portnummer]

[root@zjq zjq666]# nc -zvw3 121.xxx.234.456 8848

Ncat: Version 7.50 ( https://nmap.org/ncat )

Ncat: Connected to 121.xxx.234.456:8848.

Ncat: 0 bytes sent, 0 bytes received in 0.01 seconds.

Detaillierte Erklärung der Befehlsparameter: nc: der Hauptteil des ausgeführten Befehls;

#🎜 🎜## 🎜🎜#z: Null-E/A-Modus (wird zum Scannen verwendet);

v: Explizite Ausgabe; 🎜#

121.xxx.234.456: Die IP-Adresse des Zielsystems; 🎜🎜 #8848: Port, der überprüft werden muss.

- Netstat-Tool zum Anzeigen aktivierter PortsDer Befehl lautet wie folgt:

netstat -ntlp

# 🎜🎜#

Sie können die Portnutzung abfragen, um Portkonflikte zu vermeiden.Das obige ist der detaillierte Inhalt vonSo überprüfen Sie die offenen Ports und aktivierten Ports des Servers unter Linux. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Erfahren Sie, wie Sie den Nginx-Server unter Linux installieren

- Detaillierte Einführung in den wget-Befehl von Linux

- Ausführliche Erläuterung von Beispielen für die Verwendung von yum zur Installation von Nginx unter Linux

- Detaillierte Erläuterung der Worker-Verbindungsprobleme in Nginx

- Detaillierte Erläuterung des Installationsprozesses von Python3 unter Linux