Heim >häufiges Problem >Die Powershell Windows Toolbox, die bei der Installation von Google Play unter Windows 11 hilft, ist Malware

Die Powershell Windows Toolbox, die bei der Installation von Google Play unter Windows 11 hilft, ist Malware

- 王林nach vorne

- 2023-04-13 19:13:06877Durchsuche

Unter anderem wurde ein Drittanbieter-Tool zur Installation des Google Play Store als bösartig befunden. Tatsächlich schien auch einer von Neowins Lesern, +Eli, Opfer des Tools geworden zu sein, da er es anscheinend zur Installation des Play Stores verwendet hatte.

Das Tool namens „Powershell Windows Toolbox“ wird auf GitHub gehostet und der Benutzer LinuxUserGD hat festgestellt, dass der zugrunde liegende Code mysteriös ist und bösartigen Code enthält. Später meldete der Benutzer SuchByte das Problem für das Tool. Die Powershell-Windows-Toolbox wurde von GitHub entfernt.

Hier ist alles, was das Tool zu tun behauptet:

Zunächst nutzt die Software Cloudflare-Worker, um Skripte zu laden. Im Abschnitt „Verwendung“ des Tools haben die Entwickler Benutzer angewiesen, den folgenden Befehl in der CLI auszuführen:

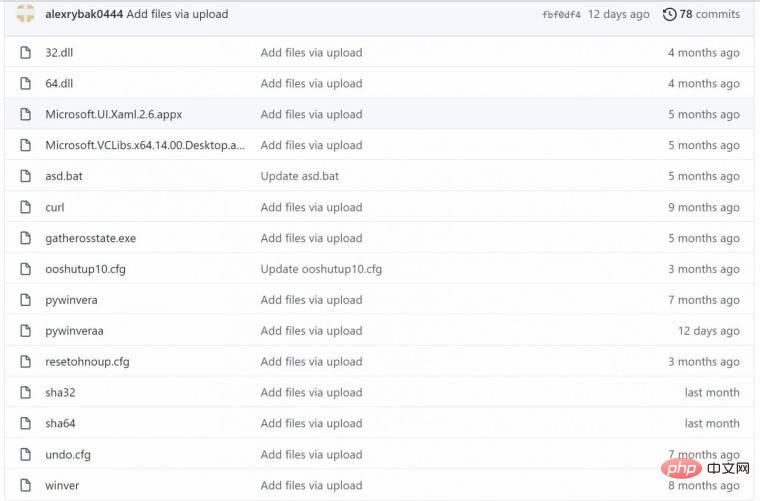

Verschleierter Code wurde auch hier gefunden, als das geladene Skript die oben genannten Aktionen ausführte. Die Entschleierung ergab, dass es sich dabei um PowerShell-Code handelte, der schädliche Skripte von Cloudflare-Workern und Dateien aus dem GitHub-Repository des Benutzers alexrybak0444, einem möglichen Bedrohungsakteur oder einem von ihnen, geladen hatte. Diese wurden ebenfalls gemeldet und entfernt (archivierte Version hier).

Danach erstellt das Skript schließlich eine Chromium-Erweiterung, die vermutlich die wichtigste bösartige Komponente dieser Malware-Kampagne darstellt. Bei der Nutzlast der Malware handelt es sich offenbar um bestimmte Links oder URLs, die dazu verwendet werden, über Affiliate-Partner und Empfehlungen Einnahmen zu generieren, indem bestimmte Software oder ein Geldverdienprogramm beworben wird, das über Facebook- und WhatsApp-Nachrichten verbreitet wird.

Wenn Sie zufällig die Powershell Windows Toolbox auf Ihrem System installiert haben, können Sie die folgenden Komponenten entfernen, die während der Infektion vom Tool erstellt wurden:

- MicrosoftWindowsAppIDVerifiedCert

- MicrosoftWindows Application Experience Maintenance

- MicrosoftWindowsServicesCertPathCheck

- MicrosoftWindowsServicesCertPathw

- MicrosoftWindowsServiceingComponent Bereinigung

- Microsoft Windows Service Cleanup

- MicrosoftWindowsShellObjectTask

- MicrosoftWindowsClipServiceCleanup

Löscht außerdem den versteckten Ordner „C:systemfile“, der vom bösartigen Skript während der Infektion erstellt wurde. Wenn Sie eine Systemwiederherstellung durchführen, stellen Sie sicher, dass Sie einen Wiederherstellungspunkt verwenden, der nicht von der Powershell Windows Toolbox selbst erstellt wird, da dadurch keine Malware vom System entfernt wird.

Das obige ist der detaillierte Inhalt vonDie Powershell Windows Toolbox, die bei der Installation von Google Play unter Windows 11 hilft, ist Malware. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!