Biometrische Technologie ist sowohl eine ausgereifte Technologie im Bereich der physischen Sicherheit als auch eine Innovation, die immer im Vordergrund steht. Die biometrische Technologie hat während COVID-19 einen Aufschwung erfahren, wobei „kontaktlos“ zu einem Schlagwort geworden ist, das für die biometrische Welt besonders relevant ist. Auch höhere Sicherheitsanforderungen wie die „Zwei-Faktor-Authentifizierung“ treiben die Nachfrage nach biometrischen Produkten voran. Was sind also die neuesten Technologietrends in der Biometrie?

Während sich Unternehmen mit der Komplexität neuer biometrischer Gesetze auseinandersetzen, ist die Biometrie zu einem wichtigen Bestandteil der Zugangskontrolle geworden, da Standard-Proximity-Karten für die meisten Unternehmen nicht mehr verfügbar sind und einen angemessenen Schutz bieten. Biometrische Technologien, die Hand in Hand mit Kartenlesern arbeiten, in Form von Fingerabdrücken und Gesichtserkennung in Kombination mit Bluetooth und Smartphones, erfreuen sich zunehmender Beliebtheit.

Darüber hinaus erhöht der Aufstieg des Edge Computing für biometrische Zugangskontrolllösungen die Effizienz im gesamten Unternehmen und spart Zeit und Kosten. Daher besteht die größte Herausforderung für Unternehmen darin, diese große Ansammlung von Datenpunkten zu verwalten und zu schützen, fragmentierte Systeme zu vermeiden und auf ein vollständiges Überwachungssystem umzusteigen, das Zugangskontrolle, Video, Audio und alle anderen physischen Sicherheitsmaßnahmen integriert.

Biometrische Technologie hat das Potenzial, die digitale Identitätsüberprüfung für eine Vielzahl von Anwendungen zu verändern, darunter die Sicherung des Zugangs zu sensiblen Bereichen, die Schaffung reibungsloser Reisen für Reisende, die Automatisierung von Grenzkontrollen, die Sicherstellung der Online-Identitätsüberprüfung, die Authentifizierung von Zahlungstransaktionen und mehr.

Biometrische Daten werden zunehmend als fortschrittliche und sichere Multi-Faktor-Authentifizierungsmethode eingesetzt, da physische Merkmale schwerer zu fälschen sind als Passwörter, PINs oder Karten. Darüber hinaus können reibungslose biometrische Technologien wie Lesegeräte mit Gesichtserkennung eine sicherere und hygienischere Möglichkeit zur Implementierung der Multi-Faktor-Authentifizierung bieten.

Künstliche Intelligenz und Deep-Learning-Algorithmen werden verwendet, um die Leistung der Biometrie und Identitätsprüfung zu verbessern, einschließlich der Beseitigung von Verzerrungen und der Lebendigkeitserkennung bei der Gesichtserkennung. Diese Algorithmen werden von anerkannten Behörden wie dem NIST streng entwickelt, getestet und verifiziert, um Genauigkeit und Effizienz in realen Situationen sicherzustellen.

Wir sehen immer mehr Gesichtserkennungsprodukte, die verschiedene Elemente kombinieren, wie zum Beispiel Face with Iris, Card and PIN von Princeton Identity Enterprises und das kommende Face with SABR Card and PIN Face;

Diese Multifaktor-Lesegeräte verbessern die Identifizierungsfähigkeiten dieser biometrischen Technologie erheblich und steigern dadurch die Leistung und die Wahrnehmung der Flexibilität und Sicherheit durch den Endbenutzer.

Ein weiterer spannender Entwicklungsbereich ist die Gesichtserkennung in der Videoanalyse. Dies geschieht in diesem Bereich immer häufiger, und obwohl Datenschutzanforderungen zu beachten sind, eröffnet es viele Möglichkeiten für die Zukunft.

Und der Einsatz von Multi-Faktor-Authentifizierung, die biometrische Daten wie Fingerabdrücke oder Gesichtserkennung umfassen kann, hat zugenommen. Da die Biometrie jedoch simuliert werden kann, hängt die Wirksamkeit der Technologie von der Qualität des Lesegeräts und der vom Hersteller implementierten Lebenderkennung ab.

Im Jahr 2020 hat das National Institute of Standards and Technology (NIST) den Standard SP800-63B aktualisiert, der die Zertifizierung definiert. Bei der Identitätsüberprüfung geht es darum, zu beweisen, dass eine Person die ist, für die sie sich ausgibt.

Einzelfaktor-Authentifizierung wie bei einer Zugangskarte beweist nicht vollständig, wer die Person ist, da jemand die Karte gestohlen haben könnte. Sind Fingerabdruck- oder Gesichtserkennungsleser also die ideale Technologie für jede Tür?

In SP800-63B kam NIST zu dem Schluss, dass Biometrie für die Hochsicherheitsauthentifizierung nicht als Ein-Faktor-Authentifizierung empfohlen wird, da Biometrie der Prozess der Identifizierung einer Person ist ist statistisch, sodass es für verschiedene Personen möglich ist, die biometrischen Daten einer anderen Person abzugleichen.

Allerdings zeigt der SP800-63B, dass Biometrie ein hervorragender Authentifikator bzw. zweiter Faktor ist. Da die Person bei der Verifizierung bereits identifiziert wurde, kann die statistische Übereinstimmung der biometrischen Daten enger sein und die Wahrscheinlichkeit falsch positiver Ergebnisse ist geringer.

Zusammenfassung

Biometrische Produkte und Funktionen entwickeln sich ständig weiter, auch wenn sie auf dem Markt für physische Sicherheit neue und erweiterte Anwendungen finden. Die Ursprünge der Biometrie reichen mindestens bis ins 14. Jahrhundert zurück, als China die Fingerabdruckerkennung einführte, um Händler und ihre Kinder zu verfolgen. Obwohl die biometrische Technologie nicht neu ist, handelt es sich um eine „neue Technologie für immer“, die sich ständig weiterentwickelt, um den Anforderungen der physischen Sicherheit und anderer Anwendungen gerecht zu werden.

Das obige ist der detaillierte Inhalt vonWas sind die neuesten Technologietrends in der Biometrie?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

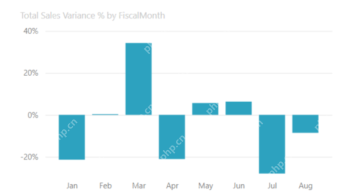

Die meisten verwendeten 10 Power BI -Diagramme - Analytics VidhyaApr 16, 2025 pm 12:05 PM

Die meisten verwendeten 10 Power BI -Diagramme - Analytics VidhyaApr 16, 2025 pm 12:05 PMNutzung der Leistung der Datenvisualisierung mit Microsoft Power BI -Diagrammen In der heutigen datengesteuerten Welt ist es entscheidend, komplexe Informationen effektiv mit nicht-technischem Publikum zu kommunizieren. Die Datenvisualisierung schließt diese Lücke und transformiert Rohdaten i

Expertensysteme in KIApr 16, 2025 pm 12:00 PM

Expertensysteme in KIApr 16, 2025 pm 12:00 PMExpertensysteme: Ein tiefes Eintauchen in die Entscheidungsfunktion der KI Stellen Sie sich vor, Zugang zu Expertenberatung zu irgendetwas, von medizinischen Diagnosen bis hin zur Finanzplanung. Das ist die Kraft von Expertensystemen in der künstlichen Intelligenz. Diese Systeme imitieren den Profi

Drei der besten Vibe -Codierer brechen diese KI -Revolution im Code aufApr 16, 2025 am 11:58 AM

Drei der besten Vibe -Codierer brechen diese KI -Revolution im Code aufApr 16, 2025 am 11:58 AMZunächst ist es offensichtlich, dass dies schnell passiert. Verschiedene Unternehmen sprechen über die Proportionen ihres Code, die derzeit von KI verfasst wurden, und diese nehmen mit einem schnellen Clip zu. Es gibt bereits viel Arbeitsplatzverschiebung

Runway Ai's Gen-4: Wie kann eine Montage über Absurd hinausgehenApr 16, 2025 am 11:45 AM

Runway Ai's Gen-4: Wie kann eine Montage über Absurd hinausgehenApr 16, 2025 am 11:45 AMDie Filmindustrie befindet sich neben allen kreativen Sektoren vom digitalen Marketing bis hin zu sozialen Medien an einer technologischen Kreuzung. Als künstliche Intelligenz beginnt, jeden Aspekt des visuellen Geschichtenerzählens umzugestiegen und die Landschaft der Unterhaltung zu verändern

Wie kann man sich 5 Tage lang anmelden. - Analytics VidhyaApr 16, 2025 am 11:43 AM

Wie kann man sich 5 Tage lang anmelden. - Analytics VidhyaApr 16, 2025 am 11:43 AMDer kostenlose KI/ML -Online -Kurs von ISRO: Ein Tor zu Geospatial Technology Innovation Die Indian Space Research Organization (ISRO) bietet durch ihr indisches Institut für Fernerkundung (IIRS) eine fantastische Gelegenheit für Studenten und Fachkräfte

Lokale Suchalgorithmen in KIApr 16, 2025 am 11:40 AM

Lokale Suchalgorithmen in KIApr 16, 2025 am 11:40 AMLokale Suchalgorithmen: Ein umfassender Leitfaden Die Planung eines groß angelegten Ereignisses erfordert eine effiziente Verteilung der Arbeitsbelastung. Wenn herkömmliche Ansätze scheitern, bieten lokale Suchalgorithmen eine leistungsstarke Lösung. In diesem Artikel wird Hill Climbing und Simul untersucht

OpenAI-Verschiebungen Fokus mit GPT-4.1, priorisiert die Codierung und KosteneffizienzApr 16, 2025 am 11:37 AM

OpenAI-Verschiebungen Fokus mit GPT-4.1, priorisiert die Codierung und KosteneffizienzApr 16, 2025 am 11:37 AMDie Veröffentlichung umfasst drei verschiedene Modelle, GPT-4.1, GPT-4.1 Mini und GPT-4.1-Nano, die einen Zug zu aufgabenspezifischen Optimierungen innerhalb der Landschaft des Großsprachenmodells signalisieren. Diese Modelle ersetzen nicht sofort benutzergerichtete Schnittstellen wie

Die Eingabeaufforderung: Chatgpt generiert gefälschte PässeApr 16, 2025 am 11:35 AM

Die Eingabeaufforderung: Chatgpt generiert gefälschte PässeApr 16, 2025 am 11:35 AMDer Chip Giant Nvidia sagte am Montag, es werde zum ersten Mal in den USA die Herstellung von KI -Supercomputern - Maschinen mit der Verarbeitung reichlicher Daten herstellen und komplexe Algorithmen ausführen. Die Ankündigung erfolgt nach Präsident Trump SI

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

SAP NetWeaver Server-Adapter für Eclipse

Integrieren Sie Eclipse mit dem SAP NetWeaver-Anwendungsserver.

Sicherer Prüfungsbrowser

Safe Exam Browser ist eine sichere Browserumgebung für die sichere Teilnahme an Online-Prüfungen. Diese Software verwandelt jeden Computer in einen sicheren Arbeitsplatz. Es kontrolliert den Zugriff auf alle Dienstprogramme und verhindert, dass Schüler nicht autorisierte Ressourcen nutzen.

Herunterladen der Mac-Version des Atom-Editors

Der beliebteste Open-Source-Editor

Dreamweaver CS6

Visuelle Webentwicklungstools

Dreamweaver Mac

Visuelle Webentwicklungstools