Heim >häufiges Problem >Wie nennt man Kryptosysteme mit unterschiedlichen Ver- und Entschlüsselungsschlüsseln?

Wie nennt man Kryptosysteme mit unterschiedlichen Ver- und Entschlüsselungsschlüsseln?

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOriginal

- 2022-07-14 14:59:4310300Durchsuche

Kryptosysteme mit unterschiedlichen Verschlüsselungs- und Entschlüsselungsschlüsseln werden als Verschlüsselungssysteme mit öffentlichem Schlüssel bezeichnet. Die Verschlüsselung mit öffentlichem Schlüssel wird auch als asymmetrische Verschlüsselung bezeichnet, wobei die Verschlüsselung mit öffentlichem Schlüssel asymmetrisch ist und sich von der symmetrischen herkömmlichen Verschlüsselung unterscheidet, die nur einen Schlüssel verwendet zwei unabhängige Schlüssel, ein Schlüssel wird als privater Schlüssel bezeichnet, der geheim gehalten wird, und der andere Schlüssel wird als öffentlicher Schlüssel bezeichnet und muss nicht geheim gehalten werden.

Die Betriebsumgebung dieses Tutorials: Windows 10-System, DELL G3-Computer.

Wie nennt man ein kryptografisches System mit unterschiedlichen Verschlüsselungs- und Entschlüsselungsschlüsseln?

Ein kryptografisches System mit unterschiedlichen Verschlüsselungs- und Entschlüsselungsschlüsseln wird als Public-Key-Verschlüsselungssystem bezeichnet.

Das Public-Key-Kryptografiesystem verwendet unterschiedliche Verschlüsselungsschlüssel und Entschlüsselungsschlüssel. Es ist ein Kryptosystem, bei dem „es rechnerisch nicht möglich ist, den Entschlüsselungsschlüssel aus dem bekannten Verschlüsselungsschlüssel abzuleiten.“

Das Aufkommen der Public-Key-Kryptografie ist hauptsächlich auf zwei Gründe zurückzuführen: Zum einen auf das Schlüsselverteilungsproblem der herkömmlichen Schlüsselkryptografie und zum anderen auf die Notwendigkeit digitaler Signaturen.

Die Verschlüsselung mit öffentlichem Schlüssel wird auch als asymmetrische Verschlüsselung bezeichnet. Im Vergleich zur symmetrischen herkömmlichen Verschlüsselung, die nur einen Schlüssel verwendet, werden zwei unabhängige Schlüssel verwendet.

Ein Schlüssel wird als privater Schlüssel bezeichnet und geheim gehalten. Der andere Schlüssel wird als öffentlicher Schlüssel bezeichnet und muss nicht geheim gehalten werden.

Wissen erweitern

Die traditionelle Verschlüsselungsmethode besteht darin, für die Verschlüsselung und Entschlüsselung denselben Schlüssel zu verwenden, der vom Absender bzw. Empfänger gespeichert und bei der Verschlüsselung und Entschlüsselung verwendet wird Die Verschlüsselung Die Generierung, Injektion, Speicherung, Verwaltung und Verteilung von Schlüsseln ist komplex, insbesondere wenn die Anzahl der Benutzer steigt, steigt die Nachfrage nach Schlüsseln exponentiell. Bei der Netzwerkkommunikation ist die Verteilung einer großen Anzahl von Schlüsseln ein schwer zu lösendes Problem.

Wenn es beispielsweise n Benutzer im System gibt und zwischen jeweils zwei Benutzern eine Passwortkommunikation eingerichtet werden muss, muss jeder Benutzer im System (n-1) Schlüssel beherrschen und die Gesamtzahl der im System erforderlichen Schlüssel beherrschen System Es ist n*(n-1)/2. Bei 10 Benutzern muss jeder Benutzer über 9 Schlüssel verfügen und die Gesamtzahl der Schlüssel im System beträgt 45. Bei 100 Benutzern muss jeder Benutzer über 99 Schlüssel verfügen, und die Gesamtzahl der Schlüssel im System beträgt 4950. Dabei wird nur der Fall berücksichtigt, dass nur ein Sitzungsschlüssel für die Kommunikation zwischen Benutzern verwendet wird. Die Generierung, Verwaltung und Verteilung einer so großen Anzahl von Schlüsseln ist in der Tat ein schwieriges Problem.

Im Jahr 1976 schlugen zwei Wissenschaftler der Stanford University, Diffie und Herman, das Konzept der Public-Key-Kryptographie vor.

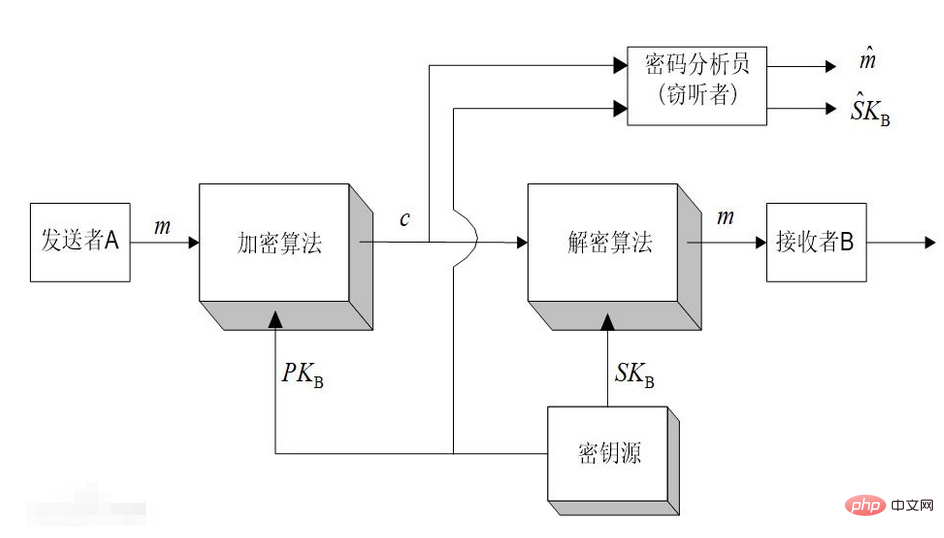

Im Public-Key-Kryptographiesystem ist der Verschlüsselungsschlüssel (d. h. der öffentliche Schlüssel) PK eine öffentliche Information, während der Entschlüsselungsschlüssel (d. h. der geheime Schlüssel) SK geheim gehalten werden muss. Der Verschlüsselungsalgorithmus E und der Entschlüsselungsalgorithmus D sind ebenfalls öffentlich. Obwohl der geheime Schlüssel SK durch den öffentlichen Schlüssel PK bestimmt wird, kann SK nicht basierend auf PK berechnet werden.

Im Gegensatz zu herkömmlichen Verschlüsselungsmethoden verwendet diese Technologie zwei unterschiedliche Schlüssel zum Ver- und Entschlüsseln von Informationen. Sie wird auch als „asymmetrische Verschlüsselungsmethode“ bezeichnet. Jeder Benutzer verfügt über einen Verschlüsselungsalgorithmus E, der der Außenwelt offengelegt und vertraulich behandelt wird . Der Entschlüsselungsalgorithmus D muss die folgenden Bedingungen erfüllen: (1) D ist die Umkehrung von E, d. h. D[E(X)]=X. (2) Sowohl E als auch D sind leicht zu berechnen. (3) Ausgehend von E , es ist sehr einfach, D. zu lösen. Aus den oben genannten Bedingungen geht hervor, dass unter dem Kryptografiesystem mit öffentlichem Schlüssel der Verschlüsselungsschlüssel nicht mit dem Entschlüsselungsschlüssel übereinstimmt, sodass jeder Benutzer die gesendeten Informationen verschlüsseln und senden kann Der einzige vom Benutzer gespeicherte private Schlüssel kann den Chiffriertext wiederherstellen und entschlüsseln. Obwohl der Entschlüsselungsschlüssel theoretisch aus dem Verschlüsselungsschlüssel berechnet werden kann, ist dies tatsächlich unmöglich kann berechnet werden, es wird lange dauern und undurchführbar werden, so dass die Veröffentlichung des Verschlüsselungsschlüssels die Sicherheit des Schlüssels nicht gefährdet. Das Merkmal der mathematischen Einweg-Falltürfunktion ist, dass sie in eine Richtung ausgewertet wird , aber seine Umkehrberechnung ist für viele Funktionen der Form Y=f(x) für einen gegebenen unabhängigen Variablenwert x einfach, den Wert der Funktion Y und aus einem gegebenen Y-Wert zu berechnen In vielen Fällen ist es sehr schwierig, den Wert von x anhand der funktionalen Beziehung f(x) zu berechnen. Beispielsweise ist es einfacher, das Produkt n zu berechnen, das man erhält, indem man zwei große Primzahlen p und q multipliziert, aber deren Produkt zerlegt n in zwei große Primzahlen p und q ist schwierig. Wenn n groß genug ist, kann der aktuelle Algorithmus nicht in einer effektiven Zeit implementiert werden. Weitere relevante Informationen finden Sie in der Spalte „FAQ“.

Das obige ist der detaillierte Inhalt vonWie nennt man Kryptosysteme mit unterschiedlichen Ver- und Entschlüsselungsschlüsseln?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!