Heim >häufiges Problem >Ist eine Firewall ein Hardware- oder Softwaregerät?

Ist eine Firewall ein Hardware- oder Softwaregerät?

- 青灯夜游Original

- 2021-05-26 16:53:5335785Durchsuche

Eine Firewall ist sowohl ein Hardwaregerät als auch ein Softwaregerät. Sie ist eine Kombination aus Software- und Hardwaregeräten. Firewall ist eine Technologie, die Computernetzwerken dabei hilft, eine relativ isolierte Schutzbarriere zwischen internen und externen Netzwerken aufzubauen, indem sie verschiedene Software- und Hardwaregeräte zur Sicherheitsverwaltung und -überprüfung organisch kombiniert, um die Sicherheit von Benutzerdaten und -informationen zu schützen.

Die Betriebsumgebung dieses Tutorials: Windows 7-System, Dell G3-Computer.

Was ist eine Firewall?

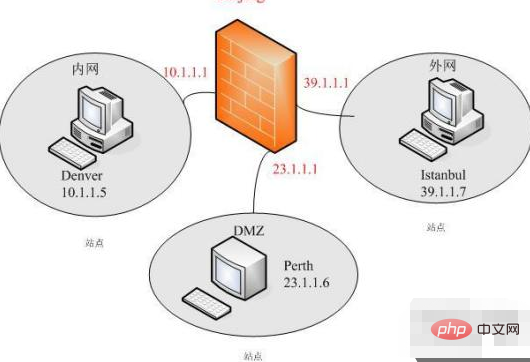

Firewall bezieht sich auf eine Schutzbarriere bestehend aus Software- und Hardwaregeräten zwischen dem internen Netzwerk und dem externen Netzwerk sowie zwischen dem lokalen Netzwerk und dem externen Netzwerk. Genau wie beim Errichten einer Mauer kann ein Sicherheitsgateway zwischen Netzwerken eingerichtet werden, um das interne Netzwerk vor dem Eindringen illegaler Benutzer zu schützen.

Firewall-Technologie hilft Computernetzwerken beim Aufbau einer relativ isolierten Schutzbarriere zwischen internen und externen Netzwerken, indem sie verschiedene Software- und Hardwaregeräte zur Sicherheitsverwaltung und -überprüfung organisch kombiniert, um die Sicherheit von Benutzerdaten und -informationen zu schützen.

Die Hauptfunktion der Firewall-Technologie besteht darin, Sicherheitsrisiken, Datenübertragung und andere Probleme, die beim Betrieb von Computernetzwerken auftreten können, umgehend zu erkennen und zu beheben. Die Behandlungsmaßnahmen umfassen Isolation und Schutz und können auch verschiedene Vorgänge implementieren Aufzeichnung und Prüfung von Computernetzwerken, um die Sicherheit des Computernetzwerkbetriebs zu gewährleisten, die Integrität von Benutzerdaten und -informationen zu schützen und Benutzern ein besseres und sichereres Computernetzwerkerlebnis zu bieten.

Freunde, die sich mit dem Internet auskennen, müssen mit Firewalls vertraut sein, egal ob es sich um die mit dem Computer gelieferte Firewall, eine allgemeine Software-Firewall oder eine Hardware-Firewall handelt, sie sind mehr oder weniger damit vertraut. Wie können Sie in einer Zeit, in der Computerviren die Norm sind, verhindern, dass externe Hacker auf Ihre Systeme und sensiblen Daten zugreifen? Der einfachste Weg ist durch eine Firewall.

Was ist der Unterschied zwischen Hardware-Firewall und Software-Firewall?

Die Hardware-Firewall bettet die „Software-Firewall“ in die Hardware ein und fügt das „Firewall-Programm“ in den Chip ein. Die Hardware führt diese Funktionen aus und reduziert dadurch die CPU-Belastung des Computers oder Servers. Die vom allgemeinen „Software-Sicherheitshersteller“ bereitgestellte „Hardware-Firewall“ besteht darin, die Hardware des „Hardware-Server-Herstellers“ anzupassen und dann das „Linux-System“ in ein eigenes Softwaresystem einzubetten.

Software-Firewalls werden im Allgemeinen auf Basis einer bestimmten Betriebssystemplattform entwickelt und die Software wird direkt auf dem Computer installiert und konfiguriert. Aufgrund der Vielfalt der Betriebssysteme bei Kunden müssen Software-Firewalls mehrere Betriebssysteme wie „Unix, Linux, SCO-Unix, Windows“ usw. unterstützen.

Hardware-Firewalls erreichen den Zweck, interne und externe Netzwerke durch eine Kombination aus Hardware und Software zu isolieren; Software-Firewalls erreichen den Zweck, interne und externe Netzwerke durch reine Software zu isolieren.

1. Stabilität

Die Qualität der Stabilität ergibt sich hauptsächlich aus der Betriebsplattform der Firewall, also dem „Betriebssystem“.

Hardware-Firewalls verwenden im Allgemeinen aus dem Kernel kompilierte Linux-Systeme. Die hohe Zuverlässigkeit und Stabilität des Linux-Systems selbst gewährleistet die Gesamtstabilität der Firewall.

Das Linux-System wird nie abstürzen, seine Stabilität beruht auf der Tatsache, dass es keinen riesigen Kernel hat und voller Schwachstellen ist wie andere Betriebssysteme. Die Stabilität des Systems hängt hauptsächlich von der Struktur des Systemdesigns ab. Die Struktur der Computerhardware hat sich seit ihrer Entwicklung im Jahr 1981 nicht wesentlich verändert, und die kontinuierliche Abwärtskompatibilität hat dazu geführt, dass Anwendungssoftware mit extrem schlechten Programmierstilen widerstrebend auf die neueste Version von Windows übertragen werden muss Der Entwicklungsmodus behindert die Entwicklung der Systemstabilität erheblich.

Das bemerkenswerte Open-Source-Entwicklungsmodell von Linux stellt sicher, dass etwaige Systemschwachstellen rechtzeitig entdeckt und behoben werden können. Das Linux-System hat viele sicherheitstechnische Maßnahmen übernommen, darunter „Berechtigungskontrolle für Lesen und Schreiben“, „geschützte Subsysteme“, „Audit-Tracking“, „Kernautorisierung“ usw., die Benutzern in Mehrbenutzer-Netzwerkumgebungen die nötige Sicherheit bieten Garantien.

Software-Firewalls werden im Allgemeinen auf der Windows-Plattform installiert und sind einfach zu implementieren. Aufgrund der Schwachstellen und Instabilität des Windows-Betriebssystems selbst bringt dies jedoch auch Sicherheits- und Stabilitätsprobleme mit sich. Obwohl auch Microsoft hart daran arbeitet, diese Probleme zu beheben, weist es im Vergleich zum Linux-Betriebssystem immer noch viele Lücken auf.

In Bezug auf Virenverletzungen gab es seit der Entwicklung des Linux-Systems bis heute fast keine Virusinfektion. Über Viren, die auf Schwachstellen im Windows-Betriebssystem basieren, müssen wir nicht mehr sagen. Wer schon lange einen PC (Personal Computer) nutzt, wird ein allgemeines Gefühl haben.

2. Hauptindikatoren

„Durchsatz“ und „Nachrichtenweiterleitungsrate“ sind die Hauptindikatoren im Zusammenhang mit Firewall-Anwendungen.

Durchsatz: Die Daten im Netzwerk bestehen aus Datenpaketen. Die Firewall verbraucht Ressourcen, um jedes Datenpaket zu verarbeiten. Unter Durchsatz versteht man die Anzahl der Datenpakete, die pro Zeiteinheit ohne Paketverlust die Firewall passieren. Dies ist eine wichtige Kennzahl zur Messung der Firewall-Leistung.

Die Hardware-Ausstattung der Hardware-Firewall wird von professionellen Herstellern angepasst. Das Thema „Durchsatz“ wird zu Beginn der Anpassung vollständig berücksichtigt. Sie ist in dieser Hinsicht weitaus besser als die Software-Firewall Die Wahl des Benutzers liegt darin, dass Sie ihn selbst auswählen und konfigurieren. In vielen Fällen berücksichtigen Sie nicht das Problem des „Durchsatzes“. Darüber hinaus verbraucht das Windows-System selbst viele Hardwareressourcen und seinen Durchsatz Große Datenströme sind weitaus geringer als die einer Hardware-Firewall.

Wenn der Durchsatz zu gering ist, wird die Firewall zum Engpass des Netzwerks, was zu Problemen wie „langsame Netzwerkgeschwindigkeit und unzureichende Internetbandbreite“ führt.

3. Funktionsprinzip

Software-Firewalls sind im Allgemeinen „Paketfiltermechanismen“ mit einfachen Filterregeln. Sie können nur die Quell- oder Ziel-IP-Funktionen überprüfen Im Vergleich zu Hardware-Firewalls kann selbst die einfachste Hacker-Angriffsmethode „IP-Masquerading“ nicht gelöst werden, und alle durchlaufenden Datenpakete müssen überprüft werden, sodass die Geschwindigkeit relativ langsam ist.

Die Hardware-Firewall verwendet hauptsächlich den „Zustandserkennungsmechanismus“ der vierten Generation. Wenn die Kommunikation eine Verbindung initiiert, prüft sie, ob die Regeln den Verbindungsaufbau zulassen, und fügt dann einen Datensatz zur zwischengespeicherten Zustandserkennungstabelle hinzu Dies ist in Zukunft nicht mehr erforderlich. Überprüfen Sie einfach die Statuserkennungstabelle. Die Geschwindigkeit wurde erheblich verbessert.

Da sich das Arbeitsniveau verbessert hat, ist die Anti-Hacker-Funktion von Hardware-Firewalls viel stärker als die von Software-Firewalls. Der „Statuserkennungsmechanismus“ der Hardware-Firewall verfolgt nicht nur die im „Datenpaket“ enthaltenen Informationen. Um den Status des „Datenpakets“ zu verfolgen, zeichnet die Firewall auch nützliche Informationen auf, die bei der Identifizierung des „Datenpakets“ helfen. , wie zum Beispiel „bestehende Netzwerkverbindungen, ausgehende Datenanfragen“ usw.

Wenn das eingehende Datenpaket beispielsweise einen Videodatenstrom enthält, hat die Firewall möglicherweise die relevanten Informationen aufgezeichnet und abgeglichen, und das Datenpaket kann passieren. .

Hardware-Firewalls und Software-Firewalls unterscheiden sich stark in ihren Implementierungsmechanismen. Daher gibt es auch große Unterschiede in den Anti-Hacking-Fähigkeiten von Software- und Hardware-Firewalls.

4. Intranet-Kontrolle

Die Software-Firewall verfügt aufgrund ihres eigenen Funktionsprinzips nicht über eine spezifische Kontrolle und Verwaltung des Intranets. Zum Beispiel: „QQ kann nicht gesperrt werden, das Eindringen von Viren kann nicht gut verhindert werden und die Internetzugriffskontrolle kann nicht auf bestimmten IPs und MACs basieren.“ Seine Hauptfunktion ist extern.

Hardware-Firewall, basierend auf dem Mechanismus „Zustandserkennung“, können Sicherheitsanbieter Filterregeln auf „Anwendungsebene“ entsprechend den unterschiedlichen Anforderungen des Marktes entwickeln, um die Kontrolle des Intranets zu erfüllen, sodass die Filterung auf hoher Ebene durchgeführt werden kann. Es gibt viele Dinge, die Software-Firewalls nicht können. Speziell für den beliebten ARP-Virus hat die Hardware-Firewall auf der Grundlage ihrer Intrusionsprinzipien entsprechende Strategien implementiert, die den Schaden des ARP-Virus vollständig beseitigen.

Firewalls beschränken sich nicht mehr nur darauf, externe Hackerangriffe zu verhindern, sondern umfassen auch Probleme in unternehmensinternen Netzwerken, wie z. B. „langsame Internetgeschwindigkeit, intermittierender Internetzugang und abnormales Senden und Empfangen von E-Mails“.

Der Hauptgrund liegt in den Nutzungsproblemen der Intranet-Benutzer. Beispielsweise nutzen viele Benutzer BT-Downloads und durchsuchen einige unregelmäßige Websites. Dies führt zu vielen Unsicherheiten im Intranet, z. B. durch Viren Benutzerverhalten. Daher ist die Kontrolle und Verwaltung der Intranetbenutzer sehr wichtig.

Die Kerntechnologie von Firewalls

Firewalls werden im Allgemeinen in verschiedene Typen unterteilt, z. B. Paketfilterung, Gateways auf Anwendungsebene und Proxyserver. Es umfasst die folgenden Kerntechnologien:

1. Paketfilterungstechnologie

Paketfilterungstechnologie ist eine einfache und effektive Sicherheitskontrolltechnologie. Sie funktioniert auf Netzwerkebene und ermöglicht Regeln wie das Verbot bestimmter Quelladressen, Zieladressen, TCP-Portnummern usw. überprüfen Datenpakete, die das Gerät passieren, und verhindern, dass Datenpakete in das interne Netzwerk ein- und ausgehen.

Der größte Vorteil der Paketfilterung besteht darin, dass sie für Benutzer transparent ist und eine hohe Übertragungsleistung aufweist. Da sich die Sicherheitskontrollebene jedoch auf der Netzwerkebene und der Transportebene befindet, ist die Intensität der Sicherheitskontrolle auf die Quelladresse, die Zieladresse und die Portnummer beschränkt. Daher kann bei böswilligen Überlastungsangriffen nur eine relativ vorläufige Sicherheitskontrolle durchgeführt werden , Speicherüberschreibangriffe oder Viren usw. Angriffsmethoden auf hoher Ebene sind machtlos.

2. Anwendungs-Proxy-Technologie

Die Anwendungs-Proxy-Firewall arbeitet auf der siebten Schicht von OSI. Sie überprüft alle Informationspakete der Anwendungsschicht und fügt die überprüften Inhaltsinformationen in den Entscheidungsprozess ein, wodurch die Sicherheit des Netzwerks verbessert wird.

Application Gateway Firewall wird durch Aufbrechen des Client/Server-Modells implementiert. Für jede Client/Server-Kommunikation sind zwei Verbindungen erforderlich: eine vom Client zur Firewall und eine von der Firewall zum Server. Darüber hinaus benötigt jeder Agent einen anderen Anwendungsprozess bzw. ein im Hintergrund laufendes Dienstprogramm. Für jede neue Anwendung muss ein Dienstprogramm für diese Anwendung hinzugefügt werden, da der Dienst sonst nicht genutzt werden kann. Daher haben Application-Gateway-Firewalls den Nachteil einer schlechten Skalierbarkeit.

3. Stateful-Erkennungstechnologie

Die Stateful-Erkennungs-Firewall arbeitet auf der zweiten bis vierten OSI-Schicht und nutzt die Stateful-Detection-Paketfilterungstechnologie, die eine Erweiterung der herkömmlichen Paketfilterungsfunktion darstellt. Stateful-Inspection-Firewalls verfügen über eine Inspektions-Engine auf der Netzwerkebene, die Datenpakete abfängt, Informationen zum Status der Anwendungsebene extrahiert und auf dieser Grundlage entscheidet, ob die Verbindung akzeptiert oder abgelehnt wird. Diese Technologie bietet eine äußerst sichere Lösung und ist gleichzeitig anpassungsfähig und skalierbar. Stateful-Inspection-Firewalls umfassen in der Regel auch Dienste auf Proxy-Ebene, die zusätzliche Unterstützung für anwendungsspezifische Dateninhalte bieten.

Stateful Inspection Firewall behält grundsätzlich die Vorteile einer einfachen Paketfilter-Firewall bei, bietet eine bessere Leistung und ist für Anwendungen transparent. Auf dieser Basis wurde die Sicherheit erheblich verbessert. Diese Art von Firewall beseitigt die Mängel einfacher Paketfilter-Firewalls, die nur die in das Netzwerk ein- und ausgehenden Datenpakete untersuchen und sich nicht um den Status der Datenpakete kümmern. Sie erstellt eine Statusverbindungstabelle im Kernteil der Firewall die Verbindung und behandelt die in das Netzwerk eintretenden und verlassenden Daten nacheinander als Ereignisse. Das Hauptmerkmal besteht darin, dass es aufgrund der fehlenden detaillierten Erkennung von Protokollen auf Anwendungsebene nicht in der Lage ist, eine große Anzahl von Spam, Werbung, Trojanern usw. in den Datenpaketen vollständig zu identifizieren.

4. Vollständige Inhaltserkennungstechnologie

Komplette Inhaltserkennungstechnologie, Firewall, umfassende Statuserkennung und Anwendungs-Proxy-Technologie, und darauf basierend basiert sie außerdem auf der mehrschichtigen Erkennungsarchitektur, um Antiviren- und Inhaltsfilterung zu integrieren. Anwendungsidentifikation und andere Funktionen in Die Firewall umfasst auch die IPS-Funktion, die mehrere Einheiten in einer integriert, die Anwendungsschicht an der Netzwerkschnittstelle scannt und Antiviren-, Inhaltsfilterung und Firewall kombiniert, was die neuen Ideen von Netzwerk und Information verkörpert Sicherheit (daher wird es auch als „Next-Generation-Firewall-Technologie“ bezeichnet). Es implementiert das OSI-Layer-7-Inhaltsscannen am Netzwerkrand und ermöglicht so die Bereitstellung von Dienstmaßnahmen auf Anwendungsebene wie Virenschutz und Inhaltsfilterung am Netzwerkrand in Echtzeit. Vollständige Content-Inspection-Technologie-Firewalls können den gesamten Datenpaketinhalt überprüfen, nach Bedarf Verbindungsstatustabellen erstellen, über einen starken Netzwerkschichtschutz und eine feine Anwendungsschichtsteuerung verfügen. Aufgrund des hohen Grades an Funktionsintegration sind die Anforderungen an die Produkthardware jedoch relativ hoch.

Weitere Informationen zu diesem Thema finden Sie in der Spalte „FAQ“!

Das obige ist der detaillierte Inhalt vonIst eine Firewall ein Hardware- oder Softwaregerät?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!