Heim >Betrieb und Instandhaltung >Sicherheit >Lösungen für häufige Sicherheitslücken von Websites

Lösungen für häufige Sicherheitslücken von Websites

- 王林nach vorne

- 2020-12-24 09:09:277024Durchsuche

Im Folgenden sind einige häufige Sicherheitslücken und Lösungen für Websites aufgeführt.

(Teilen von Lernvideos: Programmiervideo)

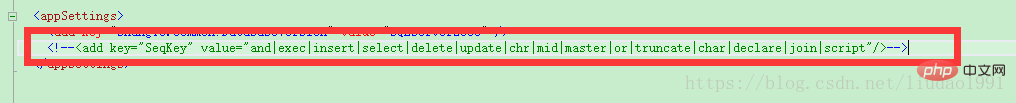

1. SQL-BlindinjektionLösung: Filterung hinzufügen

Wie http://.../web.rar muss die Sicherungsdatei in anderen Verzeichnissen abgelegt werden

7. Sicherheitslücke bei HTTP.sys-Remotecodeausführung

Lösung: Installieren Sie das Microsoft-Patchpaket (http://www. gltc.cn/47506.html)

8. Anfällige Javascript-Bibliothek

Lösung: Javascript-Bibliothek aktualisieren

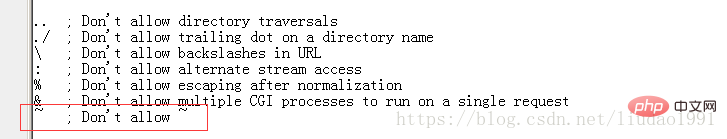

9 Sicherheitslücke bei kurzen Dateinamen

Wenn es ungültig ist: Verwenden Sie die folgende Methode: https://www.cnblogs.com/xiaozi/p/5587039.html

https://www.cnblogs.com/xiaozi/p/5587039.html

https: // yq.aliyun.com/ziliao/120062

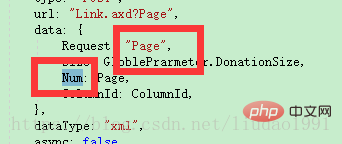

Fügen Sie an der im Bild gezeigten Stelle eine rote Kästchenlinie hinzu

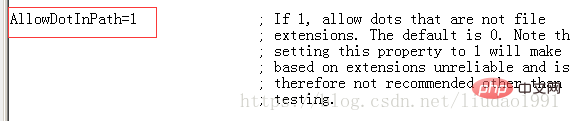

Beachten Sie, dass die ursprüngliche Standardeinstellung AllowDotInPath=0 in AllowDotInPath =1 geändert wurde

Ansonsten einige Funktionslisten können nicht geladen werden.

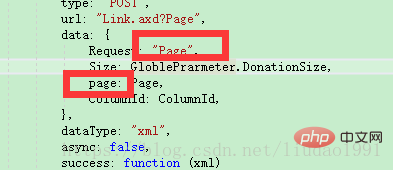

Hinweis: Es wird spekuliert, dass Es wird durch den Server verursacht. Zusätzlich zum Sicherheitsschutz bleiben die Sicherheitsregeln der Schule bestehen, selbst wenn wir Patches und andere Vorgänge zur Behebung dieser Schwachstelle installieren, die Anfragen mit Parametern mit demselben Namen oder ähnlichen Parametern mit demselben Namen blockieren . Hier wird link.axd

Hinweis: Es wird spekuliert, dass Es wird durch den Server verursacht. Zusätzlich zum Sicherheitsschutz bleiben die Sicherheitsregeln der Schule bestehen, selbst wenn wir Patches und andere Vorgänge zur Behebung dieser Schwachstelle installieren, die Anfragen mit Parametern mit demselben Namen oder ähnlichen Parametern mit demselben Namen blockieren . Hier wird link.axd

fälschlicherweise in

geändert. Die Anfrage wird normal weitergeleitet.

Deaktivieren Sie WebDAV

IIS Deaktivieren Sie die Webdev-Funktion in der Erweiterungsfunktion, diese Funktion kann sein deaktiviert. Gefährliche Aktionen wie: DELETE- SUCHE- COPY- MOVE- PROPFIND- PROPPATCH- MKCOL- LOCK- UNLOCK- PUT.

13. ASP.NET-Informationsverlust

https://technet.microsoft.com/zh-cn/library/security/ms10-070.aspx

Verwandte Empfehlungen:

Tutorial zur Website-Sicherheit

Das obige ist der detaillierte Inhalt vonLösungen für häufige Sicherheitslücken von Websites. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!