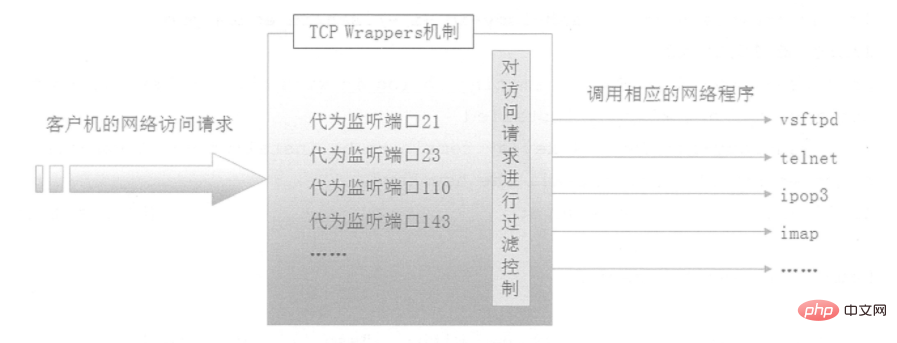

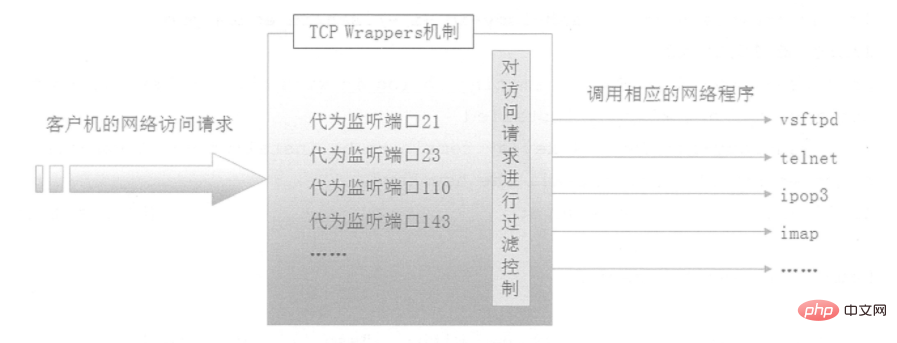

Die folgende Kolumne des Centos-Einführungs-Tutorials stellt Ihnen die TCP-Wrapper-Zugriffskontrolle in CentOS vor. Ich hoffe, dass es Freunden in Not hilfreich sein wird! TCP-Wrapper-Zugriffskontrolle in CentOS Externe Verbindungsanfragen Sie müssen zunächst diese Ebene der Sicherheitserkennung bestehen und eine Genehmigung einholen, bevor Sie auf das eigentliche Dienstprogramm zugreifen können. Wie in der Abbildung unten gezeigt, können TCP-Wrapper auch alle Zugriffsversuche auf geschützte Dienste aufzeichnen und Administratoren umfangreiche Sicherheitsanalysedaten bereitstellen .

2. Zugriffsrichtlinie von TCP-Wrappern

Die Schutzobjekte des TCP-Wrapper-Mechanismus sind verschiedene Netzwerkdienstprogramme, und die Zugriffskontrolle wird an der Client-Adresse durchgeführt, die auf den Dienst zugreift. Die beiden entsprechenden Richtliniendateien sind /etc/hosts.allow und /etc/hosts.deny, die zum Festlegen von Zulassungs- bzw. Verweigerungsrichtlinien verwendet werden.

1. Richtlinienkonfigurationsformat

Die beiden Richtliniendateien haben entgegengesetzte Funktionen, aber das Format des Konfigurationsdatensatzes ist dasselbe, wie unten gezeigt:

: Dienst Die Programmliste und die Client-Adressliste werden durch Doppelpunkte getrennt, und mehrere Elemente in jeder Liste werden durch Kommas getrennt. 1) Dienstprogrammliste ALLE: Stellt alle Dienste dar; Einzelnes Dienstprogramm: z. B. „vsftpd“; Eine Liste mehrerer Dienstprogramme: z. B. „vsftpd.sshd“; list ALL: stellt eine beliebige Client-Adresse dar; LOCAL: stellt die lokale Adresse dar; Netzwerksegmentadresse: wie „192.168.10.0/255.255.255.0“ ;Domänennamen, die mit „.“ beginnen: „benet.com“ entspricht beispielsweise allen Hosts in der benet.com-Domäne; Netzwerkadressen, die mit „.“ enden: „192.168.10“ entspricht z gesamtes Netzwerksegment 192.168.10.0 /24; Eingebettete Platzhalterzeichen „““?“: Ersteres stellt eine beliebige Länge von Zeichen dar, letzteres stellt nur ein Zeichen dar, z. B. „192.168.10.1“ entspricht allen IP-Adressen, die mit 192.168 beginnen. 10.1. Kann nicht mit Mustern gemischt werden, die mit „.“ beginnen oder enden Befolgen Sie bei der Anwendung der Zugriffsrichtlinie des TCP-Wrapper-Mechanismus die folgende Reihenfolge und Grundsätze: Überprüfen Sie zunächst die Datei /etc/hosts.allow. Wenn eine passende Richtlinie gefunden wird, ist der Zugriff andernfalls zulässig /etc/hosts.deny-Datei: Wenn eine übereinstimmende Richtlinie gefunden wird, wird der Zugriff verweigert. Wenn durch Überprüfen der beiden oben genannten Dateien keine übereinstimmende Richtlinie gefunden wird, ist der Zugriff zulässig. 3. Beispiel für die Konfiguration von TCP-WrappernBei der tatsächlichen Verwendung des TCP-Wrapper-Mechanismus kann die lockerere Richtlinie „Alle zulassen, einige ablehnen“ und die strengere Richtlinie „Einige zulassen, alle ablehnen“ lauten. Ersteres muss nur die entsprechende Ablehnungsrichtlinie in der Datei hosts.deny hinzufügen. Letzteres muss zusätzlich zum Hinzufügen der Zulassungsrichtlinie in host.allow auch die Ablehnungsrichtlinie „ALL: ALL“ in der Datei hosts.deny festlegen . . Ein Beispiel ist wie folgt: Jetzt möchten Sie nur vom Host mit der IP-Adresse 192.168.10.1 oder vom Host im Netzwerksegment 172.16.16 auf den SSHD-Dienst zugreifen folgende Operationen: [root@CentOS01 ~]# vim /etc/hosts.allow

sshd:192.168.10.1 172.16.16.*

[root@centos01 ~]# vim /etc/hosts.deny

sshd:ALL

Das obige ist der detaillierte Inhalt vonInformationen zur Zugriffskontrolle von TCP-Wrappern in CentOS. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!