Heim >Datenbank >MySQL-Tutorial >Wie kann man SQL-Injection-Angriffe verhindern?

Wie kann man SQL-Injection-Angriffe verhindern?

- 青灯夜游Original

- 2019-03-22 10:14:3718738Durchsuche

SQL-Injection ist ein Injektionsangriff, der bösartige SQL-Anweisungen ausführen kann. Der folgende Artikel stellt Ihnen die SQL-Injection vor und stellt Ihnen kurz Methoden zur Verhinderung von SQL-Injection-Angriffen vor.

Was ist SQL-Injection?

SQL-Injection (SQLi) ist ein Injektionsangriff, der bösartige SQL-Anweisungen ausführen kann. Es gibt Angreifern die vollständige Kontrolle über den Datenbankserver hinter einer Webanwendung, indem es beliebigen SQL-Code in Datenbankabfragen einfügt. Angreifer können SQL-Injection-Schwachstellen nutzen, um Anwendungssicherheitsmaßnahmen zu umgehen. Sie können die Authentifizierung und Autorisierung einer Webseite oder Webanwendung umgehen und den Inhalt einer gesamten SQL-Datenbank abrufen. Sie können SQL-Injection auch zum Hinzufügen, Ändern und Löschen von Elementen verwenden die Datenbank.

SQL-Injection-Schwachstellen können jede Website oder Webanwendung betreffen, die eine SQL-Datenbank wie MySQL, Oracle, SQL Server oder andere verwendet. Kriminelle können damit unbefugten Zugriff auf sensible Daten der Benutzer erlangen: Kundeninformationen, persönliche Daten, Geschäftsgeheimnisse, geistiges Eigentum usw. SQL-Injection-Angriffe gehören zu den ältesten, beliebtesten und gefährlichsten Schwachstellen in Webanwendungen.

Arten von SQL-Injection-Angriffen

SQL-Injection-Angriffe können auf verschiedene Arten durchgeführt werden. Ein Angreifer kann das Verhalten eines Systems beobachten, bevor er eine bestimmte Angriffsmethode auswählt.

In-Band-Injection

Dies ist ein typischer Angriff, bei dem der Angreifer den Angriff über denselben Kommunikationskanal starten und die Ergebnisse erhalten kann. Dies geschieht durch zwei In-Band-Techniken:

● Fehlerbasierte SQL-Injection: Erhalten Sie Informationen über die Datenbank aus der angezeigten Fehlermeldung

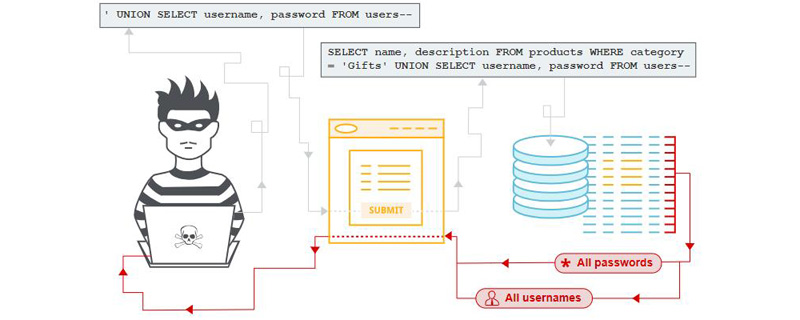

● Union-basierte SQL-Injection: Abhängig vom Angreifer konnte die Ergebnisse der gestohlenen Informationen von UNION ALL mit legitimen Ergebnissen in Verbindung bringen.

Beide Techniken beruhen darauf, dass der Angreifer das von der Anwendung gesendete SQL sowie die im Browser angezeigten Fehler und die zurückgegebenen Informationen ändert. Dies gelingt, wenn der Anwendungsentwickler oder Datenbankentwickler die in der Abfrage verwendeten Werte nicht richtig parametrisiert. Beides sind Versuch-und-Irrtum-Methoden und Fehler können erkannt werden.

Blind-Injection

Auch als inferenzielle SQL-Injection bekannt, gibt ein Blind-Injection-Angriff keine Daten direkt aus der Zieldatenbank preis, sondern der Angreifer untersucht das indirekte Verhalten sorgfältig Hinweise. Details in der HTTP-Antwort, leere Webseiten für bestimmte Benutzereingaben und wie lange es dauert, bis die Datenbank auf bestimmte Benutzereingaben reagiert, können je nach den Zielen des Angreifers Hinweise sein. Sie können auch auf einen anderen SQLi-Angriffsvektor verweisen, den der Angreifer versucht hat.

Out-of-Band-Injection

Dieser Angriff ist etwas komplexer und kann von einem Angreifer eingesetzt werden, wenn er sein Ziel nicht auf einen Schlag erreichen kann Query-Response-Angriff. Typischerweise erstellen Angreifer SQL-Anweisungen, die, wenn sie der Datenbank vorgelegt werden, das Datenbanksystem veranlassen, eine Verbindung zu einem externen Server herzustellen, der vom Angreifer kontrolliert wird. Auf diese Weise kann ein Angreifer Daten sammeln oder möglicherweise das Verhalten der Datenbank steuern.

Injection zweiter Ordnung ist ein Out-of-Band-Injection-Angriff. In diesem Fall stellt der Angreifer eine SQL-Injection bereit, die von einem separaten Akt des Datenbanksystems gespeichert und ausgeführt wird. Wenn sekundäres Systemverhalten auftritt (es könnte sich um einen zeitbasierten Job handeln oder etwas, das von anderen typischen Administratoren oder Benutzern, die die Datenbank verwenden, ausgelöst wird) und die SQL-Injection des Angreifers durchgeführt wird, erfolgt die „Angriffskontrolle“ auf das System durch den Angreifer.

Wie verhindert man SQL-Injection-Angriffe?

Die folgenden Vorschläge können helfen, erfolgreiche SQL-Injection-Angriffe zu verhindern:

1. Verwenden Sie kein dynamisches SQL

Vermeiden Sie die Bereitstellung Der Benutzer mit Die Eingabe erfolgt direkt in die SQL-Anweisung; es ist besser, vorbereitete Anweisungen und parametrisierte Abfragen zu verwenden, was sicherer ist.

2. Bewahren Sie vertrauliche Daten nicht im Klartext auf.

Verschlüsseln Sie private/vertrauliche Daten, die in der Datenbank gespeichert sind. Dies bietet eine weitere Schutzebene, um zu verhindern, dass Angreifer sie erfolgreich entfernen sensible Daten.

3. Beschränken Sie die Datenbankberechtigungen und -privilegien

Setzen Sie die Fähigkeiten des Datenbankbenutzers auf das erforderliche Minimum ein Zugang. .

4. Vermeiden Sie die direkte Anzeige von Datenbankfehlern für den Benutzer

Ein Angreifer kann diese Fehlermeldungen verwenden, um Informationen über die Datenbank zu erhalten.

5. Verwenden Sie eine Web Application Firewall (WAF) für Webanwendungen, die auf die Datenbank zugreifen.

Dies bietet Schutz für weborientierte Anwendungen und kann dabei helfen, SQL-Injection zu erkennen Abhängig von den Einstellungen kann es auch dazu beitragen, zu verhindern, dass SQL-Injection-Versuche die Anwendung (und damit die Datenbank) erreichen.

6. Testen Sie regelmäßig Webanwendungen, die mit Datenbanken interagieren.

Dies kann dazu beitragen, neue Fehler oder Regressionen zu erkennen, die eine SQL-Injection ermöglichen könnten.

7. Aktualisieren Sie die Datenbank auf die neuesten verfügbaren Patches

Dies verhindert, dass Angreifer bekannte Schwachstellen/Fehler in älteren Versionen ausnutzen.

Zusammenfassung: SQL-Injection ist eine beliebte Angriffsmethode, aber wenn Sie entsprechende Vorsichtsmaßnahmen treffen, wie z. B. die Gewährleistung der Datenverschlüsselung, das Sichern und Testen von Webanwendungen und die Aktualisierung von Patches, können Sie diese ergreifen sinnvolle Schritte zum Schutz Ihrer Daten.

Empfohlene verwandte Video-Tutorials: „MySQL-Tutorial“

Das Obige ist der gesamte Inhalt dieses Artikels, ich hoffe, dass er für das Lernen aller hilfreich sein wird. Weitere spannende Inhalte finden Sie in den entsprechenden Tutorial-Kolumnen auf der chinesischen PHP-Website! ! !

Das obige ist der detaillierte Inhalt vonWie kann man SQL-Injection-Angriffe verhindern?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Teilen Sie eine einfache und effiziente Möglichkeit, sich gegen SQL-Injection in PHP zu schützen

- Ausführliche Erläuterung der Schwachstellen und deren Vorbeugung durch SQL-Injection

- Datensicherheitsmethoden zur Verhinderung der SQL-Injection in PHP

- So verwenden Sie PDO zum Abfragen von MySQL, um SQL-Injection zu vermeiden

- So verhindern Sie die SQL-Injection in PHP