Heim >Backend-Entwicklung >PHP-Tutorial >Über Nginx-Architektur

Über Nginx-Architektur

- 不言Original

- 2018-05-07 10:51:151716Durchsuche

Nginx-Architektur-Kapitel

1. Nginx-FAQs

1. Mehrere virtuelle Hosts mit demselben Servernamen haben Prioritätszugriff

# 三个配置文件: # testserver1: server_name testserver1 www.rona1do.top; root /opt/app/code1; # testserver2: server_name testserver2 www.rona1do.top; root /opt/app/code2; # testserver3: server_name testserver3 www.rona1do.top; root /opt/app/code3;

Konfigurieren Sie drei virtuelle Hosts mit demselben Servernamen Wie oben Der Host greift zuerst auf testserver1 zu, und die Zugriffspriorität basiert auf der Lesereihenfolge des Servers, dh der Reihenfolge der Dateinamen.

2. Priorität der Standortübereinstimmung

=: Führen Sie einen exakten Abgleich gewöhnlicher Zeichen durch, d. h. einen vollständigen Abgleich

^ ~ : Zeigt die normale Zeichenübereinstimmung an, verwenden Sie die Präfixübereinstimmung

~ ~ : Zeigt die Durchführung einer regulären Übereinstimmung an (bei der Hinzufügung von wird die Groß-/Kleinschreibung nicht beachtet)

Die oben genannten Prioritäten nehmen von oben nach unten ab. Nach dem Abgleich wird nicht mehr nach unten gesucht. Wenn eine reguläre Übereinstimmung mit der entsprechenden Zeichenfolge übereinstimmt, wird nach unten weiter gesucht wenn es mehr gibt.

3. Verwendung der try_files von Nginx

Überprüfen Sie, ob Dateien in der richtigen Reihenfolge vorhanden sind

# 先检查对应的url地址下的文件存不存在,如果不存在找/index.php,类似于重定向

location / {

try_file $uri /index.php;

}Der Unterschied zwischen Nginx‘ Alias und Root

root

location /request_path/image/ {

root /local_path/image/;

}

# 请求:http://www.rona1do.top/request_path/image/cat.png

# 查询: /local_path/image/request_path_image/cat.pngalias

location /request_path/image/ {

alias /local_path/image/;

}

# 请求:http://www.rona1do.top/request_path/image/cat.png

# 查询: /local_path/image/cat.png5. Welche Methode wird verwendet, um die echte IP-Adresse des Benutzers zu übergeben

Im Falle eines Proxys erhält remote_addr die IP des Proxys, nicht die IP des Benutzers

x-forwarded-for kann leicht manipuliert werden

Allgemeine Lösung: Sie können mit dem Agenten der ersten Ebene verhandeln und die Header-Informationen x_real_ip festlegen, um die IP des Benutzers aufzuzeichnenset x_real_ip=$remote_addr

6. Häufige Fehlercodes in Nginx

413: Anforderungsentität zu groß

Benutzer-Upload-Dateilimit: client_max_body_size

502: Schlechtes Gateway

Backend-Dienst reagiert nicht

504: Gateway-Timeout

Backend-Service-Timeout

2. Nginx-Leistungsoptimierung

1. Überlegungen zur Leistungsoptimierung

Aktueller Systemstrukturengpass

Beobachtungsindikatoren (Draufsichtsstatus, Protokolle usw.), Drucktest

Das Geschäftsmodell verstehen

Schnittstellengeschäftstyp, hierarchische Systemstruktur

Leistung und Sicherheit

Die Konfiguration einer Firewall, die zu viel Wert auf Sicherheit legt, verringert die Leistung

2. Ab-Interface-Stresstest-Tool

Installation

yum install httpd-tools

Verwenden Sie

ab -n 2000 -c 2 http://127.0.0.1/

-n: Gesamtzahl der Anfragen

-c: Anzahl gleichzeitiger Anfragen

-k: Ob lange Verbindungen aktiviert werden sollen

3. System- und Nginx-Leistungsoptimierung

Dateihandle

LinuxUnix ist eine Datei, und das Dateihandle ist ein Index

Einstellungsmethode

- 系统全局性修改、用户局部性修改、进程局部性修改

Systemglobale Änderung und benutzerlokale Änderung:

Konfigurationsdatei:/etc/security/limits.conf

# root:root用户 root soft nofile 65535 # hard 强制限制、soft 超过会发送提醒(邮件等),不限制 root hard nofile 65535 # *:所有用户 * soft nofile 65535 * hard nofile 65535

Prozesslokalitätsänderung

Konfigurationsdatei:/etc/nginx/nginx.conf

# 针对nginx进程进行设置 worker_rlimit_nofile 35535;

4. CPU-Affinität

CPU-Affinität: Der intuitivste Vorteil der Bindung von Prozessen/Threads an die CPU besteht darin, die Trefferquote des CPU-Cache zu erhöhen, wodurch Speicherzugriffsverluste reduziert und die Programmgeschwindigkeit erhöht werden.

Anzahl der physischen CPUs:

cat /proc/cpuinfo | grep "physical id" | sort | uniq | wc -lCPU-Kerne:

cat /proc/cpuinfo | grep "cpu cores" | uniqKern- und Prozessnutzung: Drücken Sie zuerst

topund dann1

# /etc/nginx/nginx.conf # nginx建议数量跟cpu核心数保持一致 worker_processes 2; # 配置cpu亲和 worker_cpu_affinity 0000000000000001 0000000000000010 # 与上一行等价,自动对应(Nginx1.9版本以上) worker_cpu_affinity auto

, um die CPU-Anbindung von Nginx anzuzeigen: ps -eo pid,args,psr | grep [n]ginx

5. Nginx allgemeine Konfigurationsoptimierung

# nginx服务使用nginx用户(最好不要使用root用户)

user nginx;

# cpu亲和(最好跟核心数保持一致)

worker_processes 2;

worker_cpu_affinity auto;

# error的日志级别设置为warn

error_log /var/log/nginx/error.log warn;

pid /var/run/nginx.pid;

# 文件句柄对于进程间的限制(建议1w以上)

worker_rlimit_nofile 35535;

# 事件驱动器

events {

use epoll;

# 限制每一个worker_processes进程可以处理多少个连接

worker_connections 10240;

}

http {

include /etc/nginx/mime.types;

default_type application/octet-stream;

#字符集(服务端响应发送的报文字符集)

charset utf-8;

log_format main '$remote_addr - $remote_user [$time_local] "$request" '

'$status $body_bytes_sent "$http_referer" '

'"$http_user_agent" "$http_x_forwarded_for"';

access_log /var/log/nginx/access.log main;

# 静态资源的处理

sendfile on;

#tcp_nopush on;

keepalive_timeout 65;

# gzip压缩(对于IE6或以下版本对于gzip压缩支持不是很好)

gzip on;

# IE6或以下不进行压缩(兼容)

gzip_disable "MSIE [1-6]\.";

gzip_http_version 1.1;

include /etc/nginx/conf.d/*.conf;

}3. Nginx-Sicherheit

1. Häufige böswillige Verhaltensweisen

Crawler-Verhalten und böswilliges Verhalten Ressourcendiebstahl

Grundlegende Anti-Hotlink-Funktion verhindert, dass böswillige Benutzer die externen Daten der Website einfach crawlen können

secure_link_module , Verbesserung der Verschlüsselungsüberprüfung und Wirksamkeit der Datensicherheit, geeignet für wichtige Kerndaten wie

acces_module, bietet IP-Schutz und Kontrolle für Daten im Hintergrund und einige Benutzerdienste

2. 常见的攻击手段

后台密码撞库,通过猜测密码字典不断对后台系统尝试性登录,获取后台登录密码

后台登录密码复杂度

access_module,对后台提供IP防控

预警机制(一个IP在一段时间内重复不断请求等)

3. 文件上传漏洞

利用一些可以上传的接口将恶意代码植入到服务器中,再通过url去访问以执行代码

例:http://www.rona1do.top/upload...(Nginx将1.jpg作为php代码执行)

# 文件上传漏洞解决办法

location ^~ /upload {

root /opt/app/images;

if ($request_file ~* (.*)\.php){

return 403;

}

}

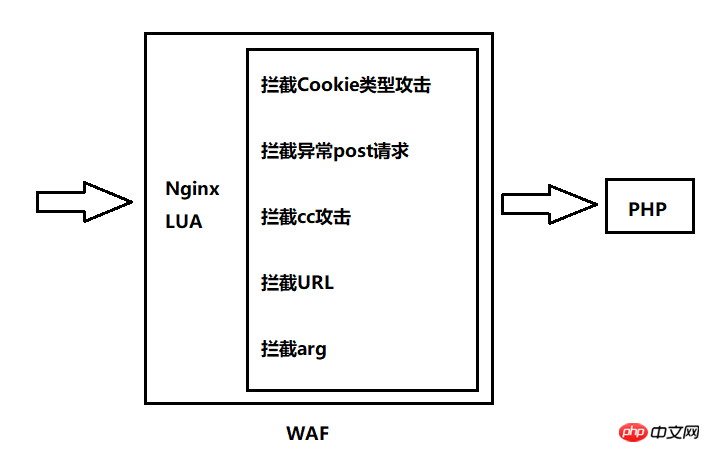

4. SQL注入

利用未过滤/未审核用户输入的攻击方法,让应用运行本不应该运行的SQL代码

Nginx+LUA配置WAF防火墙防止SQL注入

ngx_lua_waf 下载地址

使用waf步骤:

git clone https://github.com/loveshell/ngx_lua_waf.gitcd ngx_lua_wafmv ngx_lua_waf /etc/nginx/wafvim /etc/nginx/waf/conf.lua,修改RulePath为对应路径(/etc/nginx/waf/wafconf)vim /etc/nginx/waf/wafconf/post,加入一行,\sor\s+,放sql注入的正则集成waf:

# /etc/nginx/nginx.conf lua_package_path "/etc/nginx/waf/?.lua"; lua_shared_dict limit 10m; init_by_lua_file /etc/nginx/waf/init.lua; access_by_lua_file /etc/nginx/waf/waf.lua

reload Nginx

5. 复杂的访问攻击中CC攻击

waf/conf.lua配置文件中打开防cc攻击配置项CCDeny="on"CCrate="100/60" #每60秒100次请求

四、Nginx总结

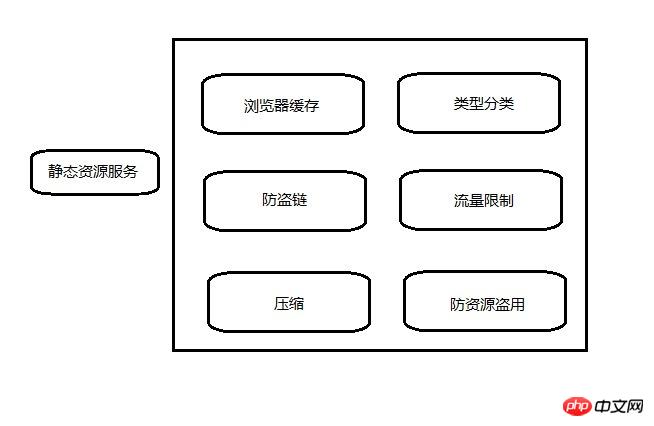

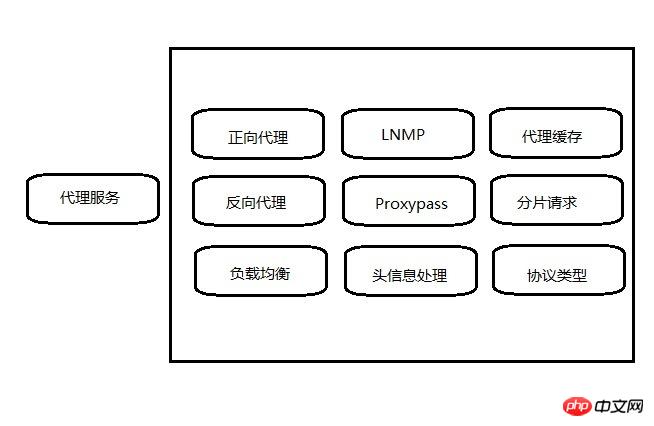

定义Nginx在服务体系中的角色

静态资源服务

代理服务

动静分离

设计评估

LVS、keepalive、syslog、Fastcgi

用户权限、日志目录存放

CPU、内存、硬盘

硬件

系统

关联服务

配置注意事项

合理配置

了解原理(HTTP、操作系统...)

关注日志

相关推荐:

Das obige ist der detaillierte Inhalt vonÜber Nginx-Architektur. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- So verwenden Sie cURL zum Implementieren von Get- und Post-Anfragen in PHP

- So verwenden Sie cURL zum Implementieren von Get- und Post-Anfragen in PHP

- So verwenden Sie cURL zum Implementieren von Get- und Post-Anfragen in PHP

- So verwenden Sie cURL zum Implementieren von Get- und Post-Anfragen in PHP

- Alle Ausdruckssymbole in regulären Ausdrücken (Zusammenfassung)