Heim >Backend-Entwicklung >PHP-Tutorial >10 empfohlene Kurse zu Kontrollmechanismen

10 empfohlene Kurse zu Kontrollmechanismen

- 巴扎黑Original

- 2017-06-14 15:14:321268Durchsuche

In der allgemeinen Entwicklung sehe ich oft, dass viele Studenten nur einige grundlegende Methoden im Umgang mit dem Java-Modell für die gleichzeitige Entwicklung verwenden. Zum Beispiel Volatile, synchronisiert. Erweiterte Parallelitätspakete wie Lock und Atomic werden von vielen Menschen nicht oft verwendet. Ich denke, dass die meisten Gründe auf das Fehlen von Eigenschaften des Prinzips zurückzuführen sind. Wer kann bei intensiver Entwicklungsarbeit das richtige Parallelitätsmodell genau erfassen und anwenden? Basierend auf dieser Idee habe ich kürzlich vor, diesen Teil des Parallelitätskontrollmechanismus in einem Artikel zu organisieren. Es ist nicht nur eine Erinnerung an das Wissen, das ich mir angeeignet habe, sondern ich hoffe auch, dass der in diesem Artikel erwähnte Inhalt den meisten Entwicklern helfen kann. Die parallele Programmentwicklung bringt zwangsläufig Probleme wie Multithreading, Multitasking-Zusammenarbeit und Datenaustausch mit sich. Im JDK stehen mehrere Möglichkeiten zur Verfügung, um die Parallelitätskontrolle zwischen mehreren Threads zu erreichen. Zum Beispiel häufig verwendete: interne Sperren, wiedereintretende Sperren, Lese-/Schreibsperren und Semaphoren. Java-Speichermodell In Java verfügt jeder Thread über einen Arbeitsspeicherbereich, der eine Kopie des Werts der Variablen im Hauptspeicher speichert, der von allen Threads gemeinsam genutzt wird. Wenn ein Thread ausgeführt wird, verarbeitet er diese Variablen in seinem eigenen Arbeitsspeicher. Um auf eine gemeinsam genutzte Variable zuzugreifen, muss normalerweise zuerst ein Thread erstellt werden >

3.

Objektorientierte PHP-Zugriffstypkontrolle

Einführung: öffentlich, geschützt, privat Ein Modifikator ist ein eingeführter Zugriffskontrollmechanismus In PHP5 können Entwickler den Zugriff auf Mitglieder einer Klasse einschränken. Wörtlich werden diese drei Modifikatoren ins Chinesische mit „öffentlich“, „geschützt“ und „privat“ übersetzt. Lassen Sie uns anhand von Codebeispielen sehen, wie öffentliche, geschützte und private Mitglieder in einer Klasse einschränken. Öffentlich 4.

4.

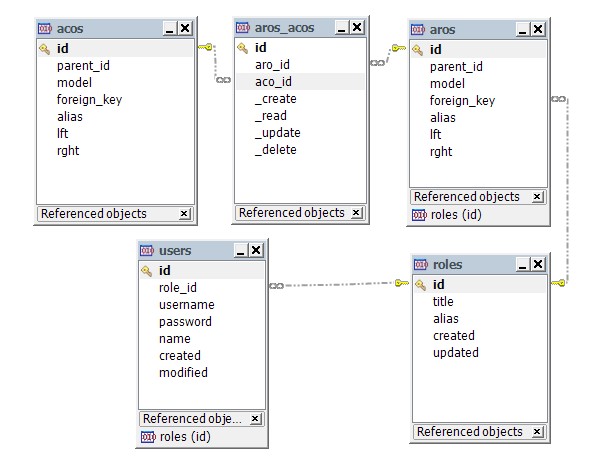

Einführung: Verwenden Sie cakephp, um schnell PHP-Anwendungen zu entwickeln – Benutzer- und Berechtigungskontrolle Das Cakephp-Framework bietet eine Reihe von ACL-basierten Zugriffskontrollmechanismen. Durch die Verwendung der Komponenten AuthComponent und AclComponent können Sie die Berechtigungskontrolle schnell implementieren. ? Berechtigungsdesign basierend auf der Zugriffskontrollliste Wie aus dem obigen ER-Diagramm ersichtlich ist, ist das Geschäftsobjekt des Aro-Objekts die Rolle (Rolle, dasselbe Konzept wie Gruppe). In den Datenbankdaten gibt es keine

5.

Hochgeschwindigkeitsentwicklung von PHP-Anwendungen mit Cakephp - Benutzer- und Berechtigungskontrolle

6. Zusammenfassung der Grundkonzepte von Transaktionen und Sperren in SQL Server

Einführung: .1 Grundkonzepte Parallelitätskontrolle: Hauptsächlich unter Berücksichtigung der Situation, in der mehrere Benutzer gleichzeitig auf dieselben Daten in der Datenbank zugreifen. SQL Server ist mit zwei gleichzeitigen Zugriffskontrollmechanismen ausgestattet: Sperren und Zeilenversionskontrolle. Sperre: Wird hauptsächlich verwendet, um die Datenbankintegrität und -konsistenz in einer Mehrbenutzerumgebung sicherzustellen. Jede Transaktion fordert unterschiedliche Arten von Sperren für die Ressourcen an, von denen sie abhängt, was sie verhindern kann 7. Die Rolle des Kontoschemasystems verfolgt einen mehrstufigen Ansatz, um die Sicherheit zu gewährleisten Oracle Einführung: Konto ist ein im Datenbanksystem definierter Name, der den grundlegenden Zugriffskontrollmechanismus darstellt der Datenbank. Beim Herstellen einer Verbindung zur Oracle-Datenbank gelten wie bei anderen Datenbanken 8. Richtlinien zum Schreiben effektiver Transaktionen in der Oracle-Datenbank 9. MySQL-Sperrmechanismus/-Verwaltung (Parallelitätssperre, Zeilensperre, Tabellensperre, Pre -lock, globale Sperren usw.) 10

[Verwandte Fragen und Antworten]: Wie funktioniert der Sicherheitskontrollmechanismus von MySQL? Datenbankarbeit? Java – Spring Security + Tomcat SSO

Das obige ist der detaillierte Inhalt von10 empfohlene Kurse zu Kontrollmechanismen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- So verwenden Sie cURL zum Implementieren von Get- und Post-Anfragen in PHP

- So verwenden Sie cURL zum Implementieren von Get- und Post-Anfragen in PHP

- So verwenden Sie cURL zum Implementieren von Get- und Post-Anfragen in PHP

- So verwenden Sie cURL zum Implementieren von Get- und Post-Anfragen in PHP

- Alle Ausdruckssymbole in regulären Ausdrücken (Zusammenfassung)