Heim >Web-Frontend >js-Tutorial >Eine kurze Einführung in die Prinzipien und Abwehrmaßnahmen von JavaScript-DDoS-Angriffen (Bilder und Text)

Eine kurze Einführung in die Prinzipien und Abwehrmaßnahmen von JavaScript-DDoS-Angriffen (Bilder und Text)

- 黄舟Original

- 2017-03-13 16:58:141850Durchsuche

Der Distributed Denial of Service (DDoS)-Angriff ist einer der ältesten und häufigsten Angriffe gegen Websites. Nick Sullivan ist Systemingenieur bei CloudFlare, einem Anbieter von Website-Beschleunigungs- und Sicherheitsdiensten. Kürzlich schrieb er darüber, wie Angreifer bösartige Websites, Server-Hijacking und Man-in-the-Middle-Angriffe nutzen, um DDoS-Angriffe zu starten, und erklärte, wie HTTPS und die kommende neue Web-Technologie namens „Subresource Integrity (SRI)“ zum Schutz von Websites eingesetzt werden vor Angriffen.

Ein Großteil der Interaktion auf modernen Websites erfolgt über JavaScript. Websites implementieren interaktive Funktionen, indem sie JavaScript-Code direkt zu HTML hinzufügen oder JavaScript von einem Remotestandort über das HTML-Element9be8c280d3dc51bb61988971f6c2aa5c laden. JavaScript kann HTTP(S)-Anfragen senden, um Webseiteninhalte asynchron zu laden, aber es kann den Browser auch in eine Waffe für Angreifer verwandeln. Beispielsweise kann der folgende Code eine manipulierte Website mit Anfragen überfluten:

function imgflood() {

var TARGET = 'victim-website.com'

var URI = '/index.php?'

var pic = new Image()

var rand = Math.floor(Math.random() * 1000)

pic.src = 'http://'+TARGET+URI+rand+'=val'

}

setInterval(imgflood, 10)Das obige Skript erstellt jede Sekunde 10 Bild-Tags auf der Seite. Das Tag verweist mit einem zufälligen query-Parameter auf „victim-website.com“. Wenn der Benutzer eine bösartige Website besucht, die diesen Code enthält, nimmt er unwissentlich an einem DDoS-Angriff auf „victim-website.com“ teil, wie unten gezeigt:

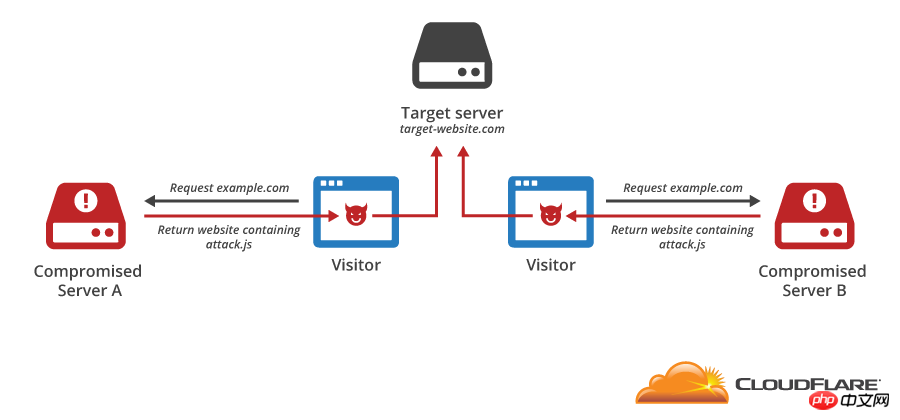

Viele Websites verwenden einen gemeinsamen Satz von JavaScript-Bibliotheken. Um Bandbreite zu sparen und die Leistung zu verbessern, verwenden sie von Dritten gehostete JavaScript-Bibliotheken. jQuery ist die beliebteste JavaScript-Bibliothek im Web und wird 2014 von etwa 30 % der Websites verwendet. Weitere beliebte Bibliotheken sind Facebook SDK und Google Analytics. Wenn eine Website ein Skript-Tag enthält, das auf eine von einem Dritten gehostete JavaScript-Datei verweist, laden alle Besucher der Website die Datei herunter und führen sie aus. Wenn ein Angreifer einen solchen Server kompromittiert, der eine JavaScript-Datei hostet, und der Datei DDoS-Code hinzufügt, werden alle Besucher Teil des DDoS-Angriffs. Dies ist ein Server-Hijacking, wie in der folgenden Abbildung dargestellt:

Dieser Angriff funktioniert, weil in HTTP ein Mechanismus fehlt, der es Websites ermöglichen würde, die Ausführung manipulierter Skripte zu deaktivieren. Um dieses Problem zu lösen, hat W3C vorgeschlagen, eine neue Funktion hinzuzufügen: Subressourcenkonsistenz. Mit dieser Funktion kann eine Website den Browser nur dann anweisen, ein Skript auszuführen, wenn das heruntergeladene Skript mit dem Skript übereinstimmt, das die Website ausführen möchte. Dies wird durch Passwort-Hashing erreicht, Code wie folgt:

<script src="https://code.jquery.com/jquery-1.10.2.min.js" integrity="sha256-C6CB9UYIS9UJeqinPHWTHVqh/E1uhG5Twh+Y5qFQmYg=" crossorigin="anonymous">

Ein Passwort-Hash identifiziert einen Datenblock eindeutig und keine zwei Dateien haben den gleichen Passwort-Hash. Attribut integrity stellt den Passwort-Hash der Skriptdatei bereit, die die Website ausführen möchte. Nachdem der Browser das Skript heruntergeladen hat, berechnet er seinen Hash und vergleicht dann den resultierenden Wert mit dem von Integrity bereitgestellten Wert. Wenn es nicht übereinstimmt, wurde das Zielskript manipuliert und der Browser verwendet es nicht. Allerdings unterstützen viele Browser diese Funktion derzeit nicht und Chrome und Firefox unterstützen diese Funktion derzeit.

Man-in-the-Middle-Angriffe sind die neueste Möglichkeit für Angreifer, schädlichen JavaScript-Code in Websites einzuschleusen. Beim Zugriff auf eine Website über einen Browser durchläuft diese viele Knoten. Wenn ein Zwischenknoten der Webseite schädlichen Code hinzufügt, kommt es zu einem Man-in-the-Middle-Angriff, wie in der folgenden Abbildung dargestellt:

Die Verschlüsselungstechnologie kann vollständig Blockieren Sie diese Code-Injektion. Mit HTTPS wird die gesamte Kommunikation zwischen dem Browser und dem Webserver verschlüsselt und authentifiziert, wodurch Dritte daran gehindert werden, die Webseite während der Übertragung zu verändern. Daher können Man-in-the-Middle-Angriffe wirksam verhindert werden, indem die Website auf „Nur HTTPS“ eingestellt wird, das Zertifikat aufbewahrt und überprüft wird.

Als Nick auf Netizen-Kommentare antwortete, wies er darauf hin, dass SRI und HTTPS einander ergänzen und die gleichzeitige Verwendung beider einen besseren Schutz für die Website bieten kann. Zusätzlich zu den oben genannten Methoden ist auch die Verwendung einiger Anti-DDoS-Sicherheitsprodukte zur Verstärkung des Schutzes eine Option.

Das obige ist der detaillierte Inhalt vonEine kurze Einführung in die Prinzipien und Abwehrmaßnahmen von JavaScript-DDoS-Angriffen (Bilder und Text). Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Eine eingehende Analyse der Bootstrap-Listengruppenkomponente

- Detaillierte Erläuterung des JavaScript-Funktions-Curryings

- Vollständiges Beispiel für die Generierung von JS-Passwörtern und die Erkennung der Stärke (mit Download des Demo-Quellcodes)

- Angularjs integriert WeChat UI (weui)

- Wie man mit JavaScript schnell zwischen traditionellem Chinesisch und vereinfachtem Chinesisch wechselt und wie Websites den Wechsel zwischen vereinfachtem und traditionellem Chinesisch unterstützen – Javascript-Kenntnisse