E -Mail -Sicherheit: Ein umfassender Leitfaden zum Schutz Ihres Posteingangs

Die E -Mail bleibt trotz des Aufstiegs neuerer Technologien ein Eckpfeiler der Kommunikation. Die weit verbreitete Verwendung macht es jedoch zu einem Hauptziel für Sicherheitsbedrohungen. Dieser Leitfaden untersucht die Bedeutung der E -Mail -Sicherheit und bietet praktische Schritte, um Ihren Posteingang zu schützen.

Warum E -Mail -Sicherheitsfragen Angelegenheiten

Ihre E -Mail ist mehr als nur ein Posteingang. Es ist der Schlüssel zu Ihrem Online -Leben. Es ist mit nahezu jedem Online -Service verbunden, was es zu einer kritischen Verwundbarkeit macht. Kompromittierter E -Mail -Zugriff kann zu einem Kennwortresetz und dem Kontodiebstahl über verschiedene Plattformen hinweg führen, von sozialen Medien bis hin zu Bankgeschäften.

Die Bedrohungen erkennen

Die primären E -Mail -Sicherheitsbedrohungen ergeben sich aus Benutzeraktionen, nicht von inhärenten Posteingangsfälligkeiten. Dazu gehören:

- Malware: Bösartige Software, die als E -Mail -Anhänge getarnt ist, die Ihren Computer beschädigen können.

- Phishing: Versuche, personenbezogene Daten zu stehlen, indem sie legitime Unternehmen (Banken, Unternehmen) über täuschende E -Mails und Links identifizieren.

- SPAM: Unerwünschte Werbe -E -Mails, die problemlos mit Filtern verwaltet und Optionen abbestellen.

- Kontoübernahme: Nicht autorisierter Zugriff auf Ihr E -Mail -Konto, häufig aufgrund schwacher oder wiederverwendeter Passwörter.

Wesentliche Sicherheitspraktiken

Der Schutz Ihrer E -Mail beinhaltet proaktive Maßnahmen:

- Vermeiden Sie verdächtige E -Mails: Öffnen Sie niemals E -Mails von unbekannten Absendern oder laden Sie Anhänge herunter/klicken Sie auf Links aus nicht vertrauenswürdigen Quellen.

- Überprüfen Sie die Absender: Bestätigen Sie immer die E -Mail -Adresse des Absenders, bevor Sie mit der Nachricht interagieren.

- Schützen Sie persönliche Informationen: Teilen Sie niemals sensible Daten (Kreditkartennummern, Sozialversicherungsnummern usw.) per E -Mail weiter.

- Verwenden Sie E -Mail -Filter: Konfigurieren Sie Filter, um Spam -E -Mails automatisch wie gelesen zu löschen oder zu markieren. (Beispiel: Gehen Sie in der Mail -App zu den Einstellungen (⌘,), navigieren Sie zu Regeln, fügen Sie eine Regel hinzu, um Spam -Muster (E -Mail -Adresse oder Betreff) zu identifizieren und Aktionen so festzulegen, dass sie als "gelesen" und "Meldung löschen" markieren.).

- Starke Passwörter: Verwenden Sie eindeutige, komplexe Passwörter (Buchstaben, Zahlen, Sonderzeichen) und ändern Sie sie regelmäßig. Betrachten Sie einen Passwort -Manager wie Geheimnisse zum Generieren und sicheren Speichern von Passwörtern.

- Zwei-Faktor-Authentifizierung (2FA): Aktivieren Sie 2FA für erweiterte Sicherheit und benötigen zusätzlich zu Ihrem Kennwort einen Code von Ihrem mobilen Gerät.

- Teamsicherheit (für Organisationen): Stellen Sie sicher, dass alle Teammitglieder etablierte Sicherheitsprotokolle kennen und befolgen.

- Verschlüsselte E -Mail -Dienste: Verwenden Sie für hochsensible Informationen einen sicheren E -Mail -Server und eine Verschlüsselung (wie PGP), die von privaten E -Mail -Diensten angeboten werden.

Leitung von Newslettern

Abbestellen von unerwünschten Newslettern leicht mit Apps wie mir in Ruhe lassen. Mit dieser App können Sie mehrere E -Mail -Konten verwalten, Newsletter identifizieren und einen einzigen Klick abmelden. Es bietet auch Funktionen, mit denen mehrere Newsletter für das Lesen leichter werden können.

Verschlüsselte E -Mail -Dienste erläutert

Private E -Mail -Dienste bieten zwei wichtige Sicherheitsaspekte an: sichere E -Mail -Server und Verschlüsselung. Die Verschlüsselung schützt wie HTTPS E -Mail -Inhalte vor unbefugtem Zugriff. PGP ist eine übliche Verschlüsselungstechnologie mit öffentlichen und privaten Schlüssel. E -Mail -Clients wie Canary Mail vereinfachen den Prozess der Verwendung der Verschlüsselung.

Canary Mail bietet eine benutzerfreundliche Oberfläche mit integrierten Datenschutzfunktionen, einschließlich automatischer/manueller Verschlüsselung, einem fokussierten Posteingang und Tools zum effizienten Verwalten von E-Mails.

Abschluss

Eine robuste E -Mail -Sicherheit ist mit einer Kombination aus Wachsamkeit, Best Practices und der Verwendung hilfreicher Tools erreichbar. Wenn Sie diese Richtlinien befolgen und Apps wie Secrets und Canary Mail verwenden, können Sie den Schutz Ihrer E -Mail- und Online -Konten erheblich verbessern. Erwägen Sie, SetApp für eine Testversion dieser und anderer Apps zu erkunden, um Ihren digitalen Workflow zu optimieren.

Das obige ist der detaillierte Inhalt vonTop -E -Mail -Sicherheitstipps für Mac. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

So installieren Sie MacOS Sequoia Public BetaMay 15, 2025 am 10:39 AM

So installieren Sie MacOS Sequoia Public BetaMay 15, 2025 am 10:39 AMDas MacOS Sequoia Public Beta -Programm ist jetzt verfügbar und bietet Mac -Benutzern eine frühzeitige Chance, das neue MacOS -Software -Update zu untersuchen. Es ist jedoch wichtig zu beachten

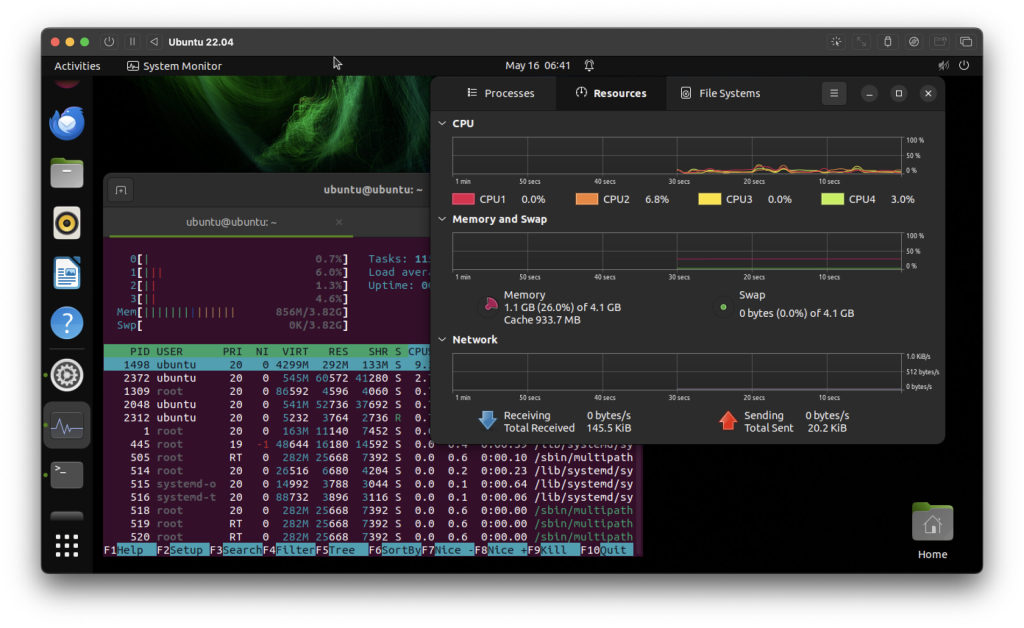

So laufen Sie Ubuntu Linux auf Apple Silicon MacMay 15, 2025 am 10:37 AM

So laufen Sie Ubuntu Linux auf Apple Silicon MacMay 15, 2025 am 10:37 AMMöchten Sie Ubuntu Linux auf Ihrem Apple Silicon Mac leiten? Es ist jetzt einfacher als je zuvor, Ubuntu neben MacOS zu betreiben, ohne dass das Betriebssystem Ihres Macs auf Partitionierung, Dual -Booten oder das Risiko eines Mac -Macs gefahren ist. Dank der virtuellen Maschinentechnologie, Sie

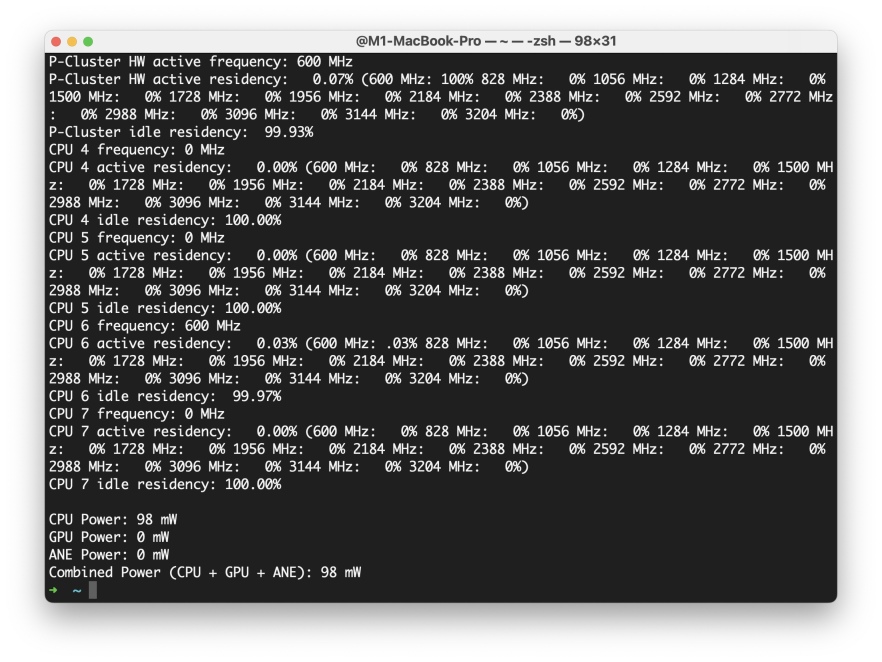

So sehen Sie die individuelle Kern -CPU -Verwendung auf Mac mit PowerMetricsMay 15, 2025 am 10:31 AM

So sehen Sie die individuelle Kern -CPU -Verwendung auf Mac mit PowerMetricsMay 15, 2025 am 10:31 AMEs gibt mehrere Methoden, um die CPU -Verwendung auf einem Mac zu verfolgen, wobei der beliebteste Aktivitätsmonitor für die grafische Schnittstelle und HTOP oder TOP für Befehlszeilenbenutzer ist. Während der Aktivitätsmonitor ein optionales Kerndiagramm anzeigen kann, zeigt HTOP CPU -Kern

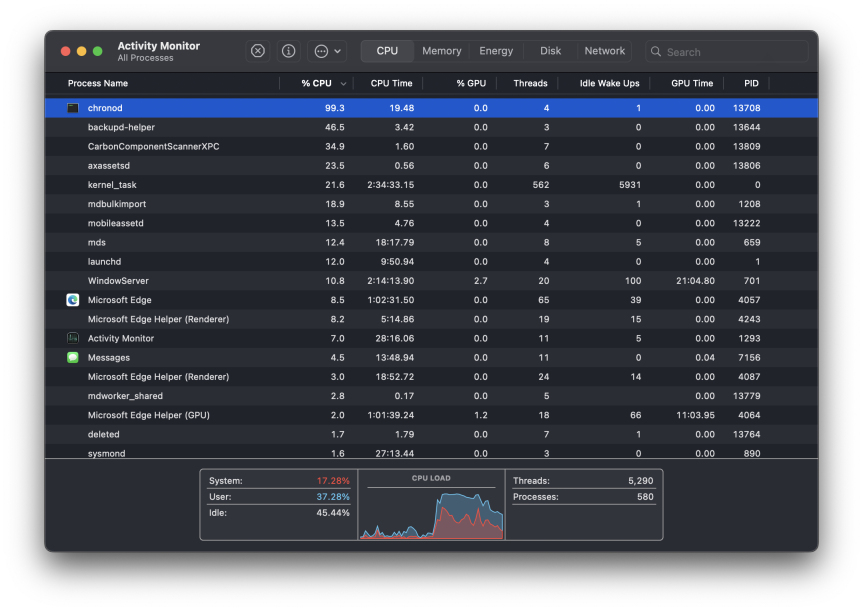

Chronod auf Mac – Anfragen mit hoher CPU -Nutzungs- und Netzwerkzugriffsanforderungen erläutertMay 15, 2025 am 10:18 AM

Chronod auf Mac – Anfragen mit hoher CPU -Nutzungs- und Netzwerkzugriffsanforderungen erläutertMay 15, 2025 am 10:18 AMEinige Mac -Benutzer stellen gelegentlich fest, dass der "Chronod" -Prozess in macOS entweder viele Systemressourcen verbraucht oder Zugriff auf eine Netzwerkverbindung anfordert. Manchmal werden Chronods auch durch übermäßig alarmige Antivirenanwendungen gekennzeichnet. Während viele Menschen diese Situation ignorieren, gibt es auch merkwürdige Mac -Benutzer, die aktiv untersuchen, welche spezifischen Prozesse, die viele Ressourcen konsumieren, oder welche Absichten ein Prozess sind, der Internetzugang erfordert oder erfordert. Also, was ist Chronod auf Mac? Warum verwendet es hohe CPU- und Systemressourcen? Warum erfordert es Netzwerkzugriff? Lassen Sie uns in den Chronod -Prozess eintauchen, um seine Funktionalität besser zu verstehen. Was ist Chronod? Der Chronod -Prozess ist

Sicherheitsmakler auf Mac: Was ist es und was macht es auf MacBook Air/Pro?May 15, 2025 am 10:11 AM

Sicherheitsmakler auf Mac: Was ist es und was macht es auf MacBook Air/Pro?May 15, 2025 am 10:11 AMWas ist der Sicherheitsagent über MacSecurity -Agent für Mac -Funktionen als Hintergrundprozess, der für die Verwaltung der Benutzerauthentifizierung, Systemsicherheitsbenachrichtigungen und Anfragen nach Anwendungsberechtigungen verantwortlich ist. Es arbeitet mit dem Security Server T von MacOS zusammen

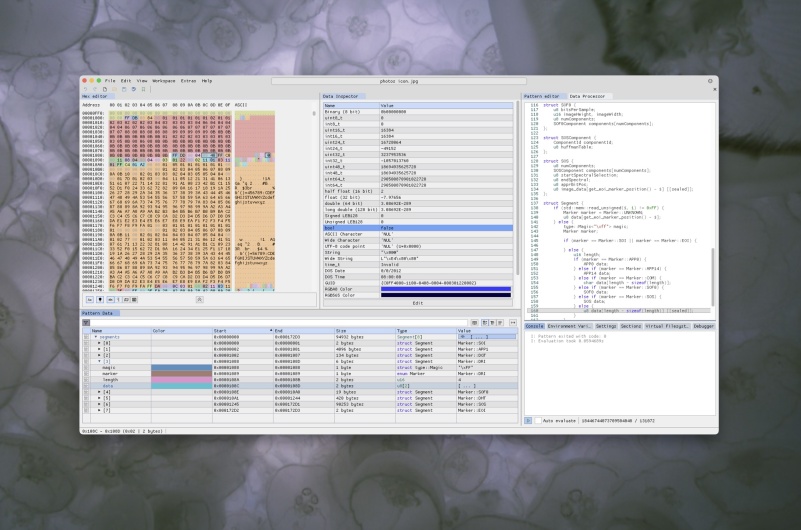

2 der besten Hex -Redakteure für Mac: Imhex & Hex FiendMay 15, 2025 am 10:05 AM

2 der besten Hex -Redakteure für Mac: Imhex & Hex FiendMay 15, 2025 am 10:05 AMHex -Redakteure sind spezielle Softwaretools, die zum Anzeigen und Bearbeiten von Hexadezimaldaten sowie für rohe Binärdaten in Dateien entwickelt wurden. Diese Tools sind für Programmierer, Entwickler und Reverse -Ingenieure, die inspizieren, debuggen und ana sind, unverzichtbar

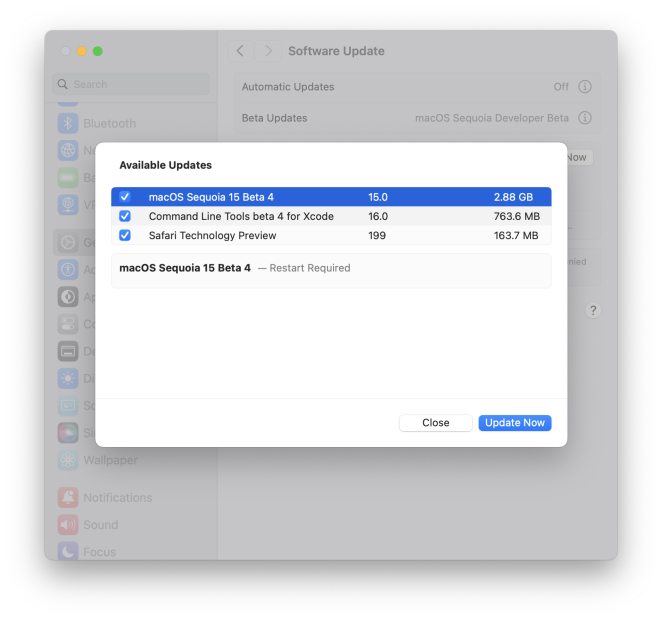

MacOS Sequoia 15 Beta 4 zum Download verfügbarMay 15, 2025 am 09:54 AM

MacOS Sequoia 15 Beta 4 zum Download verfügbarMay 15, 2025 am 09:54 AMApple hat die vierte Beta -Veröffentlichung von MacOS Sequoia 15 für diejenigen vorgestellt, die sich im Beta -Testprogramm von MacOS Sequoia entwickeln. In der Regel wird der entsprechende Build für öffentliche Beta -Tester, der als MacOS Sequoia Public Beta 2 bezeichnet wird, Shor freigegeben

Facetime funktioniert nicht auf Mac? Hier erfahren Sie, wie Sie es beheben könnenMay 15, 2025 am 09:49 AM

Facetime funktioniert nicht auf Mac? Hier erfahren Sie, wie Sie es beheben könnenMay 15, 2025 am 09:49 AMDie Facetime-Anwendung von Apple ist so konzipiert, dass sie Apple-Benutzer nahtlos verbinden, und bietet Funktionen wie die Support mit zwei Kamera für Smartphones für erweiterte Video-Chat-Erlebnisse. Dieser Artikel d

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

EditPlus chinesische Crack-Version

Geringe Größe, Syntaxhervorhebung, unterstützt keine Code-Eingabeaufforderungsfunktion

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

SublimeText3 Englische Version

Empfohlen: Win-Version, unterstützt Code-Eingabeaufforderungen!

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen