Dieser Leitfaden vereinfacht den Prozess der automatischen Anmeldung in Fedora mithilfe von Befehlszeilen- und GUI-Methoden. Vor der Konfiguration werden wichtige Sicherheitsüberlegungen hervorgehoben.

Sicherheitsbedenken: Aktivieren der automatischen Anmeldung Kompromisse die Sicherheit. Der physische Zugriff gewährt sofortigen Kontozugriff und umgeht den Kennwortschutz. Dies ist nicht autorisierter Datenzugriff, Softwareinstallation, Systemänderungen und potenzielle Online -Konto -Kompromisse. Remote -Zugangsanfälligkeiten werden ebenfalls verstärkt.

Um Risiken zu mildern: Verwenden Sie die automatische Anmeldung nur in sicheren Umgebungen, berücksichtigen Sie ein Gastkonto für gemeinsame Computer, sperren Sie Ihren Bildschirm immer, wenn Sie weg sind, die Festplattenverschlüsselung (Luks oder Bitlocker) aktivieren und ein starkes, eindeutiges Passwort beibehalten.

Befehlszeilenmethode:

Offenes Terminal: Greifen Sie über Ihr Anwendungsmenü auf das Terminal zu.

GDM -Konfiguration bearbeiten: Verwenden Sie einen Texteditor (z. B.

sudo nano /etc/gdm/custom.conf), um die GDM -Konfigurationsdatei zu öffnen.-

Konfiguration ändern: Fügen Sie innerhalb des Abschnitts

[daemon]diese Zeilen hinzu oder ändern Sie diese Zeilen:<code>AutomaticLoginEnable=True AutomaticLogin=[YourUsername]</code>

Ersetzen Sie

[YourUsername]durch Ihren tatsächlichen Benutzernamen.

Speichern und neu starten: Speichern Sie die Datei (Strg O, Strg X) und starten Sie Ihr System neu.

Überprüfung: Nach dem Neustart sollte die automatische Anmeldung aktiv sein.

Deaktivieren der automatischen Anmeldung (Befehlszeile): Setzen Sie AutomaticLoginEnable=False in /etc/gdm/custom.conf .

GUI -Methode:

Zugriff auf Systemeinstellungen: Klicken Sie auf "Aktivitäten" oder "Anwendungen anzeigen" und wählen Sie "Einstellungen".

Navigieren Sie zu Benutzern: Finden und öffnen Sie den Abschnitt "Benutzer".

Schalteinstellungen (gegebenenfalls) entsperren (falls erforderlich): Entsperren Sie Einstellungen mit Ihrem Passwort entsperren.

-

Automatische Anmeldung aktivieren: Wählen Sie Ihr Benutzerkonto und wechseln Sie den Switch "Automatic Login" zur Position "Ein".

Bewerben und neu starten: Wenden Sie Änderungen an und starten Sie Ihren Computer neu.

Überprüfung: Überprüfen Sie nach dem Neustart auf automatisches Anmeldung.

Schlussfolgerung: Beide Methoden erreichen eine automatische Anmeldung, aber die GUI bietet einen einfacheren und benutzerfreundlicheren Ansatz. Priorisieren Sie die Sicherheit bei der Verwendung dieser Funktion, insbesondere auf gemeinsam genutzten oder öffentlich zugänglichen Geräten. Denken Sie daran, immer die Bequemlichkeit gegen die damit verbundenen Sicherheitsrisiken abzuwägen. Erwägen Sie, ein starkes Passwort und eine starke Festplattenverschlüsselung für zusätzlichen Schutz zu verwenden.

Das obige ist der detaillierte Inhalt vonSo aktivieren Sie die automatische Anmeldung in Fedora 39. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

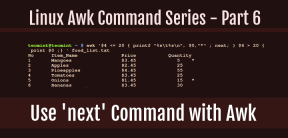

So verwenden Sie ' Weiter ' Befehl mit awk in Linux - Teil 6May 15, 2025 am 10:43 AM

So verwenden Sie ' Weiter ' Befehl mit awk in Linux - Teil 6May 15, 2025 am 10:43 AMIn dieser sechsten Folge unserer AWK -Serie werden wir den nächsten Befehl untersuchen, der maßgeblich zur Verbesserung der Effizienz Ihrer Skript -Ausführungen durch Überspringen redundanter Verarbeitungsschritte besteht

So übertragen Sie Dateien in Linux effizientMay 15, 2025 am 10:42 AM

So übertragen Sie Dateien in Linux effizientMay 15, 2025 am 10:42 AMDas Übertragen von Dateien in Linux -Systemen ist eine häufige Aufgabe, die jeder Systemadministrator beherrschen sollte, insbesondere wenn es um die Netzwerkübertragung zwischen lokalen oder entfernten Systemen geht. Linux bietet zwei häufig verwendete Tools, um diese Aufgabe zu erfüllen: SCP (sichere Replikation) und RSYNC. Beide bieten eine sichere und bequeme Möglichkeit, Dateien zwischen lokalen oder entfernten Maschinen zu übertragen. In diesem Artikel wird ausführlich erläutert, wie SCP- und RSYNC -Befehle verwendet werden, um Dateien zu übertragen, einschließlich lokaler und Remotedateiübertragungen. Verstehen Sie den Befehl SCP (Secure Copy Protocol) im Linux SCP -Befehl ist ein Befehlszeilenprogramm, mit dem Dateien und Verzeichnisse zwischen zwei Hosts über SSH (Secure Shell) sicher kopiert werden. Dies bedeutet, dass die Anzahl der Dateien über das Internet übertragen wird, die Anzahl der Anzahl von SSH

10 beliebteste Linux -Desktop -Umgebungen aller ZeitenMay 15, 2025 am 10:35 AM

10 beliebteste Linux -Desktop -Umgebungen aller ZeitenMay 15, 2025 am 10:35 AMEine faszinierende Funktion von Linux ist im Gegensatz zu Windows und Mac OS X die Unterstützung für eine Vielzahl von Desktop -Umgebungen. Auf diese Weise können Desktop -Benutzer die am besten geeignete und angemessene Desktop -Umgebung basierend auf ihren Rechenanforderungen auswählen.

So installieren Sie LibreOffice 24.8 im Linux -DesktopMay 15, 2025 am 10:15 AM

So installieren Sie LibreOffice 24.8 im Linux -DesktopMay 15, 2025 am 10:15 AMLibreOffice sticht als robuste und Open-Source-Office-Suite auf, die auf Linux-, Windows- und Mac-Plattformen zugeschnitten ist. Es verfügt über eine Reihe erweiterter Merkmale für den Umgang mit Wortdokumenten, Tabellenkalkulationen, Präsentationen, Zeichnungen, Berechnungen und Mathematik

So arbeiten Sie mit PDF -Dateien, die nur in BezugMay 15, 2025 am 09:58 AM

So arbeiten Sie mit PDF -Dateien, die nur in BezugMay 15, 2025 am 09:58 AMLinux -Benutzer, die PDF -Dateien verwalten, haben eine Vielzahl von Programmen zur Verfügung. Insbesondere gibt es zahlreiche spezialisierte PDF -Tools für verschiedene Funktionen. Für Beispiel können Sie einen PDF -Viewer für das Lesen von Dateien oder einen PDF -EDI installieren

So filtern Sie die Befehlsausgabe mit awk und stdinMay 15, 2025 am 09:53 AM

So filtern Sie die Befehlsausgabe mit awk und stdinMay 15, 2025 am 09:53 AMIn den früheren Segmenten der awk -Befehlsreihe lag unser Fokus hauptsächlich auf dem Lesen von Eingaben aus Dateien. Was ist jedoch, wenn Sie Eingaben von Stdin lesen müssen? In Teil 7 der AWK -Serie werden wir mehrere Beispiele untersuchen, in denen Sie die Ausgabe von O verwenden können

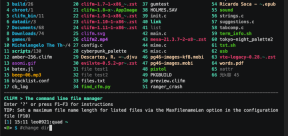

CLIFM - Lightning -Spast -Terminal -Dateimanager für LinuxMay 15, 2025 am 09:45 AM

CLIFM - Lightning -Spast -Terminal -Dateimanager für LinuxMay 15, 2025 am 09:45 AMCLIFM ist ein unverwechselbarer und unglaublich schneller Befehlszeilen-Dateimanager, der auf der Grundlage einer Shell-ähnlichen Schnittstelle entworfen wurde. Dies bedeutet, dass Benutzer mit ihrem Dateisystem mit Befehlen in Kontakt treten können, mit denen sie bereits vertraut sind. Die Wahl o

So upgraden Sie von Linux Mint 21.3 auf Linux Mint 22 einMay 15, 2025 am 09:44 AM

So upgraden Sie von Linux Mint 21.3 auf Linux Mint 22 einMay 15, 2025 am 09:44 AMWenn Sie es vorziehen, keine neue Installation von Linux Mint 22 Wilma durchzuführen, haben Sie die Option, von einer früheren Version zu aktualisieren. In diesem Handbuch werden wir den Vorgang von Linux Mint 21.3 (der neuesten Minor -Veröffentlichung der 21.x -Serie "detailliert beschreiben

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Sicherer Prüfungsbrowser

Safe Exam Browser ist eine sichere Browserumgebung für die sichere Teilnahme an Online-Prüfungen. Diese Software verwandelt jeden Computer in einen sicheren Arbeitsplatz. Es kontrolliert den Zugriff auf alle Dienstprogramme und verhindert, dass Schüler nicht autorisierte Ressourcen nutzen.

DVWA

Damn Vulnerable Web App (DVWA) ist eine PHP/MySQL-Webanwendung, die sehr anfällig ist. Seine Hauptziele bestehen darin, Sicherheitsexperten dabei zu helfen, ihre Fähigkeiten und Tools in einem rechtlichen Umfeld zu testen, Webentwicklern dabei zu helfen, den Prozess der Sicherung von Webanwendungen besser zu verstehen, und Lehrern/Schülern dabei zu helfen, in einer Unterrichtsumgebung Webanwendungen zu lehren/lernen Sicherheit. Das Ziel von DVWA besteht darin, einige der häufigsten Web-Schwachstellen über eine einfache und unkomplizierte Benutzeroberfläche mit unterschiedlichen Schwierigkeitsgraden zu üben. Bitte beachten Sie, dass diese Software

VSCode Windows 64-Bit-Download

Ein kostenloser und leistungsstarker IDE-Editor von Microsoft

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)