Willkommen zu unserem detaillierten Leitfaden, was nach der Installation von Debian 12 Server zu tun ist . Wenn Sie gerade einen neuen Debian -Server eingerichtet haben, fragen Sie sich wahrscheinlich, welche Schritte Sie als nächstes ergreifen sollen. In diesem Leitfaden werden Ihnen wichtige Schritte nach der Installation von Post-Installation für eine minimale Installation von Debian 12-Server vermittelt, um sicherzustellen, dass Ihr Server sicher, aktuell und zur Verwendung bereit ist.

Vom Konfigurieren von Software -Repositorys bis hin zum Härten von SSH und dem Einrichten von Firewalls werden wir alles abdecken, was Sie benötigen, um Ihren Debian 12 -Server reibungslos zu laufen.

Inhaltsverzeichnis

1. Konfigurieren Sie Software -Repositorys

Wenn dies eine neue minimale Debian -Installation ist, sollten Sie die Software -Repositorys konfigurieren.

Bearbeiten Sie die Datei /etc/apt/sources.list:

nano /etc/apt/sources.list

Ersetzen Sie den Inhalt durch Folgendes (oder stellen Sie sicher, dass sie vorhanden sind):

DEB http://deb.debian.org/debian Bookworm Main-Beitrag nicht-frei-frei-Firmware DEB-SRC http://deb.debian.org/debian Bookworm Main-Fun-Nicht-frei-frei-Firmware. DEB http://deb.debian.org/debian Bookworm-Updates Hauptwesen nicht-frei-frei-Firmware DEB-SRC http://deb.debian.org/debian Bookworm-Updates Hauptwesen nicht-frei-frei-Firmware Deb http://security.debian.org/debian-security bookworm-security Hauptwesen nicht-frei-frei-Firmware DEB-Src http://security.debian.org/debian-security bookworm-security Haupt-Nicht-frei-frei-Firmware

Speichern und schließen Sie die Datei.

Aktualisieren Sie die Paketliste, um sicherzustellen, dass Sie über die neuesten Informationen zu verfügbaren Paketen verfügen.

APT -Update

2. Aktualisieren Sie vorhandene Pakete

Aktualisieren Sie die vorhandenen Pakete auf ihre neuesten Versionen.

APT Upgrade -y APT Full -Upgrade -y

3. Installieren Sie sudo

Sudo ist nicht in der minimalen Debian -Installation installiert. Da Sie keinen Sudo -Zugriff haben, müssen Sie ihn als Root -Benutzer installieren.

APPEN SUDO -Y installieren

4. Erstellen Sie einen neuen Benutzer und fügen Sie der sudo -Gruppe hinzu

Erstellen Sie einen neuen Benutzer und fügen Sie ihn der Sudo -Gruppe hinzu.

Adduser Ostechnix Usermod -ag sudo ostechnix

Ersetzen Sie Ostechnix durch Ihren tatsächlichen Benutzernamen.

Sobald ein neuer Benutzer erstellt wurde, wechseln Sie zum neuen Benutzerkonto.

Su - Ostechnix

Ersetzen Sie den Benutzernamen erneut durch Ihren eigenen.

Testen Sie, dass der neue Benutzer Sudo zugreifen kann, indem Sie einen Befehl mit sudo ausführen.

sudo -v

Weitere Informationen finden Sie in der folgenden Anleitung:

- So addieren, löschen und gewähren Sie Sudo -Privilegien den Benutzern in Debian 12

5. SSH -Tasten einrichten (optional)

Wenn Sie SSH -Schlüssel zur Authentifizierung verwenden möchten, befolgen Sie diese Schritte.

Generieren Sie auf Ihrer lokalen Maschine ein SSH -Schlüsselpaar:

ssh-keygen

Kopieren Sie den öffentlichen Schlüssel zu Ihrem Debian -Server:

SSH-COPY-ID NewUnername@server_ip

Ersetzen Sie den Benutzernamen und die IP -Adresse im obigen Befehl durch die tatsächlichen Werte.

6. sichern SSH

Bearbeiten Sie die SSH -Konfiguration, um die Sicherheit zu verbessern.

sudo nano/etc/ssh/sshd_config

Nehmen Sie die folgenden Änderungen vor:

- Setzen Sie Erlaubnisrootlogin auf Nr.

- Stellen Sie die PasswordAuthentication auf Nein fest (wenn Sie SSH -Tasten verwenden möchten)

- Legen Sie Zulasser fest, um zulässige Benutzer festzulegen

- Stellen Sie den Port auf einen Nicht-Default-Port ein (optional, aber empfohlen)

Erläuterung Nr PasswortAuthentication -Nr Zulasser Newusername Port 2222 # Beispiel Nicht-Default-Port

Ersetzen Sie den Benutzernamen und die Portnummer durch Ihre eigenen. Speichern und schließen Sie die Datei.

Starten Sie den SSH -Service neu:

sudo systemctl starten ssh neu

7. Installieren Sie essentielle Pakete

Installieren Sie einige wesentliche Pakete für die Systemverwaltung und -überwachung. Ich beabsichtige, ein minimales Debian -Setup für mich zu führen, also habe ich Folgendes installiert:

sudo apt install -y vim htop net -tools curl wget git

8. Zeitsynchronisation konfigurieren

Stellen Sie die Zeitsynchronisation mit systemd-timesyncd oder ntp ein.

8.1. Verwendung von Systemd-Timesyncd:

sudo apt installieren systemd-timesyncd sudo Timedatectl set-ntp true

Überprüfen Sie, ob die Zeitsynchronisation korrekt eingerichtet wird, indem der Befehl Timedatectl ausgeführt wird:

$ Timedatectl Ortszeit: Di 2024-08-27 18:54:21 IST Universal Time: Di 2024-08-27 13:24:21 UTC RTC-Zeit: Di 2024-08-27 13:24:21 Zeitzone: Asia/Kolkata (IST, 0530) <strong>SYSTRONSIGKEIT: SOCORS SYSTEM SYNZRONISCHE: Ja NTC-SYPRONS: Ja</strong> <strong>NTP-Dienst:</strong> Ja Ntc In der Lokal.

8.2. Verwenden von NTP:

Sie können auch die Zeitsynchronisation mit NTP konfigurieren. Führen Sie dazu die folgenden Befehle aus:

sudo apt installieren ntp -y sudo systemctl aktivieren NTP sudo systemctl starten ntp

9. Richten Sie eine Firewall ein

Dieser Schritt wird dringend empfohlen, wenn Sie Ihren Server mit dem Internet verbinden. Sie sollten eine Firewall so konfigurieren, dass eingehende und ausgehende Verkehr einschränken.

9.1. Verwenden von UFW (unkomplizierte Firewall):

UFW ist ein Front-End-Befehlszeilen, um Iptables zu verwalten. Es bietet einen Rahmen für die Verwaltung und Manipulation von Netfilter -Firewall.

Führen Sie die folgenden Befehle einzeln aus, um die UFW -Firewall schnell einzurichten, alle eingehenden Verbindungen zu verweigern und nur die SSH -Verbindung zuzulassen.

sudo apt installieren ufw -y sudo ufw standardungsverweigert einkeimt sudo UFW standardmäßig erlauben es ausgehändigt sudo ufw erlauben ssh sudo ufw aktivieren

Für eine detaillierte Verwendung über UFW empfehle ich Ihnen, die folgende Anleitung zu verweisen:

- So richten Sie Firewall mit UFW unter Linux ein

10. Aktivieren Sie automatische Sicherheitsaktualisierungen

Aktivieren Sie automatische Sicherheitsaktualisierungen, um Ihr System sicher zu halten.

sudo apt installieren -y unbeaufsichtigtes Upgrades sudo dpkg-reconfigure -pflaster unbeaufsichtigtes Upgrades

Weitere Informationen finden Sie in der folgenden Anleitung:

- Aktivieren Sie automatische Sicherheitsupdates in Debian 12

11. Setup fail2ban (optional)

Installieren und konfigurieren Sie die Überwachung wie Fail2ban, um zu verhindern, dass Ihre Server SSH-Brute-Force-Angriffe anbieten.

sudo apt install -y fail2ban sudo systemctl aktivieren fail2ban sudo systemctl start fail2ban

Dies reicht gerade aus für die grundlegende Überwachung. Für eine detailliertere Konfiguration finden Sie unseren Fail2ban -Handbuch:

- Eine umfassende Anleitung zur Installation und Konfiguration von Fail2ban in Linux für eine verbesserte Sicherheit.

Hinweis : Normalerweise ist es nicht erforderlich, Fail2ban mit SSHD zu verwenden, wenn nur die Authentifizierung der öffentlichen Schlüssel aktiviert ist. Wenn Sie bereits SSH-basierte Authentifizierung konfiguriert haben, ist Fail2ban nicht erforderlich.

12. Zusätzliche Konfiguration

Sie sollten diese während der Installation festgelegt haben. Wenn Sie verschiedene Werte einrichten möchten, können Sie dies tun.

- Netzwerkkonfiguration: Überprüfen und konfigurieren Sie die Netzwerkeinstellungen gegebenenfalls.

- Hostname: Setzen Sie einen sinnvollen Hostnamen.

- DNS: Konfigurieren Sie DNS -Einstellungen in/etc/resolv.conf.

13. Starten Sie das System neu

Starten Sie Ihr System schließlich neu, um alle Änderungen anzuwenden.

Sudo Neustart

Wenn Sie diese Schritte befolgen, haben Sie Ihre Software -Repositorys konfiguriert, sudo installiert, einen neuen Benutzer mit Sudo -Zugriff erstellt und Ihr System mit wesentlichen Sicherheits- und Verwaltungs -Tools eingerichtet.

Habe ich Schritte in der Installation von Debian 12 Server Post verpasst? Bitte teilen Sie Ihre Eingaben über den folgenden Kommentarbereich weiter. Ich werde sie testen und den Leitfaden entsprechend aktualisieren.

Verwandte Lesen :

- Debpostinstall: Debian und Ubuntu Server Post Install -Skript installieren

Das obige ist der detaillierte Inhalt vonDebian 12 Server Setup: Wesentliche Nachinstallationsschritte. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Erläutern Sie die Rolle von Systemaufrufen in Linux und Windows.May 16, 2025 am 12:12 AM

Erläutern Sie die Rolle von Systemaufrufen in Linux und Windows.May 16, 2025 am 12:12 AMSystemaufrufe werden in Linux und Windows über verschiedene Mechanismen implementiert: 1) In Linux werden Systemaufrufe durch Interrupt -Mechanismen implementiert, die Kontextschaltungen beinhalten. 2) In Windows wird der Mechanismus "Fast System Calls" verwendet, um den Kontextschaltaufwand zu reduzieren.

So verwenden Sie ' Weiter ' Befehl mit awk in Linux - Teil 6May 15, 2025 am 10:43 AM

So verwenden Sie ' Weiter ' Befehl mit awk in Linux - Teil 6May 15, 2025 am 10:43 AMIn dieser sechsten Folge unserer AWK -Serie werden wir den nächsten Befehl untersuchen, der maßgeblich zur Verbesserung der Effizienz Ihrer Skript -Ausführungen durch Überspringen redundanter Verarbeitungsschritte besteht

So übertragen Sie Dateien in Linux effizientMay 15, 2025 am 10:42 AM

So übertragen Sie Dateien in Linux effizientMay 15, 2025 am 10:42 AMDas Übertragen von Dateien in Linux -Systemen ist eine häufige Aufgabe, die jeder Systemadministrator beherrschen sollte, insbesondere wenn es um die Netzwerkübertragung zwischen lokalen oder entfernten Systemen geht. Linux bietet zwei häufig verwendete Tools, um diese Aufgabe zu erfüllen: SCP (sichere Replikation) und RSYNC. Beide bieten eine sichere und bequeme Möglichkeit, Dateien zwischen lokalen oder entfernten Maschinen zu übertragen. In diesem Artikel wird ausführlich erläutert, wie SCP- und RSYNC -Befehle verwendet werden, um Dateien zu übertragen, einschließlich lokaler und Remotedateiübertragungen. Verstehen Sie den Befehl SCP (Secure Copy Protocol) im Linux SCP -Befehl ist ein Befehlszeilenprogramm, mit dem Dateien und Verzeichnisse zwischen zwei Hosts über SSH (Secure Shell) sicher kopiert werden. Dies bedeutet, dass die Anzahl der Dateien über das Internet übertragen wird, die Anzahl der Anzahl von SSH

10 beliebteste Linux -Desktop -Umgebungen aller ZeitenMay 15, 2025 am 10:35 AM

10 beliebteste Linux -Desktop -Umgebungen aller ZeitenMay 15, 2025 am 10:35 AMEine faszinierende Funktion von Linux ist im Gegensatz zu Windows und Mac OS X die Unterstützung für eine Vielzahl von Desktop -Umgebungen. Auf diese Weise können Desktop -Benutzer die am besten geeignete und angemessene Desktop -Umgebung basierend auf ihren Rechenanforderungen auswählen.

So installieren Sie LibreOffice 24.8 im Linux -DesktopMay 15, 2025 am 10:15 AM

So installieren Sie LibreOffice 24.8 im Linux -DesktopMay 15, 2025 am 10:15 AMLibreOffice sticht als robuste und Open-Source-Office-Suite auf, die auf Linux-, Windows- und Mac-Plattformen zugeschnitten ist. Es verfügt über eine Reihe erweiterter Merkmale für den Umgang mit Wortdokumenten, Tabellenkalkulationen, Präsentationen, Zeichnungen, Berechnungen und Mathematik

So arbeiten Sie mit PDF -Dateien, die nur in BezugMay 15, 2025 am 09:58 AM

So arbeiten Sie mit PDF -Dateien, die nur in BezugMay 15, 2025 am 09:58 AMLinux -Benutzer, die PDF -Dateien verwalten, haben eine Vielzahl von Programmen zur Verfügung. Insbesondere gibt es zahlreiche spezialisierte PDF -Tools für verschiedene Funktionen. Für Beispiel können Sie einen PDF -Viewer für das Lesen von Dateien oder einen PDF -EDI installieren

So filtern Sie die Befehlsausgabe mit awk und stdinMay 15, 2025 am 09:53 AM

So filtern Sie die Befehlsausgabe mit awk und stdinMay 15, 2025 am 09:53 AMIn den früheren Segmenten der awk -Befehlsreihe lag unser Fokus hauptsächlich auf dem Lesen von Eingaben aus Dateien. Was ist jedoch, wenn Sie Eingaben von Stdin lesen müssen? In Teil 7 der AWK -Serie werden wir mehrere Beispiele untersuchen, in denen Sie die Ausgabe von O verwenden können

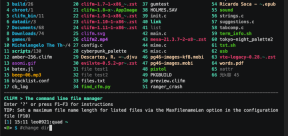

CLIFM - Lightning -Spast -Terminal -Dateimanager für LinuxMay 15, 2025 am 09:45 AM

CLIFM - Lightning -Spast -Terminal -Dateimanager für LinuxMay 15, 2025 am 09:45 AMCLIFM ist ein unverwechselbarer und unglaublich schneller Befehlszeilen-Dateimanager, der auf der Grundlage einer Shell-ähnlichen Schnittstelle entworfen wurde. Dies bedeutet, dass Benutzer mit ihrem Dateisystem mit Befehlen in Kontakt treten können, mit denen sie bereits vertraut sind. Die Wahl o

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Sicherer Prüfungsbrowser

Safe Exam Browser ist eine sichere Browserumgebung für die sichere Teilnahme an Online-Prüfungen. Diese Software verwandelt jeden Computer in einen sicheren Arbeitsplatz. Es kontrolliert den Zugriff auf alle Dienstprogramme und verhindert, dass Schüler nicht autorisierte Ressourcen nutzen.

WebStorm-Mac-Version

Nützliche JavaScript-Entwicklungstools

Dreamweaver CS6

Visuelle Webentwicklungstools

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

MantisBT

Mantis ist ein einfach zu implementierendes webbasiertes Tool zur Fehlerverfolgung, das die Fehlerverfolgung von Produkten unterstützen soll. Es erfordert PHP, MySQL und einen Webserver. Schauen Sie sich unsere Demo- und Hosting-Services an.