Einführung

Im digitalen Zeitalter ist die Sicherheit sensibler Informationen von größter Bedeutung. Die Verschlüsselung ist ein kritisches Instrument zum Schutz von Daten vor unbefugtem Zugriff. Unter den Verschlüsselungstools fällt GNUPG (GPG) für seine Robustheit und Vielseitigkeit auf. Dieser Artikel befasst sich mit der Welt der GPG und führt Sie durch den Verschlüsselungsprozess und die sichere Übertragung von Dateien.

GNUPG (GPG) verstehen

Was ist GNUPG (GPG)?GNUPG oder GPG ist eine kostenlose Implementierung des OpenPGP -Standards. Sie können Ihre Daten und Kommunikation verschlüsseln und unterschreiben. Es verfügt über ein vielseitiges Schlüsselmanagementsystem und Zugriffsmodule für verschiedene öffentliche Schlüsselverzeichnisse.

Schlüsselmerkmale und VorteileGPG bietet eine sichere Umgebung für die Datenkommunikation. Zu den wichtigsten Merkmalen gehören die Kryptographie der öffentlichen Key, ein zuverlässiges Schlüsselmanagementsystem und die Kompatibilität mit anderen Verschlüsselungsstandards. Die Verwendung von GPG stellt sicher, dass die Daten auch dann für nicht autorisierte Parteien unlesbar bleiben.

Unterschiede zu anderen VerschlüsselungstoolsIm Gegensatz zur proprietären Verschlüsselungssoftware ist GPG Open-Source, was sie transparenter und vertrauenswürdiger macht. Es ist auch vielseitig und kompatibel mit mehreren Plattformen und Verschlüsselungsstandards.

Installieren von GNUPG

Für Windows, MacOS und LinuxDie Installationsmethoden variieren je nach Betriebssystem. Für Windows bietet GPG4Win eine umfassende Suite. Bei MacOS ist GPG Suite eine beliebte Wahl, und die meisten Linux-Verteilungen sind mit GPG vorinstalliert oder über Paketmanager einfach installierbar.

Überprüfung der InstallationNach der Installation ist es wichtig, die Installation zu überprüfen. Dies kann durch Befehlszeilenschnittstellen in jedem Betriebssystem erfolgen, um sicherzustellen, dass GPG-Befehle erkannt und ausführbar sind.

Erzeugen eines GPG -Schlüsselpaares

Das Erzeugen eines Schlüsselpaares ist der erste Schritt bei der Verwendung von GPG. Dies beinhaltet die Erstellung eines öffentlichen Schlüssels, mit dem andere Daten, die sie Ihnen senden, und einen privaten Schlüssel, mit dem Sie empfangene Daten entschlüsseln.

- Öffnen Sie die Befehlszeilenschnittstelle.

- Verwenden Sie den Befehl GPG-Full-General-Key, um die Schlüsselgenerierung zu initiieren.

- Befolgen Sie die Eingabeaufforderungen, den Typ der Schlüssel-, Schlüsselgröße und der Gültigkeitsdauer zu wählen.

- Geben Sie Ihren Namen und Ihre E -Mail -Adresse für den Schlüssel ein.

- Schützen Sie Ihren Schlüssel mit einer starken Passphrase.

Der öffentliche Schlüssel kann offen geteilt werden, während der private Schlüssel sicher gehalten werden muss. Die Stärke Ihrer Verschlüsselung hängt von der Sicherheit Ihres privaten Schlüssels ab.

Best Practices für das Schlüsselmanagement- Sichern Sie Ihren privaten Schlüssel regelmäßig.

- Verwenden Sie eine starke, einzigartige Passphrase.

- Aktualisieren Sie regelmäßig das Ablaufdatum Ihres Schlüssels.

Dateien mit GPG verschlüsseln

Symmetrische und asymmetrische VerschlüsselungGPG bietet sowohl symmetrische (kennwortbasierte) als auch asymmetrische (wichtige) Verschlüsselung. Die symmetrische Verschlüsselung ist einfacher, aber weniger sicher, da das Teilen eines Kennworts erforderlich ist. Die asymmetrische Verschlüsselung mit öffentlichen und privaten Schlüssel ist sicherer, beinhaltet jedoch ein wichtiges Management.

Dateien verschlüsselnUm eine Datei für sich selbst zu verschlüsseln, können Sie eine symmetrische Verschlüsselung verwenden:

GPG -Symmetrischer Dateiname

Um für jemand anderen zu verschlüsseln, verwenden Sie ihren öffentlichen Schlüssel:

GPG --crypt -Rezipient [E -Mail] Dateiname

Dateien mit GPG entschlüsseln

EntschlüsselungsprozessVerwenden Sie den Befehl, um eine Datei zu entschlüsseln:

GPG -DeCrypt Filename

Geben Sie Ihre Passphrase ein, wenn Sie aufgefordert werden. Wenn die Datei mit Ihrem öffentlichen Schlüssel verschlüsselt wurde, verwendet GPG Ihren privaten Schlüssel zur Entschlüsselung.

Probleme wie verlorene Passphrasen oder Schlüsseln können durch Wartung von Sicherungen und die Verwendung wichtiger Widerrufszertifikate im Falle eines wichtigen Kompromisses gemindert werden.

Sicher übertragene verschlüsselte Dateien übertragen

Berücksichtigen Sie beim Übertragen verschlüsselter Dateien die Sicherheit des Übertragungsmediums. Sichere E -Mails, verschlüsselte Cloud -Dienste oder sichere Dateiübertragungsprotokolle (wie SFTP) werden empfohlen.

Große verschlüsselte Dateien benötigen möglicherweise Komprimierung oder Knochen. Tools wie ZIP können zur Komprimierung verwendet werden, während GPG selbst Dateien in überschaubare Größen aufteilen kann.

Erweiterte GPG -Funktionen

Das Signieren von Dateien mit GPG gewährleistet Authentizität. Ein Widerrufszertifikat ist entscheidend, um Ihr Schlüsselpaar ungültig zu machen, falls der private Schlüssel beeinträchtigt wird.

GPG kann für verschlüsselte Kommunikation in E -Mail -Clients integriert werden. Plugins und Erweiterungen sind für beliebte E -Mail -Clients erhältlich.

Abschluss

Das Verschlingen und sicheres Übertragen von Dateien ist für die Datensicherheit von wesentlicher Bedeutung. GPG bietet eine kostenlose, zuverlässige Lösung für diese Anforderungen. Durch die Befolgen der in diesem Handbuch beschriebenen Schritte können Benutzer die Vertraulichkeit und Integrität ihrer Daten sicherstellen.

Das obige ist der detaillierte Inhalt vonSo verschlüsseln und übertragen Sie Dateien mit GPG sicher. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

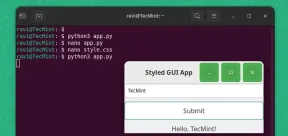

So erstellen Sie GUI -Anwendungen unter Linux mit PygobjectMay 13, 2025 am 11:09 AM

So erstellen Sie GUI -Anwendungen unter Linux mit PygobjectMay 13, 2025 am 11:09 AMDas Erstellen von GUI-Anwendungen (Grafical User Interface) ist eine fantastische Möglichkeit, Ihre Ideen zum Leben zu erwecken und Ihre Programme benutzerfreundlicher zu gestalten. PygObject ist eine Python -Bibliothek, mit der Entwickler GUI -Anwendungen auf Linux -Desktops erstellen können

So installieren Sie Lampenstapel mit PhpMyAdmin in Arch LinuxMay 13, 2025 am 11:01 AM

So installieren Sie Lampenstapel mit PhpMyAdmin in Arch LinuxMay 13, 2025 am 11:01 AMArch Linux bietet eine flexible Spitzensystemumgebung und ist eine mächtig geeignete Lösung für die Entwicklung von Webanwendungen in kleinen nicht kritischen Systemen, da es sich um eine vollständig Open Source handelt und die neuesten aktuellen Versionen für Kernel bietet

So installieren Sie LEMP (Nginx, PHP, Mariadb) unter Arch LinuxMay 13, 2025 am 10:43 AM

So installieren Sie LEMP (Nginx, PHP, Mariadb) unter Arch LinuxMay 13, 2025 am 10:43 AMAufgrund seines Rolling-Release-Modells, das umfassende Software-Software Arch Linux umfasst, wurde nicht als Server ausgelegt und entwickelt, um zuverlässige Netzwerkdienste anzubieten

![12 Must-Have Linux Console [Terminal] Dateimanager](https://img.php.cn/upload/article/001/242/473/174710245395762.png?x-oss-process=image/resize,p_40) 12 Must-Have Linux Console [Terminal] DateimanagerMay 13, 2025 am 10:14 AM

12 Must-Have Linux Console [Terminal] DateimanagerMay 13, 2025 am 10:14 AMLinux-Konsolen-Dateimanager können bei täglichen Aufgaben sehr hilfreich sein, bei der Verwaltung von Dateien auf einem lokalen Computer oder bei verbundenen Remote-Dateien. Die visuelle Konsolenrepräsentation des Verzeichnisse

QBITTORRENT: Ein leistungsstarker Open-Source-Bittorrent-ClientMay 13, 2025 am 10:12 AM

QBITTORRENT: Ein leistungsstarker Open-Source-Bittorrent-ClientMay 13, 2025 am 10:12 AMQBITTORRENT ist ein beliebter Open-Source-BitTorrent-Client, mit dem Benutzer Dateien über das Internet herunterladen und freigeben können. Die neueste Version, QBITTorrent 5.0, wurde kürzlich veröffentlicht und ist voller neuer Funktionen und Verbesserungen. Dieser Artikel wird

Setup Nginx Virtual Hosts, Phpmyadmin und SSL auf Arch LinuxMay 13, 2025 am 10:03 AM

Setup Nginx Virtual Hosts, Phpmyadmin und SSL auf Arch LinuxMay 13, 2025 am 10:03 AMDer vorherige Artikel von Arch Linux LEMP umfasste gerade grundlegende Dinge, aus der Installation von Netzwerkdiensten (NGINX, PHP, MySQL und PHPMYADMIN) und die Konfiguration der für MySQL Server und PHPMYADMin erforderlichen minimalen Sicherheit. Dieses Thema hängt streng mit der Form in Bezug auf die Form zu

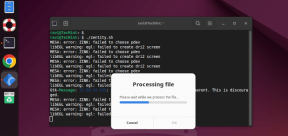

Zenity: Erstellen von GTK -Dialogen in Shell -SkriptenMay 13, 2025 am 09:38 AM

Zenity: Erstellen von GTK -Dialogen in Shell -SkriptenMay 13, 2025 am 09:38 AMZenity ist ein Tool, mit dem Sie grafische Dialogfelder unter Linux über die Befehlszeile erstellen können. Es verwendet GTK, ein Toolkit zum Erstellen grafischer Benutzeroberflächen (GUIs), mit denen Sie Ihren Skripten visuelle Elemente hinzufügen können. Zenity kann extrem u sein

Top 22 beste Musikspieler für LinuxMay 13, 2025 am 09:25 AM

Top 22 beste Musikspieler für LinuxMay 13, 2025 am 09:25 AMEinige mögen es als ihre Leidenschaft beschreiben, während andere es als Stressablastung oder Teil ihres täglichen Lebens betrachten. In jeder Form ist das Hören von Musik zu einem untrennbaren Teil unseres Lebens geworden. Musik spielt in unserem Leben unterschiedliche Rollen. Manchmal

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

EditPlus chinesische Crack-Version

Geringe Größe, Syntaxhervorhebung, unterstützt keine Code-Eingabeaufforderungsfunktion

PHPStorm Mac-Version

Das neueste (2018.2.1) professionelle, integrierte PHP-Entwicklungstool

SublimeText3 Linux neue Version

SublimeText3 Linux neueste Version

WebStorm-Mac-Version

Nützliche JavaScript-Entwicklungstools

ZendStudio 13.5.1 Mac

Leistungsstarke integrierte PHP-Entwicklungsumgebung