System-Tutorial

System-Tutorial LINUX

LINUX Befestigung der Cyberabwehr mit der Macht der Linux -Intrusion -Erkennungs- und Präventionssysteme

Befestigung der Cyberabwehr mit der Macht der Linux -Intrusion -Erkennungs- und Präventionssysteme

Einführung

Im sich ständig ändernden Bereich der Cybersicherheit sind starke Abwehrmechanismen wichtiger denn je. Da Cyber -Bedrohungen immer komplexer und häufiger werden, müssen Unternehmen proaktive Maßnahmen ergreifen, um ihre Netzwerke und sensible Daten zu schützen. Unter diesen Maßnahmen fungiert das Intrusion Detection and Prevention System (IDPS) als solider Erziehungsberechtigter, der unermüdlich den Netzwerkverkehr überwacht und böswillige Aktivitäten proaktiv blockiert. In diesem Artikel wird die Welt der Linux-basierten IDPs untersucht und ihre Bedeutung, Einstellungen, Überwachungsstrategien und zukünftige Trends untersucht.

Verständnis von Intrusion Detection and Prevention Systems (IDPs)

Definition und Zweck Intrusion Detection and Prevention Systems (IDPs) sind Sicherheitstools, mit denen Sie nicht autorisierte Zugriffsversuche oder böswillige Aktivitäten in einem Netzwerk oder einem einzelnen System erkennen und darauf reagieren können. Das Hauptziel von IDPs ist es, potenzielle Sicherheitslücken in Echtzeit zu identifizieren und geeignete Maßnahmen zu ergreifen, um die Bedrohungen zu mildern.

Arten von IDPs Es gibt zwei Haupttypen von IDPs: netzwerkbasiert und hostbasiert.

- netzwerkbasierte IDPs: Überwachen Sie den Netzwerkverkehr, um verdächtige Muster oder Merkmale zu finden, die einen Angriff anzeigen.

- Hostbasierte IDPs: Ausführen auf einem einzelnen Host oder Endpunkt, Überwachungssystemprotokolle und Aktivitäten für Anzeichen von Schäden.

Schlüsselkomponenten und Funktionen IDPs verwenden typischerweise eine Kombination aus Paketschnüffeln, merkmalsbasiertem Erkennung, Anomalie-Erkennung und Antwortmechanismen, um Bedrohungen zu identifizieren und zu mildern.

- Paketschnüffel und Analyse: Erfassung und Analyse von Netzwerkpaketen, um potenzielle Bedrohungen oder Ausnahmen zu identifizieren.

- Feature-basierte Erkennung: Vergleichen Sie den Netzwerkverkehr oder die Systemaktivität mit einer Datenbank mit bekannten Angriffsmerkmalen.

- Ausnahmebasierte Erkennung: Identifizieren Sie Abweichungen vom normalen Verhalten basierend auf vordefinierten Basislinien- oder Verhaltensprofilen.

- Antwortmechanismus: Abhängig von der Konfiguration können IDPs Ereignisse passiv erkennen und aufzeichnen oder aktiv böswillige Aktivitäten blockieren und verhindern.

Vorteile von Linux-basierten IDPs

Open Source-Funktionen und Community Support Linux-basierte IDPS-Lösungen nutzen die Leistung von Open-Source-Software, um auf eine große Community von Entwicklern, Mitwirkenden und Benutzern zuzugreifen. Dieses kollaborative Ökosystem fördert die kontinuierliche Verbesserung der Innovation, der schnellen Entwicklungs- und Sicherheitsfähigkeiten.

Anpassung und Flexibilität Einer der Hauptvorteile von Linux-basierten IDPs ist die inhärente Anpassungsfähigkeit und Flexibilität. Unternehmen können ihre IDPS -Bereitstellungen anhand ihrer spezifischen Sicherheitsanforderungen, der Netzwerkarchitektur und ihrer Bedrohungsumgebungen anpassen. Unabhängig davon, ob es sich um feinabstimmige Regelsätze, die Integration in die vorhandene Linux-Infrastruktur oder die Erweiterung der Funktionen durch benutzerdefinierte Skripte oder Plug-Ins, bietet Linux IDPs eine beispiellose Anpassungsfähigkeit.

Kosteneffizienz Kostenfaktoren spielen eine wichtige Rolle bei Cybersicherheitsinvestitionsentscheidungen. Linux-basierte IDPS-Lösungen haben häufig minimale Vorabkosten, da sie auf Open-Source-Software aufgebaut sind und kostenlos heruntergeladen werden können. Darüber hinaus trägt das Fehlen von Lizenzgebühren und die Fähigkeit zur Nutzung bestehender Linux-Infrastruktur dazu bei, langfristige Kosten für Organisationen aller Größen zu sparen.

Integration in die vorhandenen Linux-Infrastruktur Bereitstellen von Linux-basierten IDPs bietet Organisationen, die in Linux-basierte Systeme oder Umgebungen investiert haben, eine nahtlose Integration und Interoperabilität. Die Kompatibilität mit beliebten Linux -Verteilungen, Paketmanagern und Systemmanagement -Tools vereinfacht die Aufgaben zur Bereitstellung, Verwaltung und Wartung.

Einrichten von Linux Intrusion Detection and Prevention System

Auswählen der rechten Linux -Verteilung Die Auswahl der richtigen Linux -Verteilung ist für eine erfolgreiche IDPS -Bereitstellung von wesentlicher Bedeutung. Zu den beliebten Optionen gehören Ubuntu, Centos, Debian und Fedora. Jede Vertrieb bietet eigene Funktionen, Paketrepository und Community -Unterstützung. Unternehmen sollten Faktoren wie Stabilität, Sicherheitsaktualisierungen und Kompatibilität mit IDPS -Software berücksichtigen, wenn sie Entscheidungen treffen.

Installieren und Konfigurieren grundlegender Komponenten Einrichten von Linux-basierten IDPs beinhalten häufig die Installation und Konfiguration einer Reihe von Open-Source-Paketen, die auf die Anforderungen Ihres Unternehmens zugeschnitten sind. Hier sind einige grundlegende Komponenten:

- schnüffeln: Ein weit verbreitetes Open-Source-Intrusion Detection System (IDS), das in der Lage ist, Echtzeitverkehrsanalyse und Paketaufzeichnung durchzuführen.

- suricata: suricata Als Alternative zu Snort bietet Suricata eine Hochleistungsnetzwerk-Intrusion-Erkennungs- und Präventionsfunktionen, einschließlich der Unterstützung für Multithrader- und benutzerdefinierte Regelsätze.

- OSSec: Ein hostbasiertes Intrusionserkennungssystem (HIDS), das Systemprotokolle, Dateiintegrität und Prozessaktivität für Anzeichen von Schäden überwacht.

Überlegungen zur Netzwerkarchitektur Die Wirksamkeit der IDPS -Bereitstellung hängt von der zugrunde liegenden Netzwerkarchitektur ab. Unternehmen sollten ihre Netzwerksegmentierung, Verkehrs -Routing und Platzierung von IDPS -Sensoren sorgfältig planen, um die vollständige Abdeckung und minimale Latenz zu gewährleisten. Wenn Sie beispielsweise Sensoren an den Netzwerkeinlass-/Ausstiegspunkten, kritischen Infrastrukturknoten und hohen Verkehrssegmenten platzieren, können die Sichtbarkeits- und Bedrohungserkennungsfähigkeiten verbessern.

Feinabstimmung und Anpassen von Regelsätzen Nach der Installation der IDPS-Komponente muss die Organisation die Regelsätze fein abtun und anpassen, um ihre Sicherheitspolitik und Bedrohungsumgebung anzupassen. Dies beinhaltet die Konfiguration von Erkennungsregeln, Schwellenwerten, Warnmechanismen und Antwortoperationen auf der Grundlage der Risikotoleranz und Compliance -Anforderungen des Unternehmens. Regelmäßige Aktualisierungen und Anpassungen an Regelsätzen sind unerlässlich, damit sich die Bedrohungen ändern und falsch positive Ergebnisse minimieren.

Überwachungs- und Antwortrichtlinie

Echtzeitüberwachung von Netzwerkverkehrs- und Systemprotokollen Die kontinuierliche Überwachung von Netzwerkverkehr und Systemprotokollen ist für die Früherkennung und Reaktion auf Sicherheitsvorfälle von entscheidender Bedeutung. IDPS-Lösungen bieten Echtzeit-Sichtbarkeit in Netzwerkaktivitäten und ermöglichen es Sicherheitsteams, Abnormalitäten zu identifizieren, verdächtige Ereignisse zu untersuchen und korrigierende Maßnahmen rechtzeitig zu ergreifen.

Alarmmechanismus für verdächtige Aktivität IDPS -System erzeugt eine Warnmeldung oder Benachrichtigung, wenn potenzielle böswillige Aktivitäten oder Verstöße gegen die Richtlinien festgestellt werden. Diese Warnungen können Details wie Angriffstyp, Quell -IP -Adresse, Zielport und Schweregrad enthalten. Sicherheitsteams müssen klare Warnmeldungen festlegen, Warnungen auf der Grundlage ihrer Auswirkungen priorisieren und rechtzeitig auf kritische Ereignisse reagieren.

Instanzantwortverfahren und Minderungsrichtlinien Wenn ein bestätigter Sicherheitsvorfall auftritt, muss die Organisation festgelegte Reaktionsverfahren befolgen, um die Bedrohung zu kontrollieren, die Auswirkungen zu mildern und den normalen Betrieb wieder aufzunehmen. Dies kann das Isolieren betroffener Systeme, das Blockieren böswilliger Verkehr, die Anwendung von Sicherheitspatches oder -aktualisierungen und die Durchführung einer forensischen Analyse beinhalten, um die Grundursache der Sicherheitsanfälligkeit zu bestimmen.

Überprüfen und aktualisieren Sie die Sicherheitsrichtlinien Cyber -Bedrohungen regelmäßig, so Unternehmen sollten regelmäßige Sicherheitsbewertungen, Anfälligkeitsscannen und Penetrationstests durchführen, um Schwachstellen in ihrer Verteidigung zu identifizieren und ihre IDPS -Konfiguration entsprechend anzupassen. Durch kontinuierliche Überwachung und proaktive Bedrohungsjagd können Unternehmen den Weg zu den neu auftretenden Bedrohungen unterstützen und das Risiko erfolgreicher Angriffe minimieren.

Zukünftige Trends und Überlegungen

Veränderung der Bedrohungsumgebung Das Cybersicherheitsumfeld entwickelt sich weiterentwickelt. Bedrohungsakteure verfolgen zunehmend komplexe Strategien und Technologien, um traditionelle Verteidigungsmaßnahmen zu umgehen. Unternehmen müssen wachsam bleiben und ihre Sicherheitspolitik anpassen, um aufkommende Bedrohungen wie Ransomware, Supply-Chain-Angriffe und Zero-Day-Schwachstellen zu mildern.

Integration von maschinellem Lernen und künstlicher Intelligenz Integration des maschinellen Lernens (ML) und künstlichen Intelligenz (AI) -Technologien wird voraussichtlich die Fähigkeiten von Linux-basierten IDPS-Lösungen verbessern. ML -Algorithmen können große Mengen an Netzwerkdaten analysieren, um Muster, Anomalien und Bedrohungen zu identifizieren, die noch nicht gesehen wurden, wodurch die Genauigkeit und Effizienz verbessert werden. Durch die Nutzung von ML und KI können IDPS -Lösungen die Erkennung der Bedrohung verbessern, Fehlalarme reduzieren und die Reaktionsvorgänge automatisieren.

aufstrebende Technologien und ihre Auswirkungen technische Fortschritte wie 5G -Netzwerke, Internet of Things (IoT) und Cloud Computing haben neue Herausforderungen und Komplexität der Netzwerksicherheit gebracht. Linux-basierte IDPS-Lösungen müssen entwickelt werden, um diese Technologien zu unterstützen und einen umfassenden Schutz in verschiedenen Umgebungen zu bieten. Strategien wie Containerisierung, Mikrosmentierung und Cloud-native Sicherheit werden eine immer wichtigere Rolle beim Schutz der modernen IT-Infrastruktur spielen.

Schlussfolgerung

In einer Ära, die durch rücksichtslose Cyber-Bedrohungen und eskalierende Risiken gekennzeichnet ist, sind Linux-basierte Intrusion Detection and Prevention Systems (IDPs) zu einem unverzichtbaren Instrument zum Schutz von Netzwerken und zum Schutz digitaler Vermögenswerte geworden. Die Open-Source-Funktionen, die Anpassungsfähigkeit, die Kostenwirksamkeit und die Integrationsfunktionen machen es zur ersten Wahl für Unternehmen, die ihre Cyber-Abwehrkräfte stärken möchten. Durch die Einführung einer Linux-basierten IDPS-Lösung können Unternehmen proaktiv erkennen, mildern und auf Sicherheitsbedrohungen reagieren, wodurch ihre Widerstandsfähigkeit in Bezug auf Widrigkeiten verbessert wird. Während wir mit der Komplexität des digitalen Zeitalters fertig werden, werden sich Linux -IDPs weiterentwickeln, sich anpassen und innovieren, um die sich ändernden Cybersicherheitsbedürfnisse zu befriedigen.

Das obige ist der detaillierte Inhalt vonBefestigung der Cyberabwehr mit der Macht der Linux -Intrusion -Erkennungs- und Präventionssysteme. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

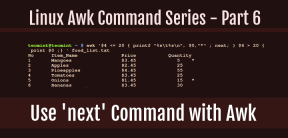

So verwenden Sie ' Weiter ' Befehl mit awk in Linux - Teil 6May 15, 2025 am 10:43 AM

So verwenden Sie ' Weiter ' Befehl mit awk in Linux - Teil 6May 15, 2025 am 10:43 AMIn dieser sechsten Folge unserer AWK -Serie werden wir den nächsten Befehl untersuchen, der maßgeblich zur Verbesserung der Effizienz Ihrer Skript -Ausführungen durch Überspringen redundanter Verarbeitungsschritte besteht

So übertragen Sie Dateien in Linux effizientMay 15, 2025 am 10:42 AM

So übertragen Sie Dateien in Linux effizientMay 15, 2025 am 10:42 AMDas Übertragen von Dateien in Linux -Systemen ist eine häufige Aufgabe, die jeder Systemadministrator beherrschen sollte, insbesondere wenn es um die Netzwerkübertragung zwischen lokalen oder entfernten Systemen geht. Linux bietet zwei häufig verwendete Tools, um diese Aufgabe zu erfüllen: SCP (sichere Replikation) und RSYNC. Beide bieten eine sichere und bequeme Möglichkeit, Dateien zwischen lokalen oder entfernten Maschinen zu übertragen. In diesem Artikel wird ausführlich erläutert, wie SCP- und RSYNC -Befehle verwendet werden, um Dateien zu übertragen, einschließlich lokaler und Remotedateiübertragungen. Verstehen Sie den Befehl SCP (Secure Copy Protocol) im Linux SCP -Befehl ist ein Befehlszeilenprogramm, mit dem Dateien und Verzeichnisse zwischen zwei Hosts über SSH (Secure Shell) sicher kopiert werden. Dies bedeutet, dass die Anzahl der Dateien über das Internet übertragen wird, die Anzahl der Anzahl von SSH

10 beliebteste Linux -Desktop -Umgebungen aller ZeitenMay 15, 2025 am 10:35 AM

10 beliebteste Linux -Desktop -Umgebungen aller ZeitenMay 15, 2025 am 10:35 AMEine faszinierende Funktion von Linux ist im Gegensatz zu Windows und Mac OS X die Unterstützung für eine Vielzahl von Desktop -Umgebungen. Auf diese Weise können Desktop -Benutzer die am besten geeignete und angemessene Desktop -Umgebung basierend auf ihren Rechenanforderungen auswählen.

So installieren Sie LibreOffice 24.8 im Linux -DesktopMay 15, 2025 am 10:15 AM

So installieren Sie LibreOffice 24.8 im Linux -DesktopMay 15, 2025 am 10:15 AMLibreOffice sticht als robuste und Open-Source-Office-Suite auf, die auf Linux-, Windows- und Mac-Plattformen zugeschnitten ist. Es verfügt über eine Reihe erweiterter Merkmale für den Umgang mit Wortdokumenten, Tabellenkalkulationen, Präsentationen, Zeichnungen, Berechnungen und Mathematik

So arbeiten Sie mit PDF -Dateien, die nur in BezugMay 15, 2025 am 09:58 AM

So arbeiten Sie mit PDF -Dateien, die nur in BezugMay 15, 2025 am 09:58 AMLinux -Benutzer, die PDF -Dateien verwalten, haben eine Vielzahl von Programmen zur Verfügung. Insbesondere gibt es zahlreiche spezialisierte PDF -Tools für verschiedene Funktionen. Für Beispiel können Sie einen PDF -Viewer für das Lesen von Dateien oder einen PDF -EDI installieren

So filtern Sie die Befehlsausgabe mit awk und stdinMay 15, 2025 am 09:53 AM

So filtern Sie die Befehlsausgabe mit awk und stdinMay 15, 2025 am 09:53 AMIn den früheren Segmenten der awk -Befehlsreihe lag unser Fokus hauptsächlich auf dem Lesen von Eingaben aus Dateien. Was ist jedoch, wenn Sie Eingaben von Stdin lesen müssen? In Teil 7 der AWK -Serie werden wir mehrere Beispiele untersuchen, in denen Sie die Ausgabe von O verwenden können

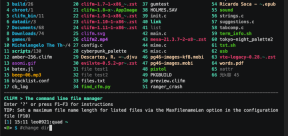

CLIFM - Lightning -Spast -Terminal -Dateimanager für LinuxMay 15, 2025 am 09:45 AM

CLIFM - Lightning -Spast -Terminal -Dateimanager für LinuxMay 15, 2025 am 09:45 AMCLIFM ist ein unverwechselbarer und unglaublich schneller Befehlszeilen-Dateimanager, der auf der Grundlage einer Shell-ähnlichen Schnittstelle entworfen wurde. Dies bedeutet, dass Benutzer mit ihrem Dateisystem mit Befehlen in Kontakt treten können, mit denen sie bereits vertraut sind. Die Wahl o

So upgraden Sie von Linux Mint 21.3 auf Linux Mint 22 einMay 15, 2025 am 09:44 AM

So upgraden Sie von Linux Mint 21.3 auf Linux Mint 22 einMay 15, 2025 am 09:44 AMWenn Sie es vorziehen, keine neue Installation von Linux Mint 22 Wilma durchzuführen, haben Sie die Option, von einer früheren Version zu aktualisieren. In diesem Handbuch werden wir den Vorgang von Linux Mint 21.3 (der neuesten Minor -Veröffentlichung der 21.x -Serie "detailliert beschreiben

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Herunterladen der Mac-Version des Atom-Editors

Der beliebteste Open-Source-Editor

SublimeText3 Englische Version

Empfohlen: Win-Version, unterstützt Code-Eingabeaufforderungen!

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

mPDF

mPDF ist eine PHP-Bibliothek, die PDF-Dateien aus UTF-8-codiertem HTML generieren kann. Der ursprüngliche Autor, Ian Back, hat mPDF geschrieben, um PDF-Dateien „on the fly“ von seiner Website auszugeben und verschiedene Sprachen zu verarbeiten. Es ist langsamer und erzeugt bei der Verwendung von Unicode-Schriftarten größere Dateien als Originalskripte wie HTML2FPDF, unterstützt aber CSS-Stile usw. und verfügt über viele Verbesserungen. Unterstützt fast alle Sprachen, einschließlich RTL (Arabisch und Hebräisch) und CJK (Chinesisch, Japanisch und Koreanisch). Unterstützt verschachtelte Elemente auf Blockebene (wie P, DIV),

Dreamweaver Mac

Visuelle Webentwicklungstools