System-Tutorial

System-Tutorial LINUX

LINUX Verständnis der Eigentümer- und Zugangskontrolle für eine verbesserte Sicherheit

Verständnis der Eigentümer- und Zugangskontrolle für eine verbesserte SicherheitVerständnis der Eigentümer- und Zugangskontrolle für eine verbesserte Sicherheit

Detaillierte Erläuterung von Dateiberechtigungen, Eigentum und Zugriffskontrolle

im digitalen Zeitalter ist die Gewährleistung der Dateisicherheit und die Kontrolle des Dateizugriffs von entscheidender Bedeutung. Dateiberechtigungen spielen eine Schlüsselrolle bei der Aufrechterhaltung der Datenintegrität und Vertraulichkeit. In diesem Artikel wird die Komplexität von Dateiberechtigungen, Eigentum und Zugangskontrolle eingehend untersucht und einen Leitfaden zur effektiven Verständnis und Verwaltung dieser Aspekte ermöglicht.

In der heutigen miteinander verbundenen Welt ist die Fähigkeit zu verwalten, wer auf Dateien zugreifen und ändern kann. Unabhängig davon, ob Sie ein Systemadministrator, Entwickler oder ein täglicher Computerbenutzer sind, ist das Verständnis von Dateiberechtigungen von wesentlicher Bedeutung, um die Datensicherheit und die ordnungsgemäße Verwaltung zu gewährleisten. In diesem Artikel werden die Grundlagen von Dateiberechtigungen, das Konzept des Dateibesitzes und der Zugriffskontrollmechanismen untersucht, sodass Sie das Dateisystem effektiv navigieren und steuern können.

Datei -Berechtigungen Grundlagen

Dateiberechtigungsdefinition: Dateiberechtigung ermittelt die Zugriffsebene des Benutzers für bestimmte Dateien und Verzeichnisse. Sie definieren Aktionen, die Benutzer ausführen können, z. B. Lesen, Schreiben oder Ausführen von Dateien. Die ordnungsgemäße Einstellung von Dateiberechtigungen ist für die Aufrechterhaltung der Sicherheit, die Verhinderung des nicht autorisierten Zugriffs und zum Schutz sensibler Daten von wesentlicher Bedeutung.

Gemeinsame Dateisysteme: Verschiedene Betriebssysteme verwenden unterschiedliche Dateisysteme, und jedes Dateisystem verfügt über eine eigene Art und Weise, Dateienberechtigungen zu verarbeiten. Zu den allgemeinen Dateisystemen gehören NTFs (von Windows verwendet), ext4 (von Linux verwendet) und HFS (von MacOS verwendet). Das Verständnis, wie diese Dateisysteme Berechtigungen verwalten, ist entscheidend, um Dateien auf verschiedenen Plattformen effektiv zu verwalten.

Eigentum an Dokumenten

Dateibesitzer: Jede Datei und jedes Verzeichnis auf dem System hat einen Eigentümer, normalerweise der Benutzer, der sie erstellt hat. Dateibesitzer können die Berechtigungen von Dateien steuern und den Zugriff auf andere Benutzer erteilen oder einschränken. Das Verständnis von Dateibesitz ist die Grundlage für eine effektive Verwaltung von Berechtigungen.

Gruppe: Zusätzlich zu persönlichen Eigentum können Dateien auch einer Gruppe zugeordnet werden. Gruppen sind Sammlungen von Benutzern, mit denen Berechtigungen gleichzeitig für mehrere Benutzer festgelegt werden können. Durch die Zuweisung von Dateien an Gruppen können Administratoren die Zugriffskontrolle vereinfachen und die Verwaltung von Benutzern erleichtern, die ähnliche Zugriffsrechte benötigen.

Berechtigungsart

Lesen, Schreiben und Ausführen: Dateiberechtigungen werden normalerweise in drei Typen unterteilt: Lesen, Schreiben und Ausführen.

- read (r): Ermöglicht Benutzern, den Inhalt von Dateien anzuzeigen.

- Schreiben (w): Ermöglicht Benutzern, Dateien zu ändern oder zu löschen.

- Ausführung (x): Erteilung der Erlaubnis, die Datei als Programm auszuführen.

Nummer und Symboldarstellung: Dateiberechtigungen können auf zwei Arten dargestellt werden: Zahlen und Symbole. In symbolischer Form werden Berechtigungen als Kombination aus Buchstaben (R, W, X) für Eigentümer, Gruppe und andere Benutzer angezeigt. Zum Beispiel bedeutet RWXR-XR-bedeutet, dass der Eigentümer Berechtigungen gelesen, geschrieben und ausführt, die Gruppe Berechtigungen gelesen und ausführt und andere Benutzer nur Berechtigungen gelesen haben.

In der numerischen Darstellung werden Berechtigungen als dreistellige Ziffern ausgedrückt. Der Bereich jeder Ziffer beträgt 0 bis 7, die die Summe von Reads (4), Schreiben (2) und (1) Berechtigungen ausführen. Zum Beispiel wird 755 in rwxr-xr-x konvertiert.

Zugriffskontrolle

Benutzerkategorie: Dateiberechtigungen werden in drei verschiedene Benutzerkategorien unterteilt: Eigentümer, Gruppe und andere Benutzer.

- Eigentümer: Benutzer, der diese Datei besitzt.

- Gruppe: Mitglieder der Gruppe, zu der diese Datei gehört.

- Andere Benutzer: Alle anderen Benutzer im System.

Durch Einstellen von Berechtigungen für jede Kategorie können Administratoren genau steuern, wer auf Dateien und Verzeichnisse zugreifen kann.

Zugriffskontrollliste (ACL): Obwohl herkömmliche Dateiberechtigungen grundlegende Steuerung bieten, bietet Access Control List (ACL) eine feinere körnige Zugriffsverwaltung. ACL ermöglicht es Administratoren, Berechtigungen für einzelne Benutzer oder Gruppen außerhalb des Standardbesitzers, der Gruppe und anderer Kategorien anzugeben. Diese Flexibilität ermöglicht eine genauere Kontrolle darüber, wer auf Dateien zugreifen oder ändern kann.

Berechtigungsverwaltung

Befehlszeilen-Tools: Verwaltung von Dateiberechtigungen beinhaltet normalerweise die Verwendung von Befehlszeilen-Tools, insbesondere auf UNIX-ähnlichen Systemen. Einige wichtige Befehle sind:

- CHMOD: Berechtigungen für Dateien oder Verzeichnisse ändern.

- Chown: Ändern Sie den Eigentümer einer Datei oder eines Verzeichnisses.

- chgrp: Gruppenbesitz einer Datei oder eines Verzeichnisses ändern.

Zum Beispiel können Sie den Eigentümer Lesen, Schreiben und Ausführen von Berechtigungen für eine Datei namens Beispiel.txt gewähren und Lesen und Ausführungsberechtigungen an Gruppen und andere ausführen.

chmod 755 Beispiel.txt

Grafische Benutzeroberfläche (GUI): Auf Systemen wie Windows und MacOS vereinfacht die grafische Schnittstelle die Berechtigungsverwaltung. Benutzer können mit der rechten Maustaste auf die Datei klicken, Eigenschaften auswählen und dann zur Registerkarte Sicherheit oder Berechtigungen navigieren, um Zugriffsberechtigungen zu ändern. Diese Schnittstellen bieten eine benutzerfreundliche Möglichkeit, Berechtigungen ohne Befehlszeilenwissen zu verwalten.

Praktische Anwendungsszenarien

Gemeinsame Anwendungsfälle: Dateiberechtigungen verstehen, ist in verschiedenen praktischen Szenarien von entscheidender Bedeutung. Beispielsweise benötigen Webserver strenge Berechtigungseinstellungen, um zu verhindern, dass nicht autorisierte Benutzer Website -Dateien ändern. In einem freigegebenen Verzeichnis stellen die korrekten Berechtigungen sicher, dass Benutzer auf die benötigten Dateien zugreifen und diese ändern können und gleichzeitig vertrauliche Informationen vor unbefugtem Zugriff schützen können.

Best Practice: Um ein sicheres System zu pflegen

- Mindestberechtigungsprinzip:

- Gewähren Sie nur die Mindestberechtigungen, die Benutzer für die Ausführung ihrer Aufgaben erfordern müssen. Regelmäßige Überprüfung:

- Überprüfen Sie die Berechtigungen regelmäßig und passen Sie die Berechtigungen an, um sicherzustellen, dass sie anwendbar bleiben. Benutzerausbildung:

- Erziehen Sie Benutzer, um die Bedeutung von Dateiberechtigungen zu verstehen und sie verantwortungsbewusst zu verwalten.

Spezielle Berechtigungen:

Zusätzlich zu den grundlegenden Berechtigungen unterstützen Unix-ähnliche Systeme auch spezielle Berechtigungen: Verständnis und ordnungsgemäß konfiguriert diese speziellen Berechtigungen ist für die Aufrechterhaltung von Sicherheit und Funktionalität von entscheidender Bedeutung. Vererbung und Standardberechtigungen: Sie können Verzeichnisse auf Erben von Berechtigungen festlegen, um sicherzustellen, dass neu erstellte Dateien und Unterverzeichnisse automatisch spezifische Berechtigungen erhalten. Diese Funktion vereinfacht das Berechtigungsmanagement in komplexen Verzeichnisstrukturen. In Tools wie Ummask in UNIX-ähnlichen Systemen können Administratoren Standardberechtigungen für neue Dateien und Verzeichnisse festlegen. Schlussfolgerung Dateiberechtigungen verstehen, ist für alle, die für die Verwaltung eines Computersystems verantwortlich sind, von wesentlicher Bedeutung. Die ordnungsgemäße Einstellung und Aufrechterhaltung von Berechtigungen gewährleisten die Datensicherheit, verhindern unbefugten Zugriff und tragen zur Aufrechterhaltung der Systemintegrität bei. Dateiberechtigungen sind ein leistungsstarkes Tool in den Händen von Systemadministratoren und Benutzern. Durch die Beherrschung der Konzepte von Eigentum und Zugriffskontrolle können Sie eine sichere und effiziente Umgebung für Ihre Daten schaffen. Durch kontinuierliches Lernen und regelmäßige Überprüfung der Dokumentenberechtigungen können Sie potenziellen Sicherheitsrisiken voraussetzen und sicherstellen, dass Ihre Dokumente immer geschützt sind.

Das obige ist der detaillierte Inhalt vonVerständnis der Eigentümer- und Zugangskontrolle für eine verbesserte Sicherheit. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

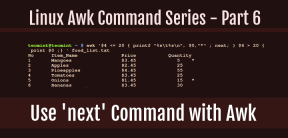

So verwenden Sie ' Weiter ' Befehl mit awk in Linux - Teil 6May 15, 2025 am 10:43 AM

So verwenden Sie ' Weiter ' Befehl mit awk in Linux - Teil 6May 15, 2025 am 10:43 AMIn dieser sechsten Folge unserer AWK -Serie werden wir den nächsten Befehl untersuchen, der maßgeblich zur Verbesserung der Effizienz Ihrer Skript -Ausführungen durch Überspringen redundanter Verarbeitungsschritte besteht

So übertragen Sie Dateien in Linux effizientMay 15, 2025 am 10:42 AM

So übertragen Sie Dateien in Linux effizientMay 15, 2025 am 10:42 AMDas Übertragen von Dateien in Linux -Systemen ist eine häufige Aufgabe, die jeder Systemadministrator beherrschen sollte, insbesondere wenn es um die Netzwerkübertragung zwischen lokalen oder entfernten Systemen geht. Linux bietet zwei häufig verwendete Tools, um diese Aufgabe zu erfüllen: SCP (sichere Replikation) und RSYNC. Beide bieten eine sichere und bequeme Möglichkeit, Dateien zwischen lokalen oder entfernten Maschinen zu übertragen. In diesem Artikel wird ausführlich erläutert, wie SCP- und RSYNC -Befehle verwendet werden, um Dateien zu übertragen, einschließlich lokaler und Remotedateiübertragungen. Verstehen Sie den Befehl SCP (Secure Copy Protocol) im Linux SCP -Befehl ist ein Befehlszeilenprogramm, mit dem Dateien und Verzeichnisse zwischen zwei Hosts über SSH (Secure Shell) sicher kopiert werden. Dies bedeutet, dass die Anzahl der Dateien über das Internet übertragen wird, die Anzahl der Anzahl von SSH

10 beliebteste Linux -Desktop -Umgebungen aller ZeitenMay 15, 2025 am 10:35 AM

10 beliebteste Linux -Desktop -Umgebungen aller ZeitenMay 15, 2025 am 10:35 AMEine faszinierende Funktion von Linux ist im Gegensatz zu Windows und Mac OS X die Unterstützung für eine Vielzahl von Desktop -Umgebungen. Auf diese Weise können Desktop -Benutzer die am besten geeignete und angemessene Desktop -Umgebung basierend auf ihren Rechenanforderungen auswählen.

So installieren Sie LibreOffice 24.8 im Linux -DesktopMay 15, 2025 am 10:15 AM

So installieren Sie LibreOffice 24.8 im Linux -DesktopMay 15, 2025 am 10:15 AMLibreOffice sticht als robuste und Open-Source-Office-Suite auf, die auf Linux-, Windows- und Mac-Plattformen zugeschnitten ist. Es verfügt über eine Reihe erweiterter Merkmale für den Umgang mit Wortdokumenten, Tabellenkalkulationen, Präsentationen, Zeichnungen, Berechnungen und Mathematik

So arbeiten Sie mit PDF -Dateien, die nur in BezugMay 15, 2025 am 09:58 AM

So arbeiten Sie mit PDF -Dateien, die nur in BezugMay 15, 2025 am 09:58 AMLinux -Benutzer, die PDF -Dateien verwalten, haben eine Vielzahl von Programmen zur Verfügung. Insbesondere gibt es zahlreiche spezialisierte PDF -Tools für verschiedene Funktionen. Für Beispiel können Sie einen PDF -Viewer für das Lesen von Dateien oder einen PDF -EDI installieren

So filtern Sie die Befehlsausgabe mit awk und stdinMay 15, 2025 am 09:53 AM

So filtern Sie die Befehlsausgabe mit awk und stdinMay 15, 2025 am 09:53 AMIn den früheren Segmenten der awk -Befehlsreihe lag unser Fokus hauptsächlich auf dem Lesen von Eingaben aus Dateien. Was ist jedoch, wenn Sie Eingaben von Stdin lesen müssen? In Teil 7 der AWK -Serie werden wir mehrere Beispiele untersuchen, in denen Sie die Ausgabe von O verwenden können

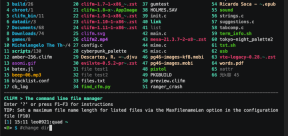

CLIFM - Lightning -Spast -Terminal -Dateimanager für LinuxMay 15, 2025 am 09:45 AM

CLIFM - Lightning -Spast -Terminal -Dateimanager für LinuxMay 15, 2025 am 09:45 AMCLIFM ist ein unverwechselbarer und unglaublich schneller Befehlszeilen-Dateimanager, der auf der Grundlage einer Shell-ähnlichen Schnittstelle entworfen wurde. Dies bedeutet, dass Benutzer mit ihrem Dateisystem mit Befehlen in Kontakt treten können, mit denen sie bereits vertraut sind. Die Wahl o

So upgraden Sie von Linux Mint 21.3 auf Linux Mint 22 einMay 15, 2025 am 09:44 AM

So upgraden Sie von Linux Mint 21.3 auf Linux Mint 22 einMay 15, 2025 am 09:44 AMWenn Sie es vorziehen, keine neue Installation von Linux Mint 22 Wilma durchzuführen, haben Sie die Option, von einer früheren Version zu aktualisieren. In diesem Handbuch werden wir den Vorgang von Linux Mint 21.3 (der neuesten Minor -Veröffentlichung der 21.x -Serie "detailliert beschreiben

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

SAP NetWeaver Server-Adapter für Eclipse

Integrieren Sie Eclipse mit dem SAP NetWeaver-Anwendungsserver.

SublimeText3 Englische Version

Empfohlen: Win-Version, unterstützt Code-Eingabeaufforderungen!

SecLists

SecLists ist der ultimative Begleiter für Sicherheitstester. Dabei handelt es sich um eine Sammlung verschiedener Arten von Listen, die häufig bei Sicherheitsbewertungen verwendet werden, an einem Ort. SecLists trägt dazu bei, Sicherheitstests effizienter und produktiver zu gestalten, indem es bequem alle Listen bereitstellt, die ein Sicherheitstester benötigen könnte. Zu den Listentypen gehören Benutzernamen, Passwörter, URLs, Fuzzing-Payloads, Muster für vertrauliche Daten, Web-Shells und mehr. Der Tester kann dieses Repository einfach auf einen neuen Testcomputer übertragen und hat dann Zugriff auf alle Arten von Listen, die er benötigt.

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Sicherer Prüfungsbrowser

Safe Exam Browser ist eine sichere Browserumgebung für die sichere Teilnahme an Online-Prüfungen. Diese Software verwandelt jeden Computer in einen sicheren Arbeitsplatz. Es kontrolliert den Zugriff auf alle Dienstprogramme und verhindert, dass Schüler nicht autorisierte Ressourcen nutzen.