Sie sind mehr als ein Datenpunkt. Der Opt -out hilft Ihnen, Ihre Online -Privatsphäre zurückzugewinnen.

Die Weite des Internets ermöglicht verschiedene Interaktionsstile; Einige teilen offen ihr Leben, andere bevorzugen Privatsphäre. Dies wäre kein Problem in isolierten Online -Räumen, aber unsere digitalen Welten sind miteinander verbunden.

Online -Teilen zeigt Informationen zu anderen - eine Lektion, die von Cambridge Analytica und Tiktoks Identität gelernt wurde. Online -Privatsphäre ist ein Kollektiv, nicht nur persönlich, besorgniserregend.

Der Opt -out schlägt einen Verhaltenskodex vor. Obwohl wir Online -Verhalten nicht diktieren können, können wir die offline -Folgen von Online -Aktionen hervorheben. Betrachten Sie diese Regeln, passen Sie sie an und teilen Sie sie. Das kollektive Bewusstsein fördert eine größere Online -Privatsphäre für alle.

- Einwilligung ist von größter Bedeutung

Grenzen respektieren erfordert die Zustimmung. Erhalten Sie vor dem Teilen von Fotos, Videos, Geschichten oder irgendetwas, das andere darstellt, ihre Erlaubnis. Dies schließt Hintergrundauftritte ein; Ein scheinbar harmloser Schuss konnte versehentlich private Informationen enthüllen. Suchen Sie in ähnlicher Weise ein Einverständnis, bevor Sie schriftliche Inhalte teilen, in denen Personen, insbesondere Details wie E -Mail -Adressen, Telefonnummern, Standorte oder Arbeitsplätze - nicht mehr auf die Wehrhilfe von Stalkern gehören. Inhalte mit Kindern sind besonders sensibel. Erhalten Sie immer die Zustimmung der Eltern/Erziehungsberechtigte und erwägen Sie, Gesichter zu verdecken. NIEMALS über jemanden berauscht, schläft, unbewusst oder nicht zustimmen; Messen Sie solche Fotos/Videos insgesamt.

[verwandt auf PopSci: Navigating -Website Cookie Acceptance]

- Fremde drehen: Vorsicht

Es ist problematisch, die Unhöflichkeit nicht zu dulden, Fremde zu filmen, selbst aus scheinbar berechtigten Gründen (z. B. "Karen" -Videos). Online -Videos verlieren die Kontrolle; Sie können zu Doxing, unverhältnismäßigen Konsequenzen, Belästigungen und sogar Angriffen führen. Social Media unterscheidet selten zwischen böswilligen Absichten und einfachen Fehlern.

Ausnahmen existieren: In Notfällen können Dreharbeiten erforderlich sein (Angriff, Hit-and-Run usw.). Berücksichtigen Sie jedoch sorgfältig die beste Vorgehensweise (rufen Sie 911 an, die Zuschauer anziehen). Vermeiden Sie es, solche Videos in sozialen Medien zu veröffentlichen, es sei denn, es ist unbedingt erforderlich, jemandem zu helfen, der verhaftet oder ins Krankenhaus eingeliefert wurde. Auch vor Gericht können die Auswirkungen des Filmmaterials unvorhersehbar sein.

- Eins-zu-Eins-Nachrichten privat halten

Behandeln Sie private Nachrichten (Texte, Fotos, Videos) wie vertrauliche Informationen. Sie sind nur für die Augen des Empfängers bestimmt; Teile sie nicht. Dies gilt insbesondere für intime Bilder.

- Kontaktinformationen einvernehmlich oder öffentlich teilen

öffentlich verfügbare Kontaktinformationen (z. B. E -Mail -Adressen auf Websites) sind zum Teilen zulässig. Bitten Sie ansonsten immer um Erlaubnis, bevor Sie die Kontaktdaten einer Person teilen und angeben, was und mit wem Sie sie teilen.

- Minimieren Sie die Informationsfreigabe

unbeabsichtigt enthüllt, dass Informationen üblich sind. Ein Unboxing -Video könnte Ihre Adresse enthüllen. Ein Mittagsfoto könnte Ihren Arbeitsplatz aufdecken. Achten Sie auf Details, die mehr als beabsichtigt haben könnten, sowohl über sich selbst als auch andere. Verschwinden oder abdecken sensible Informationen zu Fotos (Verpackungsetiketten, Dokumente, Kennzeichen, Boarding -Pässe). Überprüfen Sie die Hintergründe für die Enthüllung von Details. Entfernen Sie Metadaten vor dem Teilen von Bildern. Vermeiden Sie Wörter, die Sie direkt mit jemandem verknüpfen. "Kollegen" enthüllt Beschäftigungsdetails.

- Kennwortfreigabe: Eine persönliche Entscheidung

Sie haben das Recht auf Privatsphäre; Sie schulden Ihren Partnerzugriff auf Ihre Konten nicht. Die Kennwortfreigabe ist eine persönliche Wahl. Es ist akzeptabel, wenn sich beide Partner wohl fühlen, aber es ist keine Anforderung für eine gesunde Beziehung.

[verwandt auf POPSCI: Verbesserung der Kennwortsicherheit]

- Stellen und erzwingen Sie Ihre Grenzen

Kommunizieren Sie Ihre Online -Datenschutzpräferenzen mit anderen, insbesondere denjenigen, die häufig online posten. Es kann mehrere Gespräche erfordern, aber eine klare Kommunikation sorgt für Ihren Komfort und Ihren Respekt für Ihre Grenzen.

- Postaktivitäten, nicht Begleiter

Wenn Sie keine Online -Privatsphäre besprochen haben, veröffentlichen Sie über Ihre Aktivitäten, aber vermeiden Sie es, Begleiter zu identifizieren. Schließen nur diejenigen ein, die ausdrücklich zustimmen. Verlassen Sie die Identifizierung von Details (Tätowierungen, Autos usw.), die die Identität anderer aufzeigen könnten.

- Keine Zustimmung, kein Tag

Bitten Sie um Erlaubnis, bevor Sie jemanden in sozialen Medien markieren oder ihre Informationen in anderen Kontexten (Wettbewerbe, Werbeaktionen, Hashtags) verwenden. Betrachten Sie das Potenzial für unerwünschte Exposition.

- Einwilligung ist flüssig

Lesen Sie mehr Popsci -Geschichten .

Das obige ist der detaillierte Inhalt vonDer Opt -out: 10 Regeln für eine bessere Internet -Etikette. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Wie benutze ich Copilot in Microsoft OneDrive? Alles was du brauchstMay 11, 2025 pm 08:02 PM

Wie benutze ich Copilot in Microsoft OneDrive? Alles was du brauchstMay 11, 2025 pm 08:02 PMSchalten Sie die Leistung von Microsoft OneDrive Copilot frei: Ihr KI-betriebener Dateiassistent Dieser Minitool -Leitfaden enthüllt die Fähigkeiten von Copilot in OneDrive, einem revolutionären KI -Assistenten, der Ihr Dateimanagement optimiert und die Produktivität steigert. Exkl

Für die Verwendung dieser Funktion ist ein Leitfaden zur Behebung eines unterstützten Spiels erforderlichMay 11, 2025 pm 08:01 PM

Für die Verwendung dieser Funktion ist ein Leitfaden zur Behebung eines unterstützten Spiels erforderlichMay 11, 2025 pm 08:01 PMFehlerbehebung beim Nvidia Geforce -Erlebnis "unterstütztes Spiel erforderlich" Fehler Die Begegnung mit dem Fehler "Ein unterstütztes Spiel ist erforderlich, um diese Funktion zu verwenden" in der NVIDIA GEForce -Erfahrung während der Verwendung von Spielfiltern, Bildschirmaufzeichnungen oder Anzeigen

Windows Defender System Guard funktioniert nicht unter Windows 11 nichtMay 10, 2025 pm 08:03 PM

Windows Defender System Guard funktioniert nicht unter Windows 11 nichtMay 10, 2025 pm 08:03 PMDer Systemschutz von Windows 11 ist aktiviert, aber nicht ausgeführt? Der Minitool -Blog bietet eine praktische Möglichkeit, dieses Problem zu lösen. Schnelle Navigation: Methode 1: Überprüfen Sie die Hardwarekompatibilität Methode 2: Systemschutz konfigurieren Methode 3: Überprüfen Sie, ob die virtualisierungsbasierten Sicherheitsfunktionen aktiviert sind Methode 4: Aktivieren Sie die erforderlichen UEFI/BIOS -Funktionen Zusammenfassen Viele Benutzer berichten, dass Probleme mit dem Systemschutz aktiviert sind, aber nicht ausgeführt werden. Der Systemschutz ist eine Sicherheitsfunktion von Windows, die hardwarebasierte Technologien wie Secure Boot, TPM 2.0 und VBB (Virtualisierungsbasierte Sicherheitsfunktionen) verwendet, um die Systemintegrität vor Angriffen vor dem Startprozess zu schützen. Aber wenn du es versuchst

Vertrauenswürdige Anleitung zum Fixieren des PC -Blue -Bildschirms nach dem Klonen von SSDMay 10, 2025 pm 08:02 PM

Vertrauenswürdige Anleitung zum Fixieren des PC -Blue -Bildschirms nach dem Klonen von SSDMay 10, 2025 pm 08:02 PMIst es Blue Screen nach dem Klonen von SSD und kann Windows normalerweise nicht normal starten? Keine Sorge, dies ist ein häufiges Problem, das normalerweise durch einen Startfehler oder ein Festplattenproblem verursacht wird. In diesem Artikel werden mehrere mögliche Lösungen zur Lösung dieses Problems teilnehmen. Schnelle Navigation: - Problem - Blauer Bildschirm nach dem Klonen von SSD So reparieren Sie die geklonte SSD auf Blue Screen unter Windows Zusammenfassen Problem - Blauer Bildschirm nach dem Klonen von SSD Das Klonen einer SSD ist eine häufige Möglichkeit, eine Festplatte zu aktualisieren, ohne Fenster neu zu installieren, Anwendungen neu zu installieren oder Daten zu verlieren. Die Dinge laufen jedoch nicht immer reibungslos. Viele Benutzer berichten, dass sie nach dem Klonen der SSD auf Blaubildschirme stoßen, z. B. Fehlercode 0xc000000e. Dieses Problem bedeutet normalerweise, dass Windows es nicht finden kann

Suchen Sie EverSpace 2 Speichern Sie den Dateispeicherort und wiederherstellen Sie Dateien Speichern wiederherstellenMay 10, 2025 pm 08:01 PM

Suchen Sie EverSpace 2 Speichern Sie den Dateispeicherort und wiederherstellen Sie Dateien Speichern wiederherstellenMay 10, 2025 pm 08:01 PMEverspace 2 Archivstandort und Wiederherstellungs -Backup -Handbuch Everspace 2 ist ein schnelllebiges Space-Space-Shooting-Spiel, das verschiedene Elemente wie Erkundung, Kampf, Beutesammlung, RPG-Elemente, Bergbau und Handwerk kombiniert. Im Gegensatz zum vorherigen Spiel verwendet Everspace 2 den Roguelike-Mechanismus nicht mehr, sondern ähnelt eher einem Action-Rollenspiel. Spielarchive sind für das Laufen von Spielen unerlässlich. In diesem Artikel werden Sie geführt, um den Ort des Archivs zu finden und zu erklären, wie das Archiv wiederhergestellt und unterstützt werden kann. Everspace 2 Archivstandort In Windows -Systemen lautet der Archivstandort von Everspace 2 wie folgt: C: \ user \ test \ appdata \ local \ es2

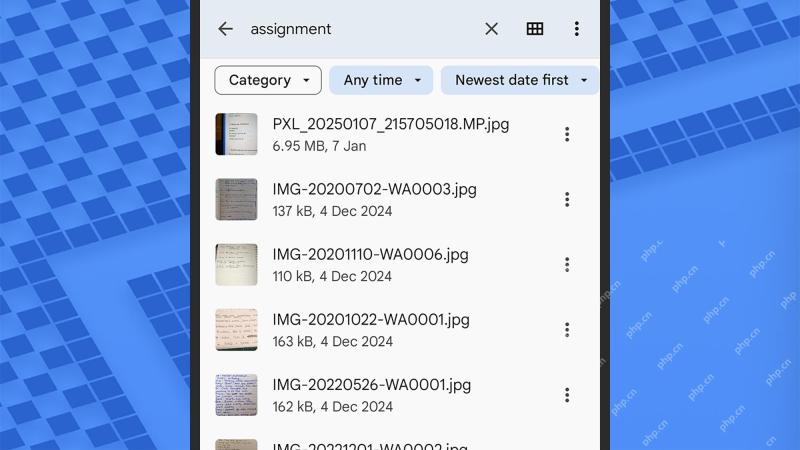

So finden Sie eine Datei auf Ihrem TelefonMay 10, 2025 am 10:12 AM

So finden Sie eine Datei auf Ihrem TelefonMay 10, 2025 am 10:12 AMSuchen Sie Ihre Dateien effizient auf Android und iOS: Eine umfassende Anleitung Die Pflege der Organisation auf Ihrem Smartphone ist entscheidend für Produktivität und Seelenfrieden. Egal, ob es sich um ein aktuelles Foto oder ein heruntergeladenes Dokument handelt, in dem Sie wissen, wie man schnell Datei findet

Clipchamp -Videodrehverlust unter Windows? 2 Möglichkeiten, Dateien wiederherzustellen!May 09, 2025 pm 08:12 PM

Clipchamp -Videodrehverlust unter Windows? 2 Möglichkeiten, Dateien wiederherzustellen!May 09, 2025 pm 08:12 PMWiederherstellen Sie Lost Clipchamp-Videos: Eine Schritt-für-Schritt-Anleitung Ein Video zu verlieren, das Sie in Clipchamp bearbeitet haben, kann frustrierend sein. Diese Anleitung bietet effektive Methoden zur Wiederherstellung Ihrer Lost Clipchamp -Videodateien. Finden Sie Ihre Clipchamp -Videos Vor dem Versuch Recov

7 Nützliche Korrekturen für das Action Center tauchen immer wieder aufMay 09, 2025 pm 08:07 PM

7 Nützliche Korrekturen für das Action Center tauchen immer wieder aufMay 09, 2025 pm 08:07 PMMit Action Center können Sie auf Schnelleinstellungen und Benachrichtigungen zugreifen. Einige Benutzer sagen jedoch, dass sie unter Windows 11/10 auf das Problem „Action Center werden immer wieder auftauchen“ begegnen. Wenn Sie einer von ihnen sind, beziehen Sie sich auf diesen Beitrag von Minitool, um Lösungen zu erhalten.

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

WebStorm-Mac-Version

Nützliche JavaScript-Entwicklungstools

PHPStorm Mac-Version

Das neueste (2018.2.1) professionelle, integrierte PHP-Entwicklungstool

ZendStudio 13.5.1 Mac

Leistungsstarke integrierte PHP-Entwicklungsumgebung

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)