Ransomware: Eine wachsende Bedrohung und wie Sie sich schützen

Ransomware, eine böswillige Software, die Daten verschlüsselt und ein Lösegeld für seine Veröffentlichung verlangt, stellt eine erhebliche Bedrohung für Einzelpersonen und Unternehmen dar. Hochkarätige Angriffe wie Wannacry und Bad Rabbit heben die verheerenden Folgen hervor. Die jährliche Wachstumsrate von Ransomware -Vorfällen beträgt erstaunliche 350%und betont den dringenden Bedarf an robusten vorbeugenden Maßnahmen.

Wie Ransomware

funktioniertransomware arbeitet mit infiltrieren ein Computersystem, Verschlüsseln von Dateien und Blockierung des Zugriffs, bis ein Lösegeld bezahlt wird. Cyberkriminale stellen häufig Fristen ein, was den dauerhaften Datenverlust bedroht, wenn das Lösegeld nicht erfüllt ist. Die Zahlung des Lösegeldes bietet jedoch keine Garantie für die Datenwiederherstellung, da Kriminelle nicht an einen ethischen Kodex gebunden sind. Prävention ist weitaus effektiver als auf einen Angriff zu reagieren.

Verbreitung von Ransomware

Ransomware verbreitet sich über verschiedene Methoden und entwickelt sich ständig weiter, um Sicherheitsmaßnahmen zu umgehen. Gezielte Angriffe nutzen häufig Phishing -E -Mails, während schlecht gesicherte Fernzugriffsdienste (RDP, VPN) zunehmend ausgenutzt werden. Der Aufstieg von "Ransomware-as-a-Service" im dunklen Web fördert das Problem weiter und bietet leicht verfügbare Tools für böswillige Schauspieler. Angriffe auf Dienstleister werden ebenfalls immer üblich und ermöglichen eine weit verbreitete Infektion zahlreicher Opfer gleichzeitig. Mit gefährdetem webbasiertem Sicherheitsmanagement oder Backup-Konsolen können Angreifer es ermöglichen, Schutz zu deaktivieren und Backups zu löschen, wodurch vorbeugende Maßnahmen von entscheidender Bedeutung sind.

Arten von Ransomware -Angriffen

Es gibt mehrere Ransomware -Typen, die alle durch die Nachfrage nach einem Lösegeld vereint sind:

- Crypto Malware: Diese heimtückische Form verschlüsselt Daten und wird häufig über längere Zeiträume nicht entdeckt. Es kann über böswillige E -Mail -Anhänge oder Website -Skripte verteilt werden.

- Schließfächer: In erster Linie blockieren diese Programme den Zugriff auf die Datei vollständig mit illegal heruntergeladenen Software. .

- Scareware: Als Antiviren- oder Reinigungswerkzeuge verkleidet, sperrt diese Malware Computer oder zeigt Popup-Nachrichten an, die die Zahlung für fabrizierte Dienste fordern.

- Doxware: Dieser Typ droht, gestohlene Daten online zu veröffentlichen, es sei denn, ein Lösegeld wird bezahlt.

- Mobile Ransomware: Seit 2014 sind auch mobile Geräte zu Zielen geworden, wobei böswillige Apps den Zugriff blockieren, bis ein Lösegeld bezahlt wird.

bemerkenswerte Ransomware -Angriffe

Mehrere berüchtigte Ransomware -Angriffe veranschaulichen die Skala der Bedrohung:

- Locky (2016): über böswillige E -Mail -Anhänge verteilt, über 150 Dateitypen verschlüsseln.

- WannaCry (2017): infiziert über 230.000 Computer weltweit, was Milliardenschaden verursacht.

- Bad Rabbit (2017): Verbreitet über infizierte Websites unter Verwendung von gefährdetem Adobe -Flash als Vektor.

- ryuk: zahlreiche Zeitungen, die Dateien mit einem unzerbrechlichen Code verschlüsseln. .

- Baltimore Ransomware (2019): Infiziert das Baltimore City Network, was erhebliche finanzielle Verluste verursacht.

Mac Ransomware Schwachstellen

zwar seltener, sind Macs nicht immun gegen Ransomware -Angriffe. Der Keranger -Angriff im Jahr 2016 hat diese Sicherheitsanfälligkeit gezeigt. Die Aufrechterhaltung starker Sicherheitspraktiken bleibt für Mac -Benutzer von entscheidender Bedeutung.

Ransomware -Angriffe verhindern

Effektive Ransomware -Prävention beinhaltet mehrere Verteidigungsschichten:

- Installieren Sie eine umfassende Antiviren -Software: Eine robuste Lösung wie Mackeeper kann Bedrohungen erkennen und neutralisieren.

- reguläre Software -Updates: Halten Sie Ihre Software und das Betriebssystem aktuell, um Sicherheitsanfälligkeiten zu patchen.

- Vorsicht bei E -Mail -Anhängen: Vermeiden Sie das Öffnen von Anhängen aus unbekannten oder nicht vertrauenswürdigen Quellen.

- Deaktivieren Sie Makros, es sei denn, dies ist absolut erforderlich: Aussagen vor dem Aktivieren von Makros in Dokumenten.

- . reguläre Datensicherungen:

- Backups auf externen Laufwerken oder Cloud -Diensten pflegen, um eine einfache Wiederherstellung zu ermöglichen. Verwenden Sie Cloud -Dienste:

- Cloud -Speicher bietet Versionsverlauf und reduziert die Auswirkungen von Ransomware. Implementieren Sie die Zwei-Faktor-Authentifizierung (2FA):

- Stärken Sie die Sicherheit Ihrer Konten. Befolgen Sie die Sicherheitsempfehlungen von Apple:

Sollten Sie das Lösegeld bezahlen?

Behörden raten nachdrücklich davon, Lösegeld zu zahlen. Die Bezahlung fördert weitere Angriffe und bietet keine Garantie für die Wiederherstellung von Daten. Prävention ist die effektivste Strategie. Mackeeper kann dazu beitragen, die Sicherheit Ihres Systems zu bewerten und potenzielle Schwachstellen zu identifizieren. Werde kein Opfer - schützen Sie Ihre Daten proaktiv.Das obige ist der detaillierte Inhalt vonWas ist Ransomware?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Wie man am iPhone Umgebungsmusik spieltApr 28, 2025 am 11:40 AM

Wie man am iPhone Umgebungsmusik spieltApr 28, 2025 am 11:40 AMEine der neuesten interessanten Funktionen des iPhone ist der Umgebungsmusik -Player, der, wie der Name schon sagt, Umgebungsmusik spielt. Diese ordentliche Audio -Funktion ist mit iOS 18.4 erhältlich, und der Umgebungsmusik -Player bietet vier verschiedene Umgebungsmusiktypen: Schlaf, Entspannung, Arbeit sowie körperliche und psychische Gesundheit. Während der Ambient Music Player frei zu verwenden ist und mit Apple Music zu tun scheint, ist er insofern einzigartig, als er die Musik -App nicht durchläuft und es keine speziellen Apps zum Spielen gibt. Stattdessen ist der Ambient Music Player auf dem iPhone in optionalen Teilen des Kontrollzentrums auf mysteriöse Weise versteckt, sodass es leicht zu übersehen oder sogar zu bemerken ist. Trotzdem, wenn Sie während der Arbeit sanfte Beats und Musik spielen, sich konzentrieren oder sich ausruhen möchten

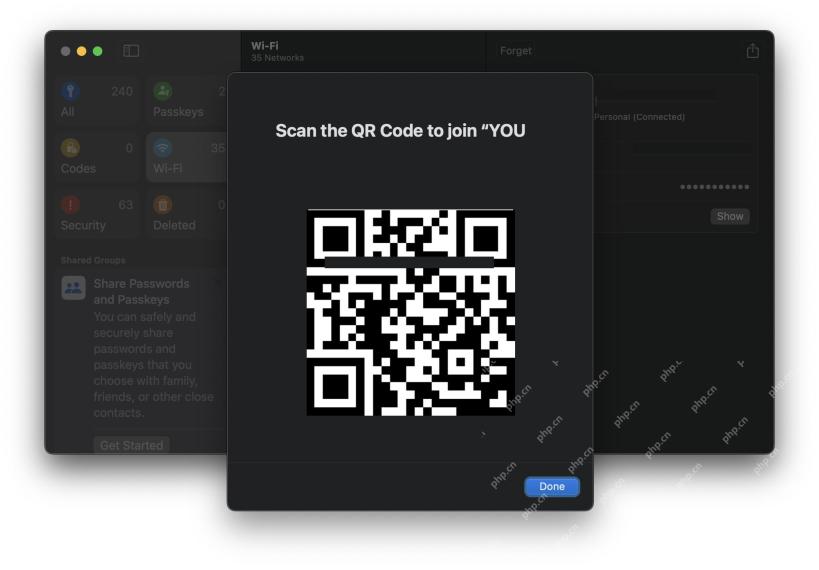

So zeigen Sie QR-Code für Wi-Fi auf iPhone, Mac, iPadApr 28, 2025 am 11:35 AM

So zeigen Sie QR-Code für Wi-Fi auf iPhone, Mac, iPadApr 28, 2025 am 11:35 AMWi-Fi problemlos teilen: Verbinden Sie sich schnell mit QR-Code Eine Möglichkeit, die Zugriffsrechte für Wi-Fi-Router problemlos zu teilen, besteht darin, einen QR-Code für die Wi-Fi-Verbindung zu generieren. Dies ist sehr nützlich in Häusern, Büros, Wartezimmern, Vermietungen, Restaurants, Geschäften und überall, wo Sie Leute brauchen, um sich mit WLAN zu verbinden. Außerdem erleichtert es den Benutzern, Wi-Fi-Netzwerken beizutreten, ohne komplexe Passwörter eingeben zu müssen. Die neueste Version von Mac-, iPhone- und iPad-Systemsoftware erleichtert diese Aufgabe und ermöglicht die Möglichkeit, QR-Codes für einen angeschlossenen Wi-Fi-Router zu generieren. Obwohl das iPhone von Apple, Mac und iPad seit langem eine nützliche Berücksichtigung haben

iOS 18.4.1 Update mit CarPlay Fix & Security Patches veröffentlichtApr 28, 2025 am 11:34 AM

iOS 18.4.1 Update mit CarPlay Fix & Security Patches veröffentlichtApr 28, 2025 am 11:34 AMApple startet iPhone iOS 18.4.1 und iPad iPados 18.4.1 Updates! Dieses Update enthält wichtige Fehlerbehebungen und Sicherheitspatches und wird empfohlen, um jetzt zu aktualisieren. IOS 18.4.1 behebt in einigen Fällen das Problem des Carplay -Verbindungsfehlers ausdrücklich. Wenn Sie Probleme mit der CarPlay -Verbindung haben, kann dieses Update Ihr Problem lösen. Darüber hinaus hat Apple MacOS Sequoia 15.4.1, Watchos, TVOS und VisionOS -Updates veröffentlicht. Wie lade ich iOS 18.4.1 / iPados 18.4.1 Update herunter und installieren Sie iOS?

MacOS Beta: Die Sequoia 15.5 Beta 3 ist jetzt verfügbar. Hier, wie man es bekommtApr 27, 2025 pm 06:05 PM

MacOS Beta: Die Sequoia 15.5 Beta 3 ist jetzt verfügbar. Hier, wie man es bekommtApr 27, 2025 pm 06:05 PMMacOS Sequoia: Erforschen Sie die Beta -Version tief Im September 2024 landete MacOS Sequoia offiziell auf Mac -Computern, aber seine Beta -Beta -Versionsentwicklung geht weiter. Registrierte Entwickler oder öffentliche Beta -Testbenutzer können weiterhin die neuesten Updates erhalten und neue Funktionen erleben, die nicht öffentlich veröffentlicht wurden. Dieser Artikel erläutert ausführlich den Inhalt der neuesten Version von Sequoia Beta, die Erwerfung, Installation von Schritten und potenzielle Risikovermeidung. Wenn Sie es vorziehen, die neueste offizielle Version von macOS Sequoia zu verwenden, finden Sie unter der Aktualisierung Ihres Mac -Systems. In der Vergangenheit war die Entwickler -Beta -Version nur für Entwickler gedacht, die sich für den Beitritt zum Apple Developer -Programm bezahlten (Kosten für 99 USD/£ 79). In den letzten Tagen jedoch

Wie man vermeidet, von SMS und ähnlichen Smishing-Versuchen durch eine Maut-Sammlung betrogen zu werdenApr 27, 2025 pm 06:03 PM

Wie man vermeidet, von SMS und ähnlichen Smishing-Versuchen durch eine Maut-Sammlung betrogen zu werdenApr 27, 2025 pm 06:03 PMEine Welle von "Toll-Fee-SMS-Betrug" fährt derzeit in ganz Amerika. Viele Landesregierungen haben die Bewohner vor Textnachrichten aus unbekannten Zahlen gewarnt, die die Zahlung für angeblich unbezahlte Mautgebühren fordern. Die Glaubwürdigkeit des Betrugs stammt aus dem

So machen Sie Ihren Mac -Text auf einer großen Anzeige größerApr 27, 2025 pm 05:59 PM

So machen Sie Ihren Mac -Text auf einer großen Anzeige größerApr 27, 2025 pm 05:59 PMDas Verbinden Ihres Mac mit einem großen HDTV bietet Zugriff auf eine Vielzahl von audiovisuellen Apps und Streaming-Diensten, die alle in der Secure MacOS-Umgebung sind. Es tritt jedoch ein häufiges Problem auf: winzige Schnittstellenelemente auf der externen Anzeige, wodurch sie differenziert werden

So stoppen Sie die Anzeige statisch nach dem Aufwachen Ihres Mac -MonitorsApr 27, 2025 pm 05:57 PM

So stoppen Sie die Anzeige statisch nach dem Aufwachen Ihres Mac -MonitorsApr 27, 2025 pm 05:57 PMDie Leser haben zeitweise statische Störungen gemeldet, nachdem externe Monitore aus dem Schlaf aufgewacht waren, aber wir haben kürzlich einen neuen Bericht erhalten: Dieses Problem trat bei jedem Monitor eines Paares auf. Sie fanden keine Regeln, und wie frühere Leser kann es das Problem lösen, den Monitor auszuschalten und dann einzuschalten. Obwohl es keine universelle Antwort gibt, zeigt Untersuchungen, dass das Problem in der Verbindungslinie oder Protokolle auf der Verbindungslinie liegen kann. Abhängig vom Modell Ihres Mac und Monitors können Sie Probleme leicht beheben. HDCP -Protokoll (Hochbandbreite digitaler Inhaltsschutz) Nach allen HDMI- oder DisplayPort -konformen Geräten (einschließlich der Verwendung über Thunderbolt oder USB)

So geben Sie einen Hashtag (#) auf Ihren Mac einApr 27, 2025 pm 05:53 PM

So geben Sie einen Hashtag (#) auf Ihren Mac einApr 27, 2025 pm 05:53 PMDas Hashtag (#) -Symbol, das auch als Pfundzeichen oder Octothorpe bekannt ist, ist dank der sozialen Medien allgegenwärtig geworden. Das Eingeben auf einem Mac hängt jedoch von Ihrem Tastaturlayout ab. US -Tastaturlayout: Drücken Sie einfach Shift 3. Großbritannien Tastaturlayout: PR

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

mPDF

mPDF ist eine PHP-Bibliothek, die PDF-Dateien aus UTF-8-codiertem HTML generieren kann. Der ursprüngliche Autor, Ian Back, hat mPDF geschrieben, um PDF-Dateien „on the fly“ von seiner Website auszugeben und verschiedene Sprachen zu verarbeiten. Es ist langsamer und erzeugt bei der Verwendung von Unicode-Schriftarten größere Dateien als Originalskripte wie HTML2FPDF, unterstützt aber CSS-Stile usw. und verfügt über viele Verbesserungen. Unterstützt fast alle Sprachen, einschließlich RTL (Arabisch und Hebräisch) und CJK (Chinesisch, Japanisch und Koreanisch). Unterstützt verschachtelte Elemente auf Blockebene (wie P, DIV),

Sicherer Prüfungsbrowser

Safe Exam Browser ist eine sichere Browserumgebung für die sichere Teilnahme an Online-Prüfungen. Diese Software verwandelt jeden Computer in einen sicheren Arbeitsplatz. Es kontrolliert den Zugriff auf alle Dienstprogramme und verhindert, dass Schüler nicht autorisierte Ressourcen nutzen.

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

SecLists

SecLists ist der ultimative Begleiter für Sicherheitstester. Dabei handelt es sich um eine Sammlung verschiedener Arten von Listen, die häufig bei Sicherheitsbewertungen verwendet werden, an einem Ort. SecLists trägt dazu bei, Sicherheitstests effizienter und produktiver zu gestalten, indem es bequem alle Listen bereitstellt, die ein Sicherheitstester benötigen könnte. Zu den Listentypen gehören Benutzernamen, Passwörter, URLs, Fuzzing-Payloads, Muster für vertrauliche Daten, Web-Shells und mehr. Der Tester kann dieses Repository einfach auf einen neuen Testcomputer übertragen und hat dann Zugriff auf alle Arten von Listen, die er benötigt.

SAP NetWeaver Server-Adapter für Eclipse

Integrieren Sie Eclipse mit dem SAP NetWeaver-Anwendungsserver.