Der Kauf einer gebrauchten Grafikkarte kann Ihnen ein Vermögen sparen, insbesondere angesichts der aktuellen hohen Preise für neue GPUs. Mit diesem Leitfaden können Sie sicher und effektiv auf dem gebrauchten Markt navigieren.

Warum Gebrauch kaufen? Und ist es sicher?

gpus sind teuer, aber ihr Wert schafft schnell. Eine zweijährige Karte kann oft für 30-70% weniger als ihr ursprünglicher Preis gekauft werden. Obwohl es ein wahrgenommenes Risiko gibt, ist die Realität, dass die meisten elektronischen Fehler in der Lebensdauer eines Geräts früh auftreten. Sobald eine Karte ihre anfängliche Einbruchperiode überlebt, funktioniert sie wahrscheinlich jahrelang zuverlässig, wobei der Ersatz für Lüfter das häufigste Wartungsbedarf ist. Die Erfahrung des Autors unterstützt dies, ohne dass es bei zahlreichen gebrauchten GPU -Einkäufen versagt hat. Es wird jedoch immer noch Vorsicht geboten, daher dieser Leitfaden. Sie müssen wahrscheinlich eine Karte der vorherigen Generation in Betracht ziehen, um das beste Preis-Leistungs-Verhältnis zu erhalten.

Budgetierung und Marktforschung

Setzen Sie ein realistisches Budget. Verwenden Sie Benchmark -Daten, um GPUs von verschiedenen Herstellern und Generationen zu vergleichen. Überbezahlen Sie nicht für geringfügige Variationen innerhalb einer Modelllinie. Leistungsunterschiede sind normalerweise vernachlässigbar. Hier ist ein Vergleich von Karten, die eine ähnliche Leistung bieten:

- nvidia rtx 2070

- nvidia rtx 3060

- AMD RX 6600 XT

- amd rx 7600

- Intel Arc A750

Priorisieren Sie die Leistung vor kleinen kosmetischen Upgrades.

Priorisieren Sie die Leistung vor kleinen kosmetischen Upgrades.

wo zu kaufen

- vertrauenswürdige Quellen: Freunde oder angesehene lokale Computergeschäfte sind die sichersten Optionen, die häufig Garantien oder Tests bieten. NewEgg und Amazon verkaufen auch renovierte Karten.

- Online -Marktplätze: eBay und Facebook Marketplace bieten die besten Angebote, haben aber mehr Risiken. Kleinere Online -Communitys (Foren, Reddit, Discord) erfordern mehr Forschung, können jedoch gute Ergebnisse liefern.

Verkäufer und Kartengeschichte Forschung

Listen für rote Fahnen untersuchen: Stockfotos, ungewöhnlich niedrige Preise, vage Beschreibungen, mangelnde Nachweise der Funktionalität, Ausweicherverkäufer. Während Karten für den Bergbau riskant erscheinen mögen, halten viele Bergleute ihre Karten gut bei. Konzentrieren Sie sich auf den Ruf des Verkäufers; Positives Feedback und verifizierte Einkäufe sind von entscheidender Bedeutung. Verhandeln Sie eine kurze Rückkehrzeit (z. B. eine Woche), um sich selbst zu schützen.

visuelle Inspektion

fordern Sie detaillierte Fotos an. Suchen Sie nach:

- übermäßiger Staub (schlechte Wartung)

- beschädigte Lüfter, Anschlüsse oder fehlende Schrauben

- kaputte Garantiedichtungen (zeigt an, dass die Karte geöffnet wurde)

- Kratzer an den Goldkontaktstiften (zeigt häufige Verwendung/Entfernung an)

- beschädigte SMD -Kondensatoren (extrem fragile Komponenten)

Vergleichen Sie den Zustand der Karte mit Online -Bildern desselben Modells.

Vergleichen Sie den Zustand der Karte mit Online -Bildern desselben Modells.

persönliche Tests (empfohlen)

testen Sie die Karte persönlich. Stellen Sie sicher, dass Ihre Stromversorgung kompatibel ist. Führen Sie anspruchsvolle Spiele und Benchmark -Tools aus. Monitor:

- GPU -Temperatur (Hotspot -Temperatur, idealerweise unter 85 ° C unter Last)

- Power Draw

- Leistung (verglichen mit Online -Benchmarks)

- Lüfterrauschen (Schleifen oder Klappern zeigt Probleme an)

- Spulenjamm (häufig, normalerweise kein ernstes Problem)

nach Artefakten oder Instabilität prüfen. Installieren

nach Artefakten oder Instabilität prüfen. Installieren

Der Kauf einer gebrauchten Grafikkarte kann eine intelligente finanzielle Entscheidung sein. Wenn Sie diese Schritte befolgen, können Sie das Risiko erheblich reduzieren und viel sichern. Glückliche Jagd!

Das obige ist der detaillierte Inhalt vonSo kaufen Sie eine gebrauchte Grafikkarte, ohne betrogen zu werden. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Microsoft fordert das MacBook Air mit einem neuen Oberflächenlaptop herausMay 08, 2025 am 03:02 AM

Microsoft fordert das MacBook Air mit einem neuen Oberflächenlaptop herausMay 08, 2025 am 03:02 AMDer neueste Surface -Laptop von Microsoft zielt darauf ab, mit dem MacBook Air mit einigen bemerkenswerten Kompromissen konkurrieren zu können. Das Fehlen einer Oberflächenverbindung markiert eine signifikante Abweichung von früheren Modellen, was die wachsende Prävalenz von Thunderbolt und USB -DO widerspiegelt

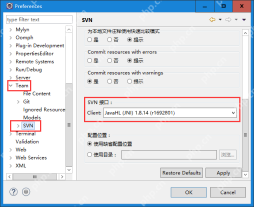

Lösen Sie das Problem, dass das SVN -Plugin in Eclipse immer für die Kennworteingabe auffordertMay 07, 2025 pm 05:03 PM

Lösen Sie das Problem, dass das SVN -Plugin in Eclipse immer für die Kennworteingabe auffordertMay 07, 2025 pm 05:03 PM1. Hintergrund kürzlich werden bei Verwendung des SVN-Plug-Ins die Aufforderung zur Eingabe von Kennwörtern in Eclipse immer aufgefordert, Kennwörter einzugeben, was besonders ärgerlich ist. Nach harter Arbeit löste ich das Problem schließlich und teilte es mit Ihnen mit ~ 2. Analyse des Kennwortmechanismus des SVN-Plug-Ins und der Ursache des Problems. Wenn wir das SVN-Plug-In zum ersten Mal verwenden und das Kennwort eingeben, wird eine Datei, die das Kennwort speichert, generiert. Anschließend wird das SVN-Plug-In die Benutzernamen- und Kennwortinformationen standardmäßig jedes Mal gelesen. Wenn Eclipse gestartet wird, werden die Konfigurationsinformationen automatisch in den Programm -Cache eingelesen. Nachdem das Passwort von SVN geändert wurde, ist es unmöglich, sich erneut anzumelden, und es gibt keine Aufforderung, das Passwort erneut einzugeben. Zu diesem Zeitpunkt können wir die relevanten Konfigurationsdateien löschen und das SVN-Plugin auffordern, das Kennwort erneut einzugeben. EC

So restaurieren Sie die Schritte der Win8 -SystemdetailsMay 07, 2025 pm 05:00 PM

So restaurieren Sie die Schritte der Win8 -SystemdetailsMay 07, 2025 pm 05:00 PMDie Schritte zum Starten von Systemen in Windows 8 sind: 1. Drücken Sie die Windows -Taste X, um das Verknüpfungsmenü zu öffnen. 2. Wählen Sie "Bedienfeld", geben Sie "System und Sicherheit" ein und klicken Sie auf "System". 3. Wählen Sie "Systemschutz" und klicken Sie auf "Systemwiederherstellung". 4. Geben Sie das Administratorkennwort ein und wählen Sie den Wiederherstellungspunkt aus. Bei der Auswahl des entsprechenden Wiederherstellungspunkts wird empfohlen, den Wiederherstellungspunkt vor dem Auftreten des Problems auszuwählen oder ein bestimmtes Datum zu erinnern, an dem das System gut ausgeführt wird. Während des Systems Wiederherstellungsprozess können Sie einen anderen Wiederherstellungspunkt versuchen oder den Befehl "sfc/scannow" verwenden, um die Systemdateien zu reparieren. Nach der Wiederherstellung müssen Sie den Systembetriebsstatus überprüfen, die Software neu installieren oder konfigurieren und die Daten neu verknüpfen und regelmäßig neue Wiederherstellungspunkte erstellen.

'Modernes Betriebssystem Originalbuch 3rd Edition'May 07, 2025 pm 04:57 PM

'Modernes Betriebssystem Originalbuch 3rd Edition'May 07, 2025 pm 04:57 PM"Modern Operating Systems (English Edition 3rd Edition)" ist ein klassisches Werk von Professor Tanenbaum. Mit seiner tiefgreifenden Erfahrung in der Gestaltung von drei Betriebssystemen integriert das Buch Theorie und Praxis perfekt. Die dritte Ausgabe des Buches untersucht eine Reihe von Themen, wie z. B. Prozess, Threading, Speichermanagement, Dateisysteme, I/A-Sackgassen, Schnittstellendesign, Multimedia, Leistungsabfälle und die neuesten Trends im Betriebssystemdesign vorgestellt. Das Buch erläutert nicht nur die Prinzipien und Praktiken moderner Betriebssysteme im Detail, sondern lenkt auch besondere Aufmerksamkeit auf Linux-Betriebssysteme, Windows Vista-Betriebssysteme, eingebettete Betriebssysteme, Echtzeit-Betriebssysteme und Multimedia-Betriebssysteme. Deckung von Windows Vista und den neuesten Linux/UNIX -Operationen

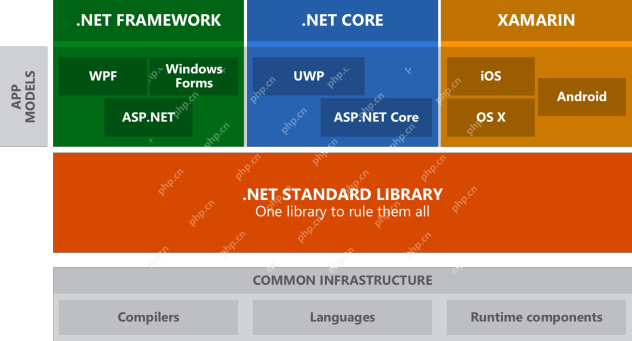

.NET CORE Quick Start Tutorial 1. Der Anfang: über .NET Core sprechenMay 07, 2025 pm 04:54 PM

.NET CORE Quick Start Tutorial 1. Der Anfang: über .NET Core sprechenMay 07, 2025 pm 04:54 PM1. Der Ursprung von .NetCore Wenn wir über .NetCore sprechen, dürfen wir seinen Vorgänger .NET nicht erwähnen. Java war zu dieser Zeit im Rampenlicht, und Microsoft bevorzugte auch Java. Die Java Virtual Machine auf der Windows -Plattform wurde von Microsoft basierend auf den JVM -Standards entwickelt. Es soll die beste Leistung Java Virtual Machine zu dieser Zeit sein. Microsoft hat jedoch einen eigenen kleinen Abakus, der versucht, Java mit der Windows-Plattform zu bündeln und einige Windows-spezifische Funktionen hinzuzufügen. Die Unzufriedenheit von Sun führte dazu zu einer Aufschlüsselung der Beziehung zwischen den beiden Parteien, und Microsoft startete dann .NET. .NET hat seit seiner Gründung viele Merkmale von Java geliehen und hat Java in Sprachmerkmalen und Formentwicklung nach und nach übertroffen. Java in Version 1.6

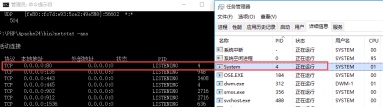

Lösen Sie das Problem, dass der 80 -Port unter Windows 10 vom System mit PID 4 besetzt istMay 07, 2025 pm 04:51 PM

Lösen Sie das Problem, dass der 80 -Port unter Windows 10 vom System mit PID 4 besetzt istMay 07, 2025 pm 04:51 PM1. Hintergrund kürzlich habe ich aus Neugier das Windows 10 -System aktualisiert, was sehr einfach zu bedienen ist und die Erfahrung ist ziemlich gut. Bei der Entwicklung in der Idee wird jedoch festgestellt, dass der Hafen mit Port 80 mithilfe von Port 80 gestartet wurde. Nach einigen Versuchen fand ich eine Lösung und werde sie mit Ihnen teilen. 2. Lösungsschritte 1. Überprüfen Sie die Prozessnummer PID, die Port 80 einnimmt, indem Sie den Befehl netstat-ano | findstr "80" ausführen. 2. Da Port 80 von Systemdiensten besetzt ist, kann der Prozess nicht direkt gekündigt werden. Verwenden Sie daher den Befehl netshhttpshoseServicestate, um den aktuellen HTTP -Dienststatus anzuzeigen. Das Ergebnis ist wie in der Abbildung gezeigt: aus der Abbildung

10 neueste Tools für WebentwicklerMay 07, 2025 pm 04:48 PM

10 neueste Tools für WebentwicklerMay 07, 2025 pm 04:48 PMWeb Development Design ist ein vielversprechendes Karrierefeld. Diese Branche steht jedoch auch vor vielen Herausforderungen. Da sich mehr Unternehmen und Marken auf den Online -Markt wenden, haben Webentwickler die Möglichkeit, ihre Fähigkeiten zu demonstrieren und ihre Karriere erfolgreich zu machen. Da die Nachfrage nach Webentwicklung weiter wächst, nimmt auch die Zahl der Entwickler zu, was zu einem immer heftigen Wettbewerb führt. Aber es ist aufregend, dass Sie, wenn Sie über das Talent und den Willen verfügen, immer neue Möglichkeiten finden, einzigartige Designs und Ideen zu erstellen. Als Webentwickler müssen Sie möglicherweise weiter nach neuen Tools und Ressourcen suchen. Diese neuen Tools und Ressourcen machen Ihren Job nicht nur bequemer, sondern verbessern auch die Qualität Ihrer Arbeit, wodurch Sie mehr Unternehmen und Kunden gewinnen können. Die Trends der Webentwicklung ändern sich ständig.

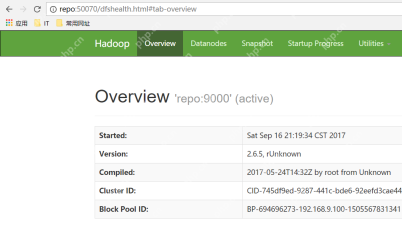

Hadoop Pseudo-verteilte ClusterkonstruktionMay 07, 2025 pm 04:45 PM

Hadoop Pseudo-verteilte ClusterkonstruktionMay 07, 2025 pm 04:45 PMSoftwarevorbereitung Ich verwende eine virtuelle Maschine mit CentOS-6.6 mit dem Hostnamen Repo. In den Schritten zur Installation eines linux -virtuellen Computers in Windows habe ich JDK in dieser virtuellen Maschine installiert. Siehe Anleitung zum Installieren von JDK unter Linux. Darüber hinaus ist die virtuelle Maschine mit einem Schlüsselfreie anmeldung selbst konfiguriert, und die Einstellungen zum Konfigurieren der key-freien Anmeldung zwischen den einzelnen virtuellen Maschine werden referenziert. Die Download -Adresse des Hadoop -Installationspakets lautet: https://mirrors.aliyun.com/apache/hadoop/common/. Ich benutze Hadoop 2.6.5 -Version. Laden Sie das Hadoop -Installationspaket auf den Server hoch und entpacken Sie [root@repo ~] #tarzxv

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

SecLists

SecLists ist der ultimative Begleiter für Sicherheitstester. Dabei handelt es sich um eine Sammlung verschiedener Arten von Listen, die häufig bei Sicherheitsbewertungen verwendet werden, an einem Ort. SecLists trägt dazu bei, Sicherheitstests effizienter und produktiver zu gestalten, indem es bequem alle Listen bereitstellt, die ein Sicherheitstester benötigen könnte. Zu den Listentypen gehören Benutzernamen, Passwörter, URLs, Fuzzing-Payloads, Muster für vertrauliche Daten, Web-Shells und mehr. Der Tester kann dieses Repository einfach auf einen neuen Testcomputer übertragen und hat dann Zugriff auf alle Arten von Listen, die er benötigt.

SAP NetWeaver Server-Adapter für Eclipse

Integrieren Sie Eclipse mit dem SAP NetWeaver-Anwendungsserver.

Herunterladen der Mac-Version des Atom-Editors

Der beliebteste Open-Source-Editor

Dreamweaver CS6

Visuelle Webentwicklungstools

WebStorm-Mac-Version

Nützliche JavaScript-Entwicklungstools