In einem früheren Artikel habe ich vier Arten von Passwörtern beschrieben, die Sie nicht erstellen sollten, es sei denn, Sie möchten, dass Ihr Konto gehackt wird. Da Ihre Passwörter so wertvoll sind, ist es wichtig, dass sie sicher, aber dennoch nicht zu schwer zu merken sind. Passwörter schützen nicht nur Ihr E-Mail-Konto, Ihre Social-Media-Konten und alle von Ihnen genutzten Webdienste, sondern auch viele mit Ihrer Kreditkarte verknüpfte Konten, wie z. B. Ihre Amazon-, eBay- und PayPal-Konten.

Hier sind vier Tipps, die zeigen, wie Sie sichere Passwörter erstellen können:

Tipp #1: Auf die Größe kommt es an

Bei Passwörtern gilt: Je größer, desto besser. Mit der Leistungsfähigkeit heutiger Computer kann ein 6-stelliges Passwort mithilfe von „Brute-Force“-Techniken (bei denen ein Computer einfach jede mögliche Zeichenkombination ausprobiert) in nur wenigen Sekunden geknackt werden. Ein 8-stelliges Passwort kann Stunden dauern, wenn es komplex genug ist; 10 Zeichen würden noch länger dauern. Wenn Sie wirklich sicher sein möchten, wählen Sie 12 Zeichen oder mehr. Stellen Sie aber auch sicher, dass es sich bei Ihren Passwörtern nicht um häufig verwendete Passwörter handelt, wie beispielsweise die auf dieser Wikipedia-Seite aufgeführten.

Tipp #2: Abwechslung ist die Würze des Lebens

Es gibt vier Arten von Zeichen, die Sie in Passwörtern verwenden können:

- Kleinbuchstaben (a, b, c usw.)

- Großbuchstaben (A, B, C usw.)

- Ziffern (1, 2, 3 usw.)

- „Sonderzeichen“, zu denen Satzzeichen (. ; ! usw.) und andere Zeichen (# * usw.) gehören

Es gibt 26 Kleinbuchstaben, 26 Großbuchstaben, 10 Ziffern und je nach Website bis zu ein paar Dutzend Sonderzeichen (die meisten Websites erlauben die Verwendung bestimmter Zeichen nicht).

Wenn Sie ein Passwort mit 8 zufälligen Ziffern (also nur Ziffern) erstellen, gibt es 108 (100 Millionen) Möglichkeiten – alles von 00000000 bis 99999999. Wenn Sie jedoch 8 zufällige Ziffern verwenden Kleinbuchstaben, die Zahl springt auf 268 (über 208 Milliarden, mit a b). Mit einer Kombination aus Zahlen, Groß- und Kleinbuchstaben sowie Sonderzeichen kann die Zahl der Möglichkeiten für ein 8-stelliges, pseudozufällig generiertes Passwort in die Billionen gehen.

Kombinieren Sie dies mit Tipp Nr. 1, verwenden Sie ein längeres Passwort, und sehen Sie, wie sich diese Zahlen während des Urknalls schneller ausdehnen als das Universum. Natürlich gehen diese Zahlen von wirklich pseudozufällig generierten Passwörtern aus. Wenn Sie beispielsweise ein 10-stelliges Passwort wie Password1! wählen würden, würde es nicht lange dauern, das Passwort mit Brute-Force zu knacken. Aber ein 10-stelliges Passwort wie y8E&@.o3Tc – das genauso lang ist und außerdem Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen verwendet – wäre deutlich schwieriger zu knacken, da es keine Wörter oder vorhersehbaren Muster enthält.

Tipp #3: Erstellen Sie eindeutige Passwörter

Der beste Weg, eindeutige Passwörter zu erstellen, besteht darin, pseudozufällige Passwörter zu generieren und diese in Ihrem Passwort-Manager zu speichern – aber wir sind uns selbst voraus; Das ist Tipp Nr. 4.

Angenommen, Sie müssen sich ein Passwort ausdenken, das Sie häufig eingeben müssen, damit es einprägsam ist, aber auch relativ sicher sein soll. Hier finden Sie eine einfache Möglichkeit, einzigartige, einprägsame Passwörter zu erstellen, die schwer zu knacken sind. Sie können ein solches Passwort für das Benutzerkonto auf Ihrem iPhone oder Mac verwenden, was sehr wichtig ist: Wenn jemand Zugang zu Ihrem Telefon oder Computer hat, kann er auf Ihre E-Mails, Ihre Dateien und alle Ihre persönlichen Daten zugreifen.

Versuchen Sie zunächst, sich einen kurzen Satz oder Satz auszudenken, der Ihnen im Gedächtnis bleibt, der aber vorzugsweise kein Axiom oder irgendetwas in öffentlichen Aufzeichnungen wie einem Buch ist. Nehmen wir zum Beispiel an, Sie sind ein großer Fan der Fernsehserie Game of Thrones und halten sie für die großartigste aller Zeiten („The GOAT“, wie die Kinder sagen). Sie sollten nicht gameofthrones oder eine Variation davon als Passwort verwenden, da dies durchaus plausibel in Wörterbüchern zum Knacken von Passwörtern (Datenbanken bekannter oder wahrscheinlicher Passwörter) vorkommen könnte. Aber Ihr erster Gedanke könnte sein, ein Passwort wie dieses zu erstellen – Bitte verwenden Sie keines dieser Beispiele:

gotisthegoat

Das sind 12 Zeichen, also ziemlich lang, aber es sind alles Kleinbuchstaben. Fügen wir ein paar Großbuchstaben ein, um es komplexer zu machen, aber nicht an vorhersehbaren Stellen (z. B. am ersten Buchstaben des Passworts oder einem Wort darin):

gOtistHegoAt

Das ist ein bisschen besser. Aber jetzt wollen wir es mit ein paar Ziffern aufpeppen. Diese müssen trotzdem leicht zu merken sein, oder? Wie wäre es damit:

g0tistH3goAt

Und die Hinzufügung auch nur eines Sonderzeichens macht es theoretisch viel schwieriger, dies zu knacken:

g0tistH3g@At

Wenn so etwas zu schwer zu merken ist, kann man es etwas vereinfachen. Um es etwas einprägsamer zu machen, verwenden wir einfach einen Großbuchstaben, eine Ziffer und ein Sonderzeichen und fügen am Ende zur Sicherheit noch ein 13. Zeichen hinzu:

g0tistHeg@atz

Noch einmal verwenden Sie nicht diese spezifischen Passwortbeispiele. Aber wenn Sie diese Übung alleine durchgeführt haben, haben Sie jetzt ein Passwort, das relativ sicher und gleichzeitig einprägsam ist. Laut der Website „How Secure Is My Password“ würde es im letzten Beispiel oben angeblich etwa 2 Millionen Jahre dauern, bis ein einzelner Computer geknackt wäre – aber das scheint fraglich. Schließlich wird die Computertechnologie immer schneller, KI wird zum Knacken von Passwörtern eingesetzt und Quantencomputing ist in Sicht. Selbst wenn man zukünftige Fortschritte außer Acht lässt, stehen Angreifern heute relativ kostengünstige Technologien wie Cloud-Computing-Cluster leicht zur Verfügung. Auf der Seite „Password Haystacks“ von GRC wird geschätzt, dass es aufgrund der heutigen Technologie bis zu 165 Jahre dauern würde, dieses Passwort zu knacken – ein gewaltiger Zeitaufwand für das Knacken dieses Passworts – weit entfernt von den 2 Millionen Jahren, die die andere Website behauptete.

Ein Passwort wie das letzte Beispiel oben ist auch so komplex, dass es für eine durchschnittliche Person, die Ihnen bei der Eingabe zuschaut (ein Angriff namens „Schultersurfen“), möglicherweise Schwierigkeiten hat, zu verstehen, was Sie eingeben, geschweige denn, es sich zu merken. Ein solches Passwort sollte also ausreichen, um sich bei Ihrem Computer oder Ihrem Telefon anzumelden.

Ein Nachteil ist, dass dieses Passwort schwer einzugeben ist, aber im nächsten Tipp erfahren Sie, wie Sie das umgehen können.

Tipp #4: Speichern Sie Passwörter in Ihrem Schlüsselbund oder verwenden Sie einen Passwort-Manager

Selbst wenn Sie ein wirklich sicheres Passwort auswendig gelernt haben, sollten Sie es nicht für alle Ihre Websites und Dienste wiederverwenden. Der Grund hierfür sind Credential-Stuffing-Angriffe. Wenn die Datenbank einer Site beschädigt wird, versuchen Hacker möglicherweise, öffentlich zugängliche Kombinationen aus Benutzername und Passwort wiederzuverwenden, um sich bei anderen Sites anzumelden. Da es unplausibel ist, sich mehrere Dutzend komplexe Passwörter zu merken, benötigen Sie eine sichere Möglichkeit, all diese einzigartigen Passwörter zu speichern. Hier kommt ein Passwort-Manager ins Spiel.

Wenn Sie hauptsächlich Apple-Geräte verwenden, können Sie die Passwörter-App in macOS und iOS zum Speichern von Passwörtern verwenden. Die Passwörter-App (die die Schlüsselbundtechnologie von Apple nutzt) „merkt“ sich Passwörter, wenn Sie sie in Safari eingeben, zusammen mit den Passwörtern, die Sie für Mail und andere Programme verwenden. Sie können auch einen der vielen verfügbaren Passwort-Manager verwenden (wählen Sie einen seriösen und bekannten – aber nicht LastPass). Stellen Sie einfach sicher, dass das Master-Passwort, das Sie für diese Software verwenden, genauso sicher ist wie im obigen Beispiel.

Einige Passwort-Manager bieten Ihnen die Möglichkeit, „einfach einzugebende“ Passwörter auszuwählen, was ein schöner Bonus ist. So könnten Sie beispielsweise etwas wie Egad-FIERY6-jesters generieren – das sowohl länger als auch einfacher auf einem iPhone oder einer anderen digitalen Tastatur zu tippen ist als das g0tistHeg@atz-Beispiel von früher, und es ist nicht besonders schwer, es sich bei Bedarf zu merken.

Das obige ist der detaillierte Inhalt von4 Tipps zum Erstellen sicherer Passwörter. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

So installieren Sie MacOS Sequoia Public BetaMay 15, 2025 am 10:39 AM

So installieren Sie MacOS Sequoia Public BetaMay 15, 2025 am 10:39 AMDas MacOS Sequoia Public Beta -Programm ist jetzt verfügbar und bietet Mac -Benutzern eine frühzeitige Chance, das neue MacOS -Software -Update zu untersuchen. Es ist jedoch wichtig zu beachten

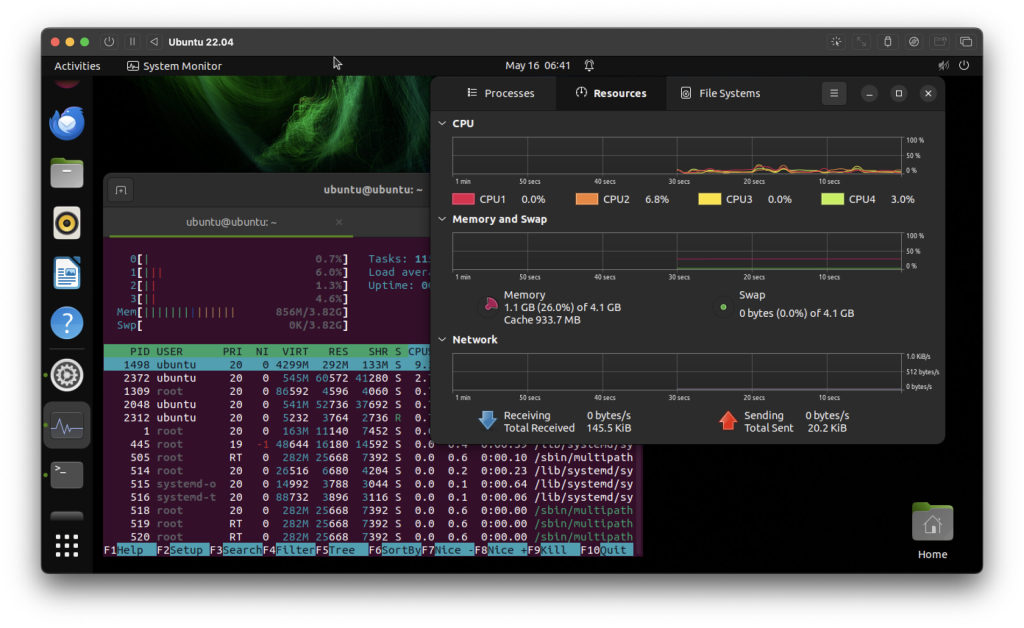

So laufen Sie Ubuntu Linux auf Apple Silicon MacMay 15, 2025 am 10:37 AM

So laufen Sie Ubuntu Linux auf Apple Silicon MacMay 15, 2025 am 10:37 AMMöchten Sie Ubuntu Linux auf Ihrem Apple Silicon Mac leiten? Es ist jetzt einfacher als je zuvor, Ubuntu neben MacOS zu betreiben, ohne dass das Betriebssystem Ihres Macs auf Partitionierung, Dual -Booten oder das Risiko eines Mac -Macs gefahren ist. Dank der virtuellen Maschinentechnologie, Sie

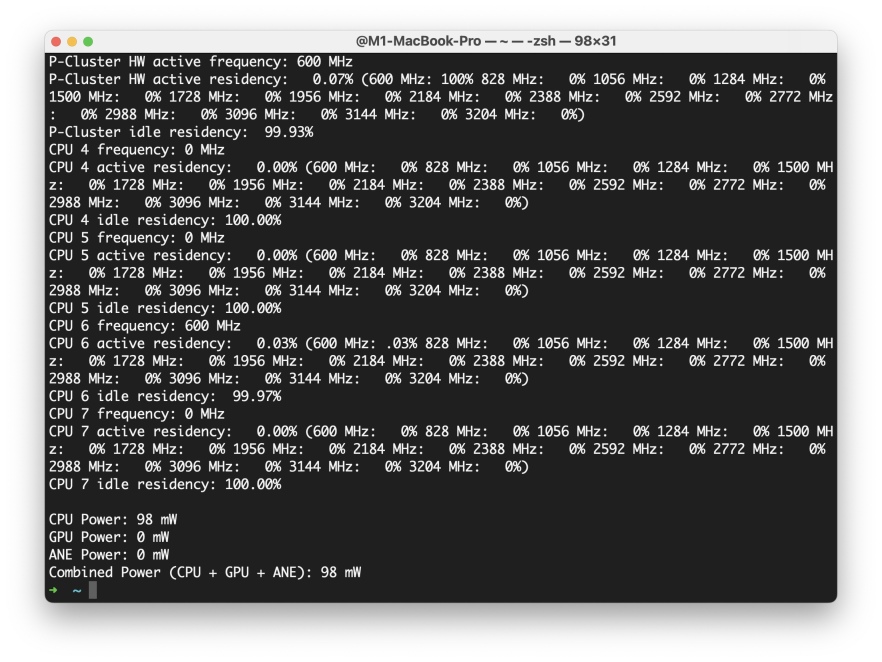

So sehen Sie die individuelle Kern -CPU -Verwendung auf Mac mit PowerMetricsMay 15, 2025 am 10:31 AM

So sehen Sie die individuelle Kern -CPU -Verwendung auf Mac mit PowerMetricsMay 15, 2025 am 10:31 AMEs gibt mehrere Methoden, um die CPU -Verwendung auf einem Mac zu verfolgen, wobei der beliebteste Aktivitätsmonitor für die grafische Schnittstelle und HTOP oder TOP für Befehlszeilenbenutzer ist. Während der Aktivitätsmonitor ein optionales Kerndiagramm anzeigen kann, zeigt HTOP CPU -Kern

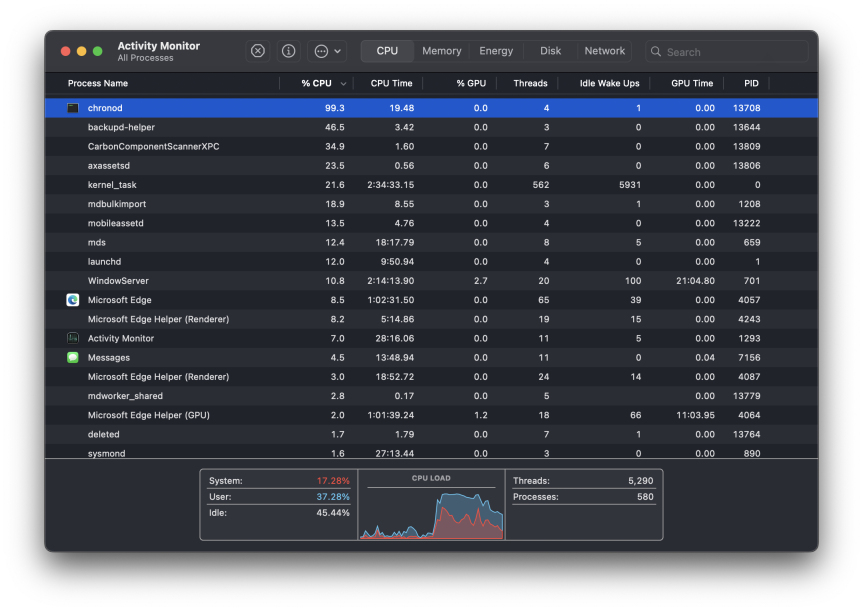

Chronod auf Mac – Anfragen mit hoher CPU -Nutzungs- und Netzwerkzugriffsanforderungen erläutertMay 15, 2025 am 10:18 AM

Chronod auf Mac – Anfragen mit hoher CPU -Nutzungs- und Netzwerkzugriffsanforderungen erläutertMay 15, 2025 am 10:18 AMEinige Mac -Benutzer stellen gelegentlich fest, dass der "Chronod" -Prozess in macOS entweder viele Systemressourcen verbraucht oder Zugriff auf eine Netzwerkverbindung anfordert. Manchmal werden Chronods auch durch übermäßig alarmige Antivirenanwendungen gekennzeichnet. Während viele Menschen diese Situation ignorieren, gibt es auch merkwürdige Mac -Benutzer, die aktiv untersuchen, welche spezifischen Prozesse, die viele Ressourcen konsumieren, oder welche Absichten ein Prozess sind, der Internetzugang erfordert oder erfordert. Also, was ist Chronod auf Mac? Warum verwendet es hohe CPU- und Systemressourcen? Warum erfordert es Netzwerkzugriff? Lassen Sie uns in den Chronod -Prozess eintauchen, um seine Funktionalität besser zu verstehen. Was ist Chronod? Der Chronod -Prozess ist

Sicherheitsmakler auf Mac: Was ist es und was macht es auf MacBook Air/Pro?May 15, 2025 am 10:11 AM

Sicherheitsmakler auf Mac: Was ist es und was macht es auf MacBook Air/Pro?May 15, 2025 am 10:11 AMWas ist der Sicherheitsagent über MacSecurity -Agent für Mac -Funktionen als Hintergrundprozess, der für die Verwaltung der Benutzerauthentifizierung, Systemsicherheitsbenachrichtigungen und Anfragen nach Anwendungsberechtigungen verantwortlich ist. Es arbeitet mit dem Security Server T von MacOS zusammen

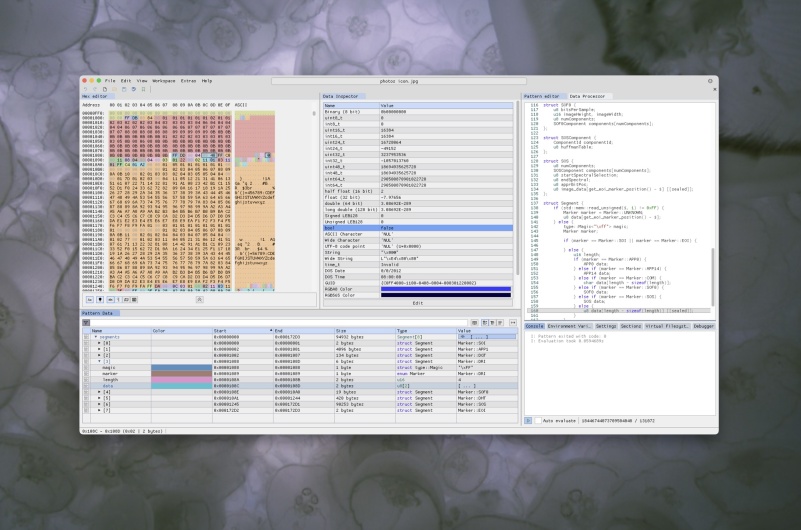

2 der besten Hex -Redakteure für Mac: Imhex & Hex FiendMay 15, 2025 am 10:05 AM

2 der besten Hex -Redakteure für Mac: Imhex & Hex FiendMay 15, 2025 am 10:05 AMHex -Redakteure sind spezielle Softwaretools, die zum Anzeigen und Bearbeiten von Hexadezimaldaten sowie für rohe Binärdaten in Dateien entwickelt wurden. Diese Tools sind für Programmierer, Entwickler und Reverse -Ingenieure, die inspizieren, debuggen und ana sind, unverzichtbar

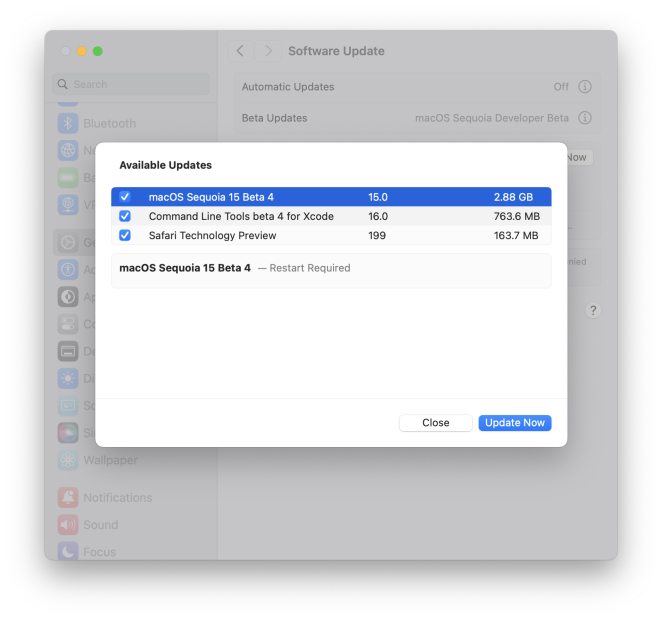

MacOS Sequoia 15 Beta 4 zum Download verfügbarMay 15, 2025 am 09:54 AM

MacOS Sequoia 15 Beta 4 zum Download verfügbarMay 15, 2025 am 09:54 AMApple hat die vierte Beta -Veröffentlichung von MacOS Sequoia 15 für diejenigen vorgestellt, die sich im Beta -Testprogramm von MacOS Sequoia entwickeln. In der Regel wird der entsprechende Build für öffentliche Beta -Tester, der als MacOS Sequoia Public Beta 2 bezeichnet wird, Shor freigegeben

Facetime funktioniert nicht auf Mac? Hier erfahren Sie, wie Sie es beheben könnenMay 15, 2025 am 09:49 AM

Facetime funktioniert nicht auf Mac? Hier erfahren Sie, wie Sie es beheben könnenMay 15, 2025 am 09:49 AMDie Facetime-Anwendung von Apple ist so konzipiert, dass sie Apple-Benutzer nahtlos verbinden, und bietet Funktionen wie die Support mit zwei Kamera für Smartphones für erweiterte Video-Chat-Erlebnisse. Dieser Artikel d

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

MantisBT

Mantis ist ein einfach zu implementierendes webbasiertes Tool zur Fehlerverfolgung, das die Fehlerverfolgung von Produkten unterstützen soll. Es erfordert PHP, MySQL und einen Webserver. Schauen Sie sich unsere Demo- und Hosting-Services an.

DVWA

Damn Vulnerable Web App (DVWA) ist eine PHP/MySQL-Webanwendung, die sehr anfällig ist. Seine Hauptziele bestehen darin, Sicherheitsexperten dabei zu helfen, ihre Fähigkeiten und Tools in einem rechtlichen Umfeld zu testen, Webentwicklern dabei zu helfen, den Prozess der Sicherung von Webanwendungen besser zu verstehen, und Lehrern/Schülern dabei zu helfen, in einer Unterrichtsumgebung Webanwendungen zu lehren/lernen Sicherheit. Das Ziel von DVWA besteht darin, einige der häufigsten Web-Schwachstellen über eine einfache und unkomplizierte Benutzeroberfläche mit unterschiedlichen Schwierigkeitsgraden zu üben. Bitte beachten Sie, dass diese Software

SAP NetWeaver Server-Adapter für Eclipse

Integrieren Sie Eclipse mit dem SAP NetWeaver-Anwendungsserver.

Sicherer Prüfungsbrowser

Safe Exam Browser ist eine sichere Browserumgebung für die sichere Teilnahme an Online-Prüfungen. Diese Software verwandelt jeden Computer in einen sicheren Arbeitsplatz. Es kontrolliert den Zugriff auf alle Dienstprogramme und verhindert, dass Schüler nicht autorisierte Ressourcen nutzen.

SecLists

SecLists ist der ultimative Begleiter für Sicherheitstester. Dabei handelt es sich um eine Sammlung verschiedener Arten von Listen, die häufig bei Sicherheitsbewertungen verwendet werden, an einem Ort. SecLists trägt dazu bei, Sicherheitstests effizienter und produktiver zu gestalten, indem es bequem alle Listen bereitstellt, die ein Sicherheitstester benötigen könnte. Zu den Listentypen gehören Benutzernamen, Passwörter, URLs, Fuzzing-Payloads, Muster für vertrauliche Daten, Web-Shells und mehr. Der Tester kann dieses Repository einfach auf einen neuen Testcomputer übertragen und hat dann Zugriff auf alle Arten von Listen, die er benötigt.