Web-Frontend

Web-Frontend js-Tutorial

js-Tutorial Implementieren der ASP.NET-Identität für eine mandantenfähige Anwendung: Best Practices

Implementieren der ASP.NET-Identität für eine mandantenfähige Anwendung: Best Practices

Das Erstellen einer mehrmandantenfähigen Anwendung stellt besondere Herausforderungen dar, insbesondere wenn es um die Verwaltung der Benutzerauthentifizierung und -autorisierung über mehrere Mandanten hinweg geht. In diesem Artikel erkläre ich Ihnen, wie Sie ASP.NET Identity in einer mandantenfähigen Umgebung implementieren und dabei Best Practices befolgen, um Skalierbarkeit, Sicherheit und Wartbarkeit sicherzustellen.

Was ist eine Multi-Tenant-Anwendung?

Eine mandantenfähige Anwendung ermöglicht es mehreren Organisationen (Mandanten), dieselbe Instanz einer Anwendung zu verwenden, wobei die Daten jedes Mandanten von anderen isoliert sind. Diese Architektur ist effizient für die Skalierung und Kostenteilung, erfordert jedoch besondere Berücksichtigung bei der Benutzerauthentifizierung und -autorisierung.

Einrichten der ASP.NET-Identität für Mehrmandantenfähigkeit

ASP.NET Identity ist ein flexibles Framework für die Authentifizierung und Benutzerverwaltung. Um es für ein Multi-Tenant-Setup anzupassen, müssen Sie Folgendes tun:

- Identifizieren und unterscheiden Sie Mieter in Ihrem Benutzerspeicher.

- Benutzerdaten isolieren, sodass jeder Mieter nur seine eigenen Benutzer sieht.

- Implementieren Sie benutzerdefinierte Authentifizierung und Rollenverwaltungzugeschnitten auf jeden Mandanten.

Schritt 1: Ändern Sie das Benutzermodell, um Mehrmandantenfähigkeit zu unterstützen

In einer mandantenfähigen App muss jeder Benutzer einem bestimmten Mandanten zugeordnet sein. Sie können das ASP.NET Identity User-Modell ändern, indem Sie eine TenantId-Eigenschaft hinzufügen, um den Mandanten zu verfolgen, zu dem ein Benutzer gehört.

public class ApplicationUser : IdentityUser

{

public string TenantId { get; set; }

}

Schritt 2: IdentityDbContext erweitern, um Mandantendaten zu verarbeiten

Als nächstes erweitern Sie den IdentityDbContext, um mandantenspezifische Daten zu unterstützen, indem Sie sicherstellen, dass Abfragen basierend auf der TenantId gefiltert werden.

public class ApplicationDbContext : IdentityDbContext<applicationuser>

{

public ApplicationDbContext(DbContextOptions<applicationdbcontext> options)

: base(options) { }

protected override void OnModelCreating(ModelBuilder builder)

{

base.OnModelCreating(builder);

// Add a global query filter to isolate data by tenant

builder.Entity<applicationuser>().HasQueryFilter(u => u.TenantId == GetCurrentTenantId());

}

private string GetCurrentTenantId()

{

// Implement logic to retrieve the current tenant's ID, e.g., from the request or context

return TenantResolver.ResolveTenantId();

}

}

</applicationuser></applicationdbcontext></applicationuser>

Schritt 3: Mieterauflösung

Um sicherzustellen, dass jeder Benutzer dem richtigen Mandanten zugeordnet ist, benötigen Sie einen Mandanten-Resolver, um zu bestimmen, auf welchen Mandanten sich die aktuelle Anfrage bezieht. Dies kann auf der Subdomain, einem URL-Segment oder einem benutzerdefinierten Header basieren.

public static class TenantResolver

{

public static string ResolveTenantId()

{

// Example: Resolve tenant from subdomain or URL segment

var host = HttpContext.Current.Request.Host.Value;

return host.Split('.')[0]; // Assuming subdomain is used for tenant identification

}

}

Schritt 4: Authentifizierung konfigurieren

In einer mandantenfähigen Anwendung muss unbedingt sichergestellt werden, dass sich Benutzer nur mit ihren mandantenspezifischen Anmeldeinformationen authentifizieren können. Passen Sie die Anmeldelogik an, um bei der Authentifizierung nach der TenantId zu suchen.

public class CustomSignInManager : SignInManager<applicationuser>

{

public CustomSignInManager(UserManager<applicationuser> userManager,

IHttpContextAccessor contextAccessor,

IUserClaimsPrincipalFactory<applicationuser> claimsFactory,

IOptions<identityoptions> optionsAccessor,

ILogger<signinmanager>> logger,

IAuthenticationSchemeProvider schemes,

IUserConfirmation<applicationuser> confirmation)

: base(userManager, contextAccessor, claimsFactory, optionsAccessor, logger, schemes, confirmation)

{ }

public override async Task<signinresult> PasswordSignInAsync(string userName, string password, bool isPersistent, bool lockoutOnFailure)

{

// Resolve tenant before signing in

var tenantId = TenantResolver.ResolveTenantId();

var user = await UserManager.FindByNameAsync(userName);

if (user == null || user.TenantId != tenantId)

{

return SignInResult.Failed;

}

return await base.PasswordSignInAsync(userName, password, isPersistent, lockoutOnFailure);

}

}

</signinresult></applicationuser></signinmanager></identityoptions></applicationuser></applicationuser></applicationuser>

Schritt 5: Rollenbasierte Zugriffskontrolle (RBAC) durch den Mandanten

Jeder Mandant kann über eigene Rollen und Berechtigungen verfügen. Ändern Sie Ihr Rollenmodell, um eine TenantId einzuschließen, und passen Sie die Rollenprüfungen an, um den aktuellen Mandanten zu berücksichtigen.

public class ApplicationRole : IdentityRole

{

public string TenantId { get; set; }

}

Schritt 6: Sicherer Datenzugriff

Bei mandantenfähigen Anwendungen ist die Datenisolation von entscheidender Bedeutung. Stellen Sie neben der Sicherung der Authentifizierung und Autorisierung sicher, dass Benutzer nur auf mandantenspezifische Daten zugreifen können. Wenden Sie globale Abfragefilter in Ihrem DbContext an oder verwenden Sie Repository-Muster, um Daten basierend auf der aktuellen TenantId zu filtern.

public class UserRepository : IUserRepository

{

private readonly ApplicationDbContext _context;

public UserRepository(ApplicationDbContext context)

{

_context = context;

}

public IQueryable<user> GetUsers()

{

var tenantId = TenantResolver.ResolveTenantId();

return _context.Users.Where(u => u.TenantId == tenantId);

}

}

</user>

Schritt 7: Mehrmandantenfähigkeit testen

Stellen Sie beim Testen einer mandantenfähigen App Folgendes sicher:

- Testen Sie die Anmeldung und Authentifizierung für mehrere Mandanten.

- Stellen Sie sicher, dass Benutzer und Rollen mandantenübergreifend ordnungsgemäß isoliert sind.

- Stellen Sie sicher, dass die Daten nur autorisierten Mietern zugänglich sind.

Mit Unit-Tests und Integrationstests simulieren Sie die Mandantenauflösung und stellen Sie sicher, dass mandantenspezifische Logik angewendet wird.

[TestMethod]

public async Task User_Should_Only_See_Tenant_Data()

{

// Arrange

var tenantId = "tenant_1";

var tenantUser = new ApplicationUser { UserName = "user1", TenantId = tenantId };

// Act

var result = await _signInManager.PasswordSignInAsync(tenantUser.UserName, "password", false, false);

// Assert

Assert.AreEqual(SignInResult.Success, result);

}

Best Practices-Zusammenfassung

- Benutzer- und Rollendaten isolieren: Stellen Sie sicher, dass Benutzer, Rollen und Berechtigungen auf bestimmte Mandanten beschränkt sind.

- Globale Abfragefilter: Verwenden Sie Abfragefilter, um den Datenzugriff automatisch auf den richtigen Mandanten zu beschränken.

- Mandantenauflösung: Implementieren Sie eine robuste Strategie zur Mandantenauflösung basierend auf Subdomains, URL-Segmenten oder benutzerdefinierten Headern.

- Benutzerdefinierte Authentifizierung: Passen Sie den Authentifizierungsprozess an, um Mieterprüfungen einzubeziehen.

- Gründlich testen: Testen Sie Ihre Anwendung immer in mandantenfähigen Szenarien, um Sicherheits- und Datenlecks zu vermeiden.

Fazit

Die Implementierung von ASP.NET Identity in einer mandantenfähigen Umgebung kann eine Herausforderung sein, aber mit den richtigen Vorgehensweisen können Sie Skalierbarkeit, Sicherheit und Datenisolation gewährleisten. Wenn Sie die in diesem Leitfaden beschriebenen Schritte befolgen, können Sie ein robustes mandantenfähiges Identitätsverwaltungssystem aufbauen, das auf die Bedürfnisse jedes Mandanten zugeschnitten ist.

Let me know if you’ve encountered similar challenges or have other best practices for multi-tenant applications. I'd love to hear your thoughts in the comments!

Das obige ist der detaillierte Inhalt vonImplementieren der ASP.NET-Identität für eine mandantenfähige Anwendung: Best Practices. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Ersetzen Sie Stringzeichen in JavaScriptMar 11, 2025 am 12:07 AM

Ersetzen Sie Stringzeichen in JavaScriptMar 11, 2025 am 12:07 AMDetaillierte Erläuterung der Methode für JavaScript -Zeichenfolge und FAQ In diesem Artikel werden zwei Möglichkeiten untersucht, wie String -Zeichen in JavaScript ersetzt werden: Interner JavaScript -Code und interne HTML für Webseiten. Ersetzen Sie die Zeichenfolge im JavaScript -Code Die direkteste Möglichkeit ist die Verwendung der Ersatz () -Methode: str = str.replace ("find", "ersetzen"); Diese Methode ersetzt nur die erste Übereinstimmung. Um alle Übereinstimmungen zu ersetzen, verwenden Sie einen regulären Ausdruck und fügen Sie das globale Flag G hinzu:: STR = Str.Replace (/fi

Benutzerdefinierte Google -Search -API -Setup -TutorialMar 04, 2025 am 01:06 AM

Benutzerdefinierte Google -Search -API -Setup -TutorialMar 04, 2025 am 01:06 AMDieses Tutorial zeigt Ihnen, wie Sie eine benutzerdefinierte Google -Such -API in Ihr Blog oder Ihre Website integrieren und ein raffinierteres Sucherlebnis bieten als Standard -WordPress -Themen -Suchfunktionen. Es ist überraschend einfach! Sie können die Suche auf y beschränken

Beispielfarben JSON -DateiMar 03, 2025 am 12:35 AM

Beispielfarben JSON -DateiMar 03, 2025 am 12:35 AMDiese Artikelserie wurde Mitte 2017 mit aktuellen Informationen und neuen Beispielen umgeschrieben. In diesem JSON -Beispiel werden wir uns ansehen, wie wir einfache Werte in einer Datei mit JSON -Format speichern können. Mit der Notation des Schlüsselwertpaares können wir jede Art speichern

10 JQuery Syntax HighlightersMar 02, 2025 am 12:32 AM

10 JQuery Syntax HighlightersMar 02, 2025 am 12:32 AMVerbessern Sie Ihre Codepräsentation: 10 Syntax -Hochlichter für Entwickler Das Teilen von Code -Snippets auf Ihrer Website oder Ihrem Blog ist eine gängige Praxis für Entwickler. Die Auswahl des richtigen Syntax -Highlighter kann die Lesbarkeit und die visuelle Anziehungskraft erheblich verbessern. T

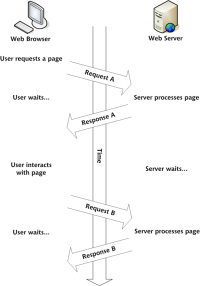

Erstellen Sie Ihre eigenen AJAX -WebanwendungenMar 09, 2025 am 12:11 AM

Erstellen Sie Ihre eigenen AJAX -WebanwendungenMar 09, 2025 am 12:11 AMHier sind Sie also bereit, alles über dieses Ding namens Ajax zu lernen. Aber was genau ist das? Der Begriff AJAX bezieht sich auf eine lose Gruppierung von Technologien, mit denen dynamische, interaktive Webinhalte erstellt werden. Der Begriff Ajax, ursprünglich von Jesse J geprägt

8 atemberaubende JQuery -Seiten -Layout -PluginsMar 06, 2025 am 12:48 AM

8 atemberaubende JQuery -Seiten -Layout -PluginsMar 06, 2025 am 12:48 AMNutzen Sie JQuery für mühelose Webseiten -Layouts: 8 Essential Plugins JQuery vereinfacht das Webseitenlayout erheblich. In diesem Artikel werden acht leistungsstarke JQuery -Plugins hervorgehoben, die den Prozess optimieren, insbesondere nützlich für die manuelle Website -Erstellung

10 JavaScript & JQuery MVC -TutorialsMar 02, 2025 am 01:16 AM

10 JavaScript & JQuery MVC -TutorialsMar 02, 2025 am 01:16 AMDieser Artikel enthält eine kuratierte Auswahl von über 10 Tutorials zu JavaScript- und JQuery Model-View-Controller-Frameworks (MVC). Diese Tutorials decken eine Reihe von Themen von Foundatio ab

Was ist ' this ' in JavaScript?Mar 04, 2025 am 01:15 AM

Was ist ' this ' in JavaScript?Mar 04, 2025 am 01:15 AMKernpunkte Dies in JavaScript bezieht sich normalerweise auf ein Objekt, das die Methode "besitzt", aber es hängt davon ab, wie die Funktion aufgerufen wird. Wenn es kein aktuelles Objekt gibt, bezieht sich dies auf das globale Objekt. In einem Webbrowser wird es durch Fenster dargestellt. Wenn Sie eine Funktion aufrufen, wird das globale Objekt beibehalten. Sie können den Kontext mithilfe von Methoden wie CALL (), Apply () und Bind () ändern. Diese Methoden rufen die Funktion mit dem angegebenen Wert und den Parametern auf. JavaScript ist eine hervorragende Programmiersprache. Vor ein paar Jahren war dieser Satz

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Dreamweaver CS6

Visuelle Webentwicklungstools

SecLists

SecLists ist der ultimative Begleiter für Sicherheitstester. Dabei handelt es sich um eine Sammlung verschiedener Arten von Listen, die häufig bei Sicherheitsbewertungen verwendet werden, an einem Ort. SecLists trägt dazu bei, Sicherheitstests effizienter und produktiver zu gestalten, indem es bequem alle Listen bereitstellt, die ein Sicherheitstester benötigen könnte. Zu den Listentypen gehören Benutzernamen, Passwörter, URLs, Fuzzing-Payloads, Muster für vertrauliche Daten, Web-Shells und mehr. Der Tester kann dieses Repository einfach auf einen neuen Testcomputer übertragen und hat dann Zugriff auf alle Arten von Listen, die er benötigt.

Sicherer Prüfungsbrowser

Safe Exam Browser ist eine sichere Browserumgebung für die sichere Teilnahme an Online-Prüfungen. Diese Software verwandelt jeden Computer in einen sicheren Arbeitsplatz. Es kontrolliert den Zugriff auf alle Dienstprogramme und verhindert, dass Schüler nicht autorisierte Ressourcen nutzen.

EditPlus chinesische Crack-Version

Geringe Größe, Syntaxhervorhebung, unterstützt keine Code-Eingabeaufforderungsfunktion

mPDF

mPDF ist eine PHP-Bibliothek, die PDF-Dateien aus UTF-8-codiertem HTML generieren kann. Der ursprüngliche Autor, Ian Back, hat mPDF geschrieben, um PDF-Dateien „on the fly“ von seiner Website auszugeben und verschiedene Sprachen zu verarbeiten. Es ist langsamer und erzeugt bei der Verwendung von Unicode-Schriftarten größere Dateien als Originalskripte wie HTML2FPDF, unterstützt aber CSS-Stile usw. und verfügt über viele Verbesserungen. Unterstützt fast alle Sprachen, einschließlich RTL (Arabisch und Hebräisch) und CJK (Chinesisch, Japanisch und Koreanisch). Unterstützt verschachtelte Elemente auf Blockebene (wie P, DIV),