Heim >System-Tutorial >Windows-Serie >10 Sicherheitstipps, die Ihre IT-Abteilung gerne befolgen würde

10 Sicherheitstipps, die Ihre IT-Abteilung gerne befolgen würde

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOriginal

- 2024-06-18 21:21:59897Durchsuche

Wahrscheinlich scheinen Ihre IT-Kollegen bei der Arbeit manchmal etwas mürrisch zu sein, und das hat seinen Grund: Sie sind immer damit beschäftigt, hinter den Kulissen zu arbeiten, um Sie vor Hackern und anderen digitalen Bedrohungen zu schützen. Wenn Sie diese Tipps befolgen, können Sie sie weniger mürrisch machen (und Ihre eigene Online-Sicherheit auch außerhalb des Büros verbessern).

Öffnen Sie keine Links in E-Mails, die zu einem Anmeldebildschirm führen.

Es kommt häufig vor, dass Sie eine E-Mail mit einem Link oder einer Schaltfläche erhalten, die zu einem Anmeldebildschirm führt. Sie sollten diese jedoch nicht verwenden. Es ist für einen Betrüger allzu einfach, einen eigenen gefälschten Anmeldebildschirm zu erstellen, Ihnen eine überzeugend aussehende E-Mail mit einem Link per E-Mail zu senden und dann damit Ihr Passwort zu stehlen.

Wenn Sie stattdessen auf einen Link klicken, der Sie zu einer Anmeldeseite führt, schließen Sie die Registerkarte oder das Fenster des Browsers, öffnen Sie eine neue und geben Sie die Adresse der Website selbst ein (oder, wenn Sie eine App verwenden, erneut öffnen). Sobald Sie sich auf der richtigen Website angemeldet haben, können Sie dort Ihre Benachrichtigungen von Ihrem Konto aus überprüfen.

Verwenden Sie starke Passwörter und Zwei-Faktor-Authentifizierung (und geben Sie sie nicht weiter!)

Google

Google Sie sollten immer ein eindeutiges Passwort für jede Website, jeden Dienst oder jede App verwenden, die Sie verwenden, und sicherstellen, dass diese sicher sind.

Wenn Sie Passwörter für verschiedene Dienste wiederverwenden und einer davon gehackt wird, versuchen die Hacker, das Passwort, das sie auf anderen Websites gestohlen haben, zu verwenden, um festzustellen, ob Sie es wiederverwendet haben (dies wird als „Credential Stuffing“ bezeichnet). Wenn Sie Ihre Login-Daten an einen Freund weitergeben (auch für Ihr Netflix-Konto), liegt dies außerhalb Ihrer Kontrolle und dieser könnte sie versehentlich an jemand anderen weitergeben, was dazu führt, dass weitere Konten in einer Angriffskette kompromittiert werden.

Natürlich kann nicht von Ihnen erwartet werden, dass Sie sich alle diese unterschiedlichen Passwörter merken, daher sollten Sie einen Passwort-Manager verwenden, um den Überblick zu behalten. Außerdem sollten Sie nach Möglichkeit die Zwei-Faktor-Authentifizierung aktivieren, damit Angreifer auch dann nicht auf Ihre Konten zugreifen können, wenn Ihr Passwort durchgesickert ist.

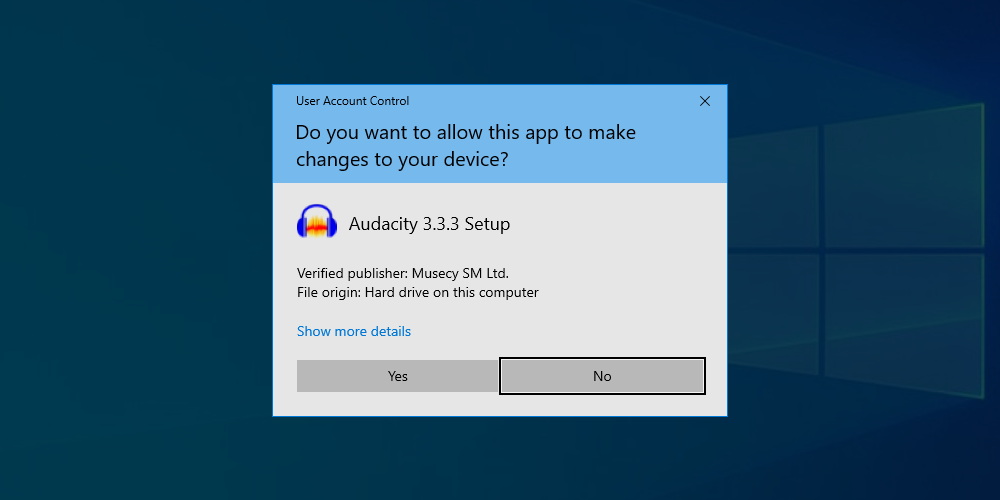

Ignorieren Sie nicht die Windows-Sicherheitsaufforderungen (UAC)

Jeder Windows-Benutzer hat diese lästigen Sicherheitsaufforderungen der Benutzerkontensteuerung (UAC) gesehen. Immer wenn eine Änderung am System vorgenommen werden muss, erscheint eine dieser Warnungen und fordert einen Administrator auf, die Aktion zu genehmigen. Obwohl sie lästig sind, sollten Sie sie nicht ignorieren und die angezeigten Informationen sorgfältig lesen, bevor Sie sie verwerfen oder die Änderung zulassen.

Das liegt daran, dass Viren und Malware normalerweise eine Art Administratorzugriff benötigen, um tief in Ihr System einzudringen. Diese Aufforderungen sollen sie davon abhalten. Stellen Sie sicher, dass die Anwendung, die Zugriff anfordert, von einem verifizierten Herausgeber und einer vertrauenswürdigen Quelle stammt. Stellen Sie vor allem sicher, dass Sie verstehen, warum die Aufforderung ausgelöst wurde: Wenn eine UAC-Sicherheitsaufforderung von einem unbekannten Programm angezeigt wird oder Sie keine Maßnahmen ergriffen haben, sollten Sie diese ablehnen und Ihr System auf Viren überprüfen.

Halten Sie Beruf und Privatleben getrennt

Sie möchten nicht, dass Ihr Arbeitgeber alle Details Ihres Privatlebens erfährt, und Ihr Arbeitgeber möchte nicht, dass Sie versehentlich Unternehmensinformationen über Ihre Social-Media-Profile preisgeben. Halten Sie Ihr Arbeits- und Privatleben getrennt, indem Sie jeweils unterschiedliche E-Mail-Konten und -Profile verwenden. Dadurch wird verhindert, dass Informationen nach außen dringen, da es beispielsweise schwieriger wird, Ihren Terminkalender versehentlich in den Arbeitskalender einzutragen oder einen sensiblen Finanzbericht per E-Mail an Ihren Yoga-Kurs zu senden.

Der effektivste Weg, dies zu tun, besteht darin, separate Benutzerkonten auf Ihrem Computer zu erstellen. Sie können auch Firefox-Container oder Safari-Profile verwenden oder verschiedene Aktivitäten isolieren, indem Sie jeweils einen anderen Browser verwenden.

Legen Sie auf allen Ihren Geräten einen Passcode fest.

Ihr Telefon, Tablet und Laptop enthalten alle vertrauliche Informationen und ermöglichen den Zugriff auf Ihre Bankkonten, Kreditkarten und andere Finanzinstrumente. Geht eines davon verloren oder wird es gestohlen, kann derjenige, der es in die Hände bekommt, in kurzer Zeit großen Schaden anrichten.

Deshalb ist es wichtig, für alle Ihre Geräte einen sicheren Passcode festzulegen, damit er, wenn er Ihre Kontrolle verlässt, nicht von anderen verwendet werden kann. Sie können einen Passcode auf Ihrem iPhone oder iPad oder Ihren Windows- oder Android-Geräten festlegen.

Wenn Ihr Gerät gestohlen wird, sollten Sie es per Fernzugriff löschen, sofern es auf Ihrem iOS- oder Android-Gerät unterstützt wird.

Wenn jemand um etwas Außergewöhnliches bittet, melden Sie sich bei ihm.

Identitätsbetrug – bei dem sich ein Betrüger als Ihr Freund, Familienmitglied oder Kollege ausgibt, um Sie dazu zu bringen, ihm Geld oder Informationen zu schicken – kommt immer häufiger vor. Betrüger können sogar KI-Tools verwenden, um sich als Stimmen auszugeben. Wenn Ihnen also jemand eine SMS, eine E-Mail oder sogar einen Anruf mit einer ungewöhnlichen Bitte um Geld oder Informationen sendet (die für spätere Betrügereien verwendet werden könnten), finden Sie einen anderen Weg, diese Person zu kontaktieren, um zu bestätigen, dass dies der Fall ist eigentlich fragen sie.

Der beste Weg, dies zu tun, besteht darin, sie über einen anderen Kommunikationsweg zu kontaktieren. Wenn Sie eine verdächtige E-Mail von einer bekannten Adresse erhalten, rufen Sie diese Person direkt an, um zu bestätigen, dass sie gefragt hat. Wenn Sie einen seltsamen Anruf erhalten, der angeblich von jemandem stammt, den Sie kennen, legen Sie auf und senden Sie ihm eine WhatsApp, um zu überprüfen, ob er den Anruf getätigt hat, bevor Sie ihn zurückrufen.

Laden Sie keine seltsame Software oder Anhänge herunter und führen Sie niemals Makros aus.

Viren, die sich als legitime Downloads ausgeben, sind überall im Internet und warten nur darauf, dass jemand darauf klickt. Vermeiden Sie unbekannte App-Quellen und bleiben Sie, wann immer möglich, bei Apple-, Android- und Windows-App-Stores.

Wenn Sie eine E-Mail mit einem seltsamen oder unerwarteten Anhang erhalten, öffnen Sie diese nicht und bestätigen Sie, dass der Absender vertrauenswürdig ist und den Anhang absichtlich gesendet hat. Und unter keinen Umständen sollten Sie Makros aus einem per E-Mail an Sie gesendeten Microsoft Office-Dokument ausführen: Sie werden fast nie von Menschen außerhalb der Arbeit verwendet, und wenn Sie am Arbeitsplatz sind, sollte Ihre IT-Abteilung verwalten, welche Makros vertrauenswürdig sind.

Verwenden Sie Antivirus und bleiben Sie auf dem neuesten Stand

Die Installation eines guten Antivirenpakets ist eine proaktive Maßnahme, die Sie ergreifen können, um zu verhindern, dass Malware auf Ihre Geräte gelangt. Windows Defender ist eine gute, kostenlose Standardoption, die mit Windows 10 und 11 ausgeliefert wird. Kommerzielle Antiviren-Suiten bieten zusätzliche Funktionen wie VPNs für zusätzlichen Schutz.

Erfahren Sie, wie Sie Windows und Ihre andere Software und Geräte verwenden.

Ihr Leben wird einfacher, wenn Sie wissen, wie Sie Ihr Telefon, Tablet und Laptop richtig verwenden. Es kostet vielleicht etwas Zeit, aber es wird sich auszahlen: Sie können Dinge schneller erledigen, machen weniger Fehler und wissen, wenn etwas nicht richtig funktioniert. Wenn Sie feststellen, dass etwas nicht ganz so funktioniert, wie es sollte, können Sie dies untersuchen, indem Sie einen Virenscan durchführen oder die Hilfe eines Experten in Anspruch nehmen, um das Problem zu lösen.

Wenn Sie sich bei einem technischen Thema nicht sicher sind, können Sie unsere Tausenden Artikel durchsuchen und die Antwort von einem unserer Experten finden. Sie können auch unseren Newsletter abonnieren, um über die neuesten Gadgets, Apps und Funktionsupdates auf dem Laufenden zu bleiben.

Keine Panik!

Wenn etwas auf Ihrem Gerät nicht wie erwartet funktioniert, bleiben Sie ruhig. Fangen Sie nicht an, Tasten zu drücken oder überall zu wischen, sonst verlieren Sie nur den Überblick darüber, wo Sie sich befinden, oder machen die Sache noch schlimmer. Indem Sie frustriert wahllos auf Warnungen und Benachrichtigungen tippen, könnten Sie einem Virus versehentlich Zugriff auf etwas gewähren (z. B. indem Sie eine der oben besprochenen UAC-Eingabeaufforderungen zulassen).

Wenn Sie wirklich Probleme haben, wenden Sie sich an Ihre IT-Abteilung (oder an Ihren Neffen oder Ihren technikbesessenen Freund) und lassen Sie sich bei der Behebung des Problems helfen. Wenn Sie selbst versuchen müssen, das Problem zu beheben, sind unsere Tipps zur Cybersicherheit und Best Practices für die Computersicherheit ein guter Ausgangspunkt.

Das obige ist der detaillierte Inhalt von10 Sicherheitstipps, die Ihre IT-Abteilung gerne befolgen würde. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Was soll ich tun, wenn es in Win10 keinen Bluetooth-Schalter gibt? Wie kann ich das Problem des fehlenden Bluetooth-Schalters im Win10-System lösen?

- So passen Sie den Taskleistenstil in Windows 11 an. So passen Sie den Taskleistenstil in Windows 11 an

- So partitionieren Sie die Windows 11C-Festplatte. So partitionieren Sie die Windows 11C-Festplatte

- So ändern Sie den Kontoinformationsadministrator in Win10. So ändern Sie den Kontoinformationsadministrator in Win10

- Was soll ich tun, wenn die Win10USB-Schnittstelle deaktiviert ist? Was soll ich tun, wenn die Win10USB-Schnittstelle deaktiviert ist?