Heim >Web-Frontend >js-Tutorial >Javascript implementiert Playfair- und Hill-Passwortalgorithmen_Grundkenntnisse

Javascript implementiert Playfair- und Hill-Passwortalgorithmen_Grundkenntnisse

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOriginal

- 2016-05-16 16:28:361731Durchsuche

Bis zum Ende des Semesters lernen Sie für die Hausaufgabe zur Einführung in die Informationssicherheit. Ich bin zufällig auf den Playfair-Algorithmus und den Hill-Algorithmus in klassischen Kryptographie-Algorithmen gestoßen. Es war interessant, sie in der JavaScript-Sprache zu implementieren. Ich habe beim Codieren die Grundlagen von JavaScript kennengelernt.

Spielmesse

Playfair-Chiffre (englisch: Playfair-Chiffre oder Playfair-Quadrat) ist eine Substitutions-Chiffre. Es basiert auf einer Passworttabelle, die aus einem 5*5-Quadrat mit 25 in der Tabelle angeordneten Buchstaben besteht. Für die 26 Buchstaben im Englischen wird das am häufigsten verwendete Z entfernt, um eine Passworttabelle zu erstellen.

Umsetzungsideen:

1. Passworttabelle vorbereiten

Der Schlüssel ist ein Wort oder eine Phrase, und die Passworttabelle wird basierend auf dem vom Benutzer angegebenen Schlüssel zusammengestellt. Bei wiederholten Buchstaben können die nachfolgenden wiederholten Buchstaben entfernt werden.

Wenn der Schlüssel Crazy Dog ist, kann er in

kompiliert werden

|

C

|

O

|

H

|

M

|

T

|

|

R

|

G

|

Ich

|

N

|

U

|

|

A

|

B

|

J

|

P

|

V

|

|

J

|

E

|

K

|

Q

|

W

|

|

D

|

F

|

L

|

S

|

X

|

/*

* Funktion: Passworttabelle vorbereiten

*

* Parameter: Schlüssel (nach Entfernen von Leerzeichen und Großschreibung)

*

* Rückgabe: Passworttabelle

*/

Funktion createKey(keychars){

//Alphabetisches Array

var allChars = ['A','B','C','D','E','F','G','H','I','J','K','L ','M','N','O','P','Q','R','S','T','U','V','W','X', 'Y'];

//Variable keychars ermittelt die Position des Buchstabens in der alphabetischen Reihenfolgetabelle, löscht den Buchstaben

for(var i = 0 ;i

Wenn (Index > -1) {

allChars.splice(index, 1);

}

}

//Füge die Buchstaben in keychar in das Alphabet ein

for(var i = keychars.length-1;i>=0;i--){

allChars.unshift(keychars[i]);

}

//Schlüsselzeichen aus der ersten Spalte in die Passworttabelle einfügen

for(var i = 0; i<5; i){

for(var j = 0; j<5;j){

key[j][i] = allChars[i*5 j];

}

}

}

Berücksichtigen Sie die Notwendigkeit, doppelte Zeichen und Z zu entfernen, wenn Sie Schlüsselzeichen in die Passworttabelle einfügen. Der Entwurfsalgorithmus ist wie folgt:

/*

* Funktion: Wiederholte Buchstaben in einer Zeichenfolge entfernen

*

* Parameter: String, der verarbeitet werden muss

*

* Rückgabe: verarbeitete Zeichenfolge

*/

Funktion removeDuplicate(str){

var result = [],tempStr = "";

var arr = str.split('');//Teile die Zeichenfolge in ein Array auf

//arr.sort();//Sort

for(var i = 0; i < arr.length; i ){

var repeatBack = true;// Die Designvariable soll sicherstellen, dass im vorderen Teil der Zeichenfolge nicht dieselben Zeichen vorhanden sind, da der folgende Algorithmus nur sicherstellen kann, dass dieselben Zeichen miteinander verbunden sind

for(var j = 0;j

repeatBack = false;

}

If(arr[i] !== tempStr && repeatBack){

result.push(arr[i]);

tempStr = arr[i];

}sonst{

weiter;

}

}

return result.join("");//Das Array in einen String konvertieren

}

2. Klartext organisieren

Bilden Sie ein Paar aus jeweils zwei Buchstaben des Klartextes. Stehen in einem Paar zwei identische Buchstaben nebeneinander oder ist der letzte Buchstabe ein einzelner Buchstabe, fügen Sie ein X ein. Die anfängliche Codierung war nicht durchdacht und der Benutzer weigerte sich energisch, eine ungerade Anzahl von Buchstaben einzugeben, was zu einer schlechten Benutzererfahrung führte.

var k = document.getElementById("keychars").value.toUpperCase().replace(/s/ig,'');

Entfernen Sie Leerzeichen und wandeln Sie Klartext in Großbuchstaben um.

3. Chiffretext schreiben

Nur-Text-Verschlüsselungsregeln (von Baidu):

1) Wenn p1 und p2 in derselben Zeile stehen, sind die entsprechenden Chiffretexte c1 und c2 die Buchstaben unmittelbar rechts von p1 und p2. Die erste Spalte liegt rechts von der letzten Spalte. Gemäß der vorherigen Tabelle entspricht ct beispielsweise oc

2) Wenn sich p1 und p2 in derselben Spalte befinden, sind die entsprechenden Chiffretexte c1 und c2 die Buchstaben direkt unter p1 und p2. Es wird davon ausgegangen, dass die erste Reihe unterhalb der letzten Reihe liegt.

3) Wenn sich p1 und p2 nicht in derselben Zeile oder Spalte befinden, sind c1 und c2 die Buchstaben in den anderen beiden Ecken des durch p1 und p2 bestimmten Rechtecks (für den horizontalen oder vertikalen Ersatz müssen Sie einen Termin vereinbaren vorher informieren oder es selbst ausprobieren). Gemäß der vorherigen Tabelle entspricht wh tk oder kt.

Zum Beispiel ist laut obiger Tabelle der klare Text dort, wo Leben ist, auch Hoffnung.

Es kann so organisiert werden, dass dort, wo es sich um ein Geschäft handelt,

ist

Dann lautet der Chiffretext: kt yg wo ok gy nl hj of cm yg kg lm mb wf

Wandeln Sie den Chiffriertext in Großbuchstaben um und ordnen Sie die Buchstaben in Gruppen an.

Eine Gruppe von 5 ist beispielsweise KTYGW OOKGY NLHJO FCMYG KGLMM BWF

4. Entschlüsselung

Der Schlüssel wird in eine 5*5-Matrix eingefügt (wiederholte Buchstaben werden entfernt und der Buchstabe z wird in der Reihenfolge in die verbleibenden Positionen der Matrix eingefügt). Der Klartext wird aus dem Chiffretext gemäß der Substitutionsmatrix erhalten . Machen Sie das Gegenteil.

Der Effekt ist wie in der Abbildung dargestellt:

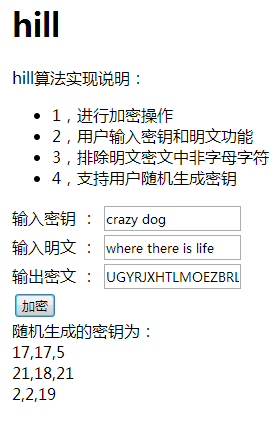

Hügel

Hill Password ist eine Substitutionsverschlüsselung, die die Prinzipien der grundlegenden Matrixtheorie nutzt. Es basiert auf einer Passworttabelle, die aus einem 5*5-Quadrat mit 25 in der Tabelle angeordneten Buchstaben besteht. Für die 26 Buchstaben im Englischen wird das am häufigsten verwendete Z entfernt, um eine Passworttabelle zu erstellen.

Umsetzungsideen:

1, Schreiben Sie das Alphabet

var chars = ['A','B','C','D','E','F','G','H','I','J','K','L ','M','N','O','P','Q','R','S','T','U','V','W','X', 'Y','Z'];

2. Generieren Sie zufällig Schlüssel

/*

* Funktion: Schlüssel zufällig generieren

*

* Rückgabe: Schlüsselmatrix

*/

Funktion randomCreateKey(){

// Generiere zufällig Zahlen von 0 bis 26

for(var i = 0;i<3;i ){

for(var j = 0;j<3;j ){

key[i][j] = Math.round(Math.random()*100&)

}

}

}

3. Der Schlüsselcode verarbeitet den Klartext basierend auf dem automatisch generierten Schlüssel:

/*

* Funktion: Bergalgorithmus

*

* Parameter: Array in Großbuchstaben, dessen Länge ein Vielfaches von 3 ist

*

* Rückgabe: verschlüsselte Zeichenfolge

*/

Funktion Hill(p){

//Chiffriertext in Großbuchstaben

var res = "";

//Bestimmen Sie, wie oft die Zeichenfolge insgesamt durchlaufen werden muss

var Round = Math.round(p.length/3);

//Verarbeitung

for(var b = 0;b

var temp3 ="";

var tempArr3 = [];

var sumArr3 = [];

for(var i = 0;i<3;i){

temp3 = p.shift();

for(var j = 0;j

tempArr3[i] = j;

}

}

for(var i =0;i<3;i){

for(var j = 0;j<3;j ){

sumArr3[i] = (tempArr3[j]*key[i][j])&;

}

}

//Den entsprechenden Index des Zeichens im Alphabet abrufen

for(var i =0;i<3;i){

res = chars[sumArr3[i]];

}

}

Geben Sie res;

zurück };

1. Prozessorientiertes Design, hohe Kopplung

2. Es gibt zu viele verschachtelte Schleifen und die Effizienz des Algorithmus muss optimiert werden

3. Unzureichende Berücksichtigung möglicher Situationen, z. B. keine Verarbeitung, wenn der Benutzer nicht alphabetische Zeichen eingibt.

Zusammenfassung:

Nachdem ich eine Zeit lang den Kurs „Einführung in die Informationssicherheit“ studiert habe, kann ich nur an der Oberfläche der Informationssicherheit kratzen. Informationssicherheit ist ein sehr interessantes Thema. Wenn Sie auf Probleme stoßen, sollten Sie so viel wie möglich darüber nachdenken, es so oft wie möglich tun und es so oft wie möglich anwenden. Gleichzeitig ist es auch notwendig, die Ansammlung mathematischer Grundlagen zu stärken, die Grundlagen von js zu festigen und das Wissen zu erweitern. Der Weg, der vor uns liegt, ist lang und beschwerlich.

In Verbindung stehende Artikel

Mehr sehen- Eine eingehende Analyse der Bootstrap-Listengruppenkomponente

- Detaillierte Erläuterung des JavaScript-Funktions-Curryings

- Vollständiges Beispiel für die Generierung von JS-Passwörtern und die Erkennung der Stärke (mit Download des Demo-Quellcodes)

- Angularjs integriert WeChat UI (weui)

- Wie man mit JavaScript schnell zwischen traditionellem Chinesisch und vereinfachtem Chinesisch wechselt und wie Websites den Wechsel zwischen vereinfachtem und traditionellem Chinesisch unterstützen – Javascript-Kenntnisse